Docker vs. Другие Runtime-Среды: Архитектура, Безопасность и Применение

https://t.me/Undercode_aiКонтейнеризация стала стандартом в разработке и DevOps, но выбор инструментов остаётся сложной задачей. Docker, Podman, containerd, gVisor, Kata Containers — чем они отличаются и когда какой инструмент использовать? Разберём по разделам.

1. Docker: Универсальный «Стандарт» контейнеризации

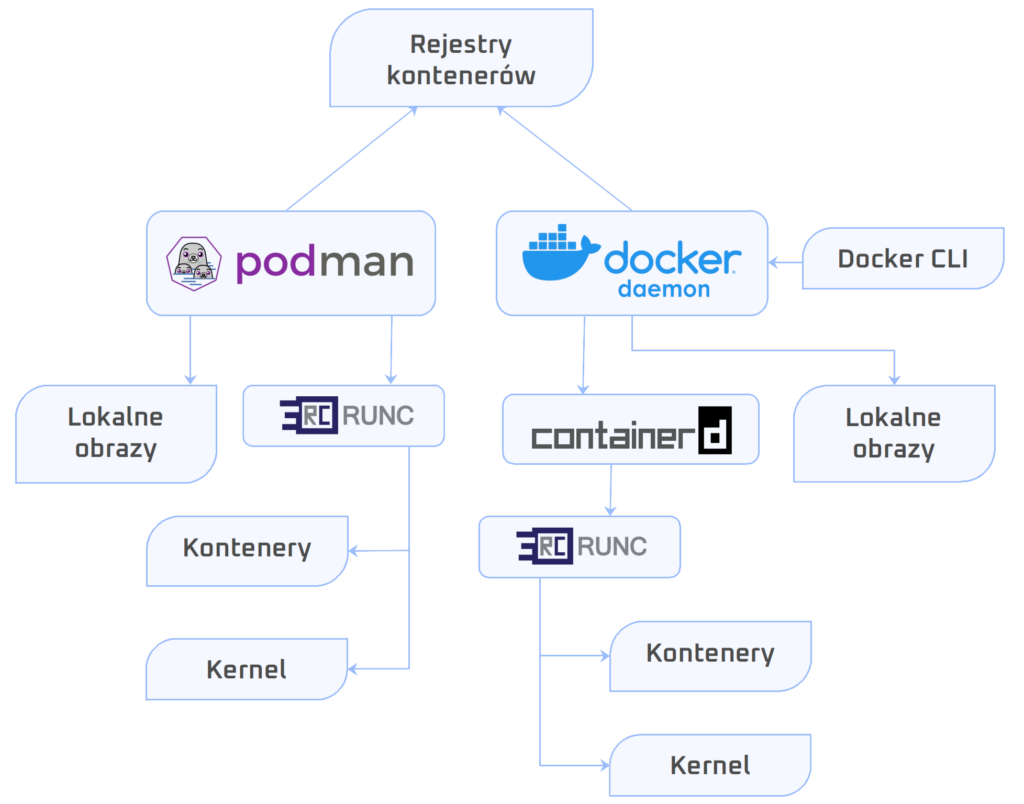

Архитектура

- Клиент-серверная модель: Docker CLI ↔ dockerd (демон) ↔ containerd ↔ runc.

- При установке Docker Engine на хосте вы получаете:

objectivec КопироватьРедактировать • Демон Docker Engine (dockerd) для предоставления API • CLI-клиент docker для взаимодействия с демоном • Среду выполнения containerd для управления контейнерами • Сервис systemd (или аналог) для автозапуска dockerd и контейнеров • Конфигурационные файлы для связи CLI с daemon • Docker Compose для многоконтейнерных стеков

- Docker Desktop (Mac/Windows) добавляет в эту цепочку лёгкую VM.

Безопасность и отказоустойчивость

- Единая точка отказа: падение dockerd — аварийная остановка всех контейнеров.

- Привилегии: по умолчанию демон запускается от root, что требует дополнительных мер безопасности (AppArmor, SELinux, seccomp).

- Изоляция: стандарты OCI, но безопасность во многом зависит от конфигурации хоста и профилей.

Применение и экосистема

- Массовое распространение: сотни публичных образов, интеграция с CI/CD, Docker Hub.

- Удобство разработки: понятный CLI, графический интерфейс Desktop, Docker Compose.

- Интеграция с Kubernetes: через CRI-adapter (dockershim, скоро deprecated).

2. Podman: Docker без демона

Основные отличия

- Без демона: fork-exec модель, контейнер = обычный процесс в пользовательском пространстве.

- Rootless по умолчанию: запуск без прав суперпользователя, во многих организациях это решающий фактор в пользу выбора как CRI именно Podman.

- Нативные Pod’ы: концепция из Kubernetes доступна в CLI (podman pod).

- Совместимость: Dockerfile и большинство CLI-команд работают без изменений.

Ключевые преимущества

- Устойчивость: выход одного процесса не «убивает» остальные контейнеры.

- Лучшая интеграция с systemd: unit-файлы могут напрямую запускать podman-контейнеры.

- Современное ядро: поддержка cgroups v2, SELinux, AppArmor, seccomp.

- Лёгковесность: меньше служебных компонентов, быстрее старт и менее хрупкая цепочка зависимостей.

3. containerd и CRI-O: Лёгкие Runtime для Kubernetes

containerd

- Происхождение: выделен из Docker как отдельный проект CNCF.

- Фокус: только runtime-слой (pull, push, unpack, snapshot, run).

- Используется: Kubernetes (через CRI-adapter) и Docker Engine внутри.

CRI-O

- CRI-ориентирован: разрабатывается Red Hat для оптимальной работы с Kubernetes.

- Минимализм: зависит только от OCI-runtime (runc, crun).

- Rootless: поддержка запуска без привилегий.

Когда выбирать?

- Для Kubernetes-кластера — CRI-O или containerd; для “чистых” контейнерных задач — Podman или containerd.

4. gVisor: Песочница на уровне ядра

- Модель безопасности: syscall-интерпретатор (user-space kernel), фильтрация потенциально опасных вызовов.

- Оверхед: больше отказоустойчивости, но чуть ниже производительность по сравнению с чистым runc.

- Использование: когда важна повышенная безопасность мультиарендных сред (например, облачные среды высокого уровня доверия).

5. Kata Containers: Гипервизор-контейнеры

- Гибрид VM + контейнер: каждый контейнер запускается в лёгкой VM (KVM, Firecracker).

- Изоляция: аппаратная виртуализация между контейнерами — лучший барьер безопасности.

- Оверхед: выше, чем у gVisor; подходит для строго изолированных сред (финтех, госудмуслуги).

6. Дополнительные ключевые моменты

- OCI-стандарты: все перечисленные решения соблюдают спецификации Open Container Initiative, что упрощает переносимость.

- SBOM и подпись образов: в современных сценариях важно подписывать и проверять цепочку доверия (Notary, Cosign).

- Мультиплатформенность: возможность билдить образы для разных архитектур (docker buildx, podman build).

- Сетевые стеки: CNI-плагины, встроенные возможности Docker (bridge, overlay) vs. гибкий выбор в Kubernetes-ориентированных решениях.

- Кэширование и скорость сборки: layer caching в BuildKit (Docker/Podman), parallelism, импорт/экспорт слоёв.

- Экосистема инструментов: Buildah (сборка), Skopeo (копирование образов), CRI-tools, Harbor (реестр), OpenShift и др.

Конец части 1, в следующей части мы сравним текущие решения и определим когда и что лучше применять

Подписывайся на канал про AI и DevOps https://t.me/Undercode_ai тут всегда свежие новости и авторский контент