Прокси-серверы DNS-over-TLS и DNS-over-HTTPS для шифрования DNS-запросов

Обновлено 09.09.2024 21:50

Как известно, протокол DNS (Domain Name System, система доменных имён) не шифрует запросы и данные передаются в открытом виде. DNS-трафик уязвим перед злоумышленниками, т.к. появляется возможность "подслушать" канал связи и перехватить незащищенные персональные данные.

Для безопасности DNS-трафика были реализованы специальные протоколы DNS over TLS (DNS поверх TLS, DoT, RFC7858) и DNS over HTTPS (DNS поверх HTTPS, DoH, RFC8484). Их основная задача - зашифровать DNS-трафик для предотвращения перехвата и обеспечения дополнительной конфиденциальности и безопасности.

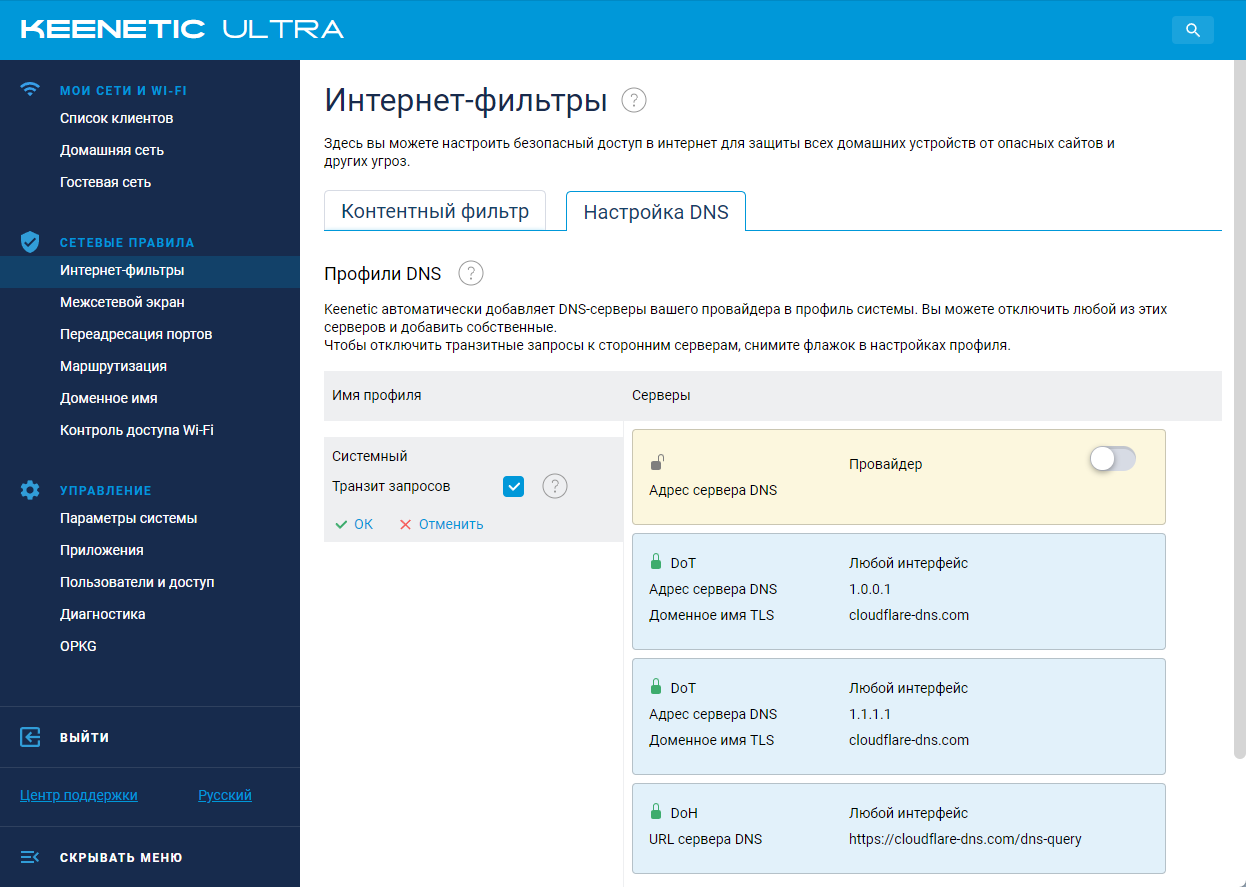

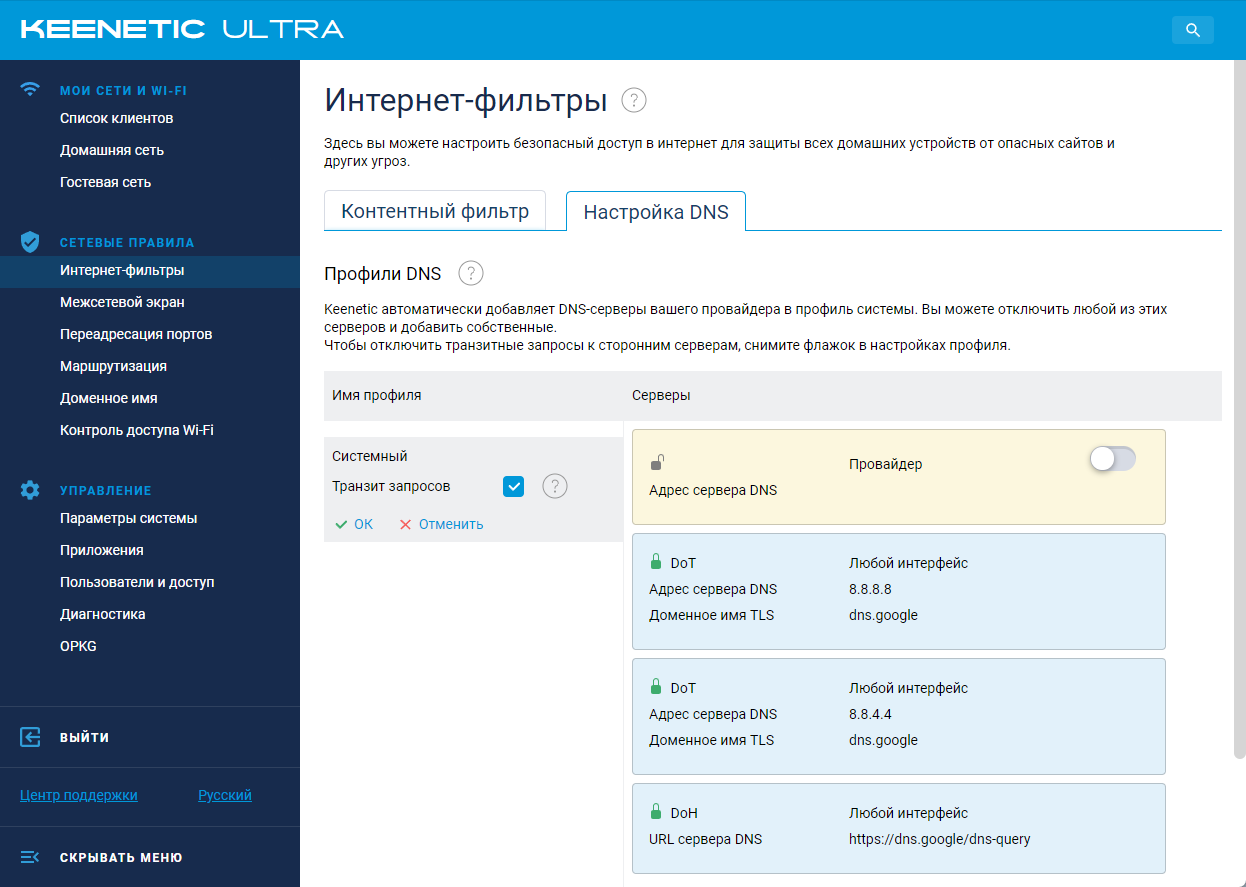

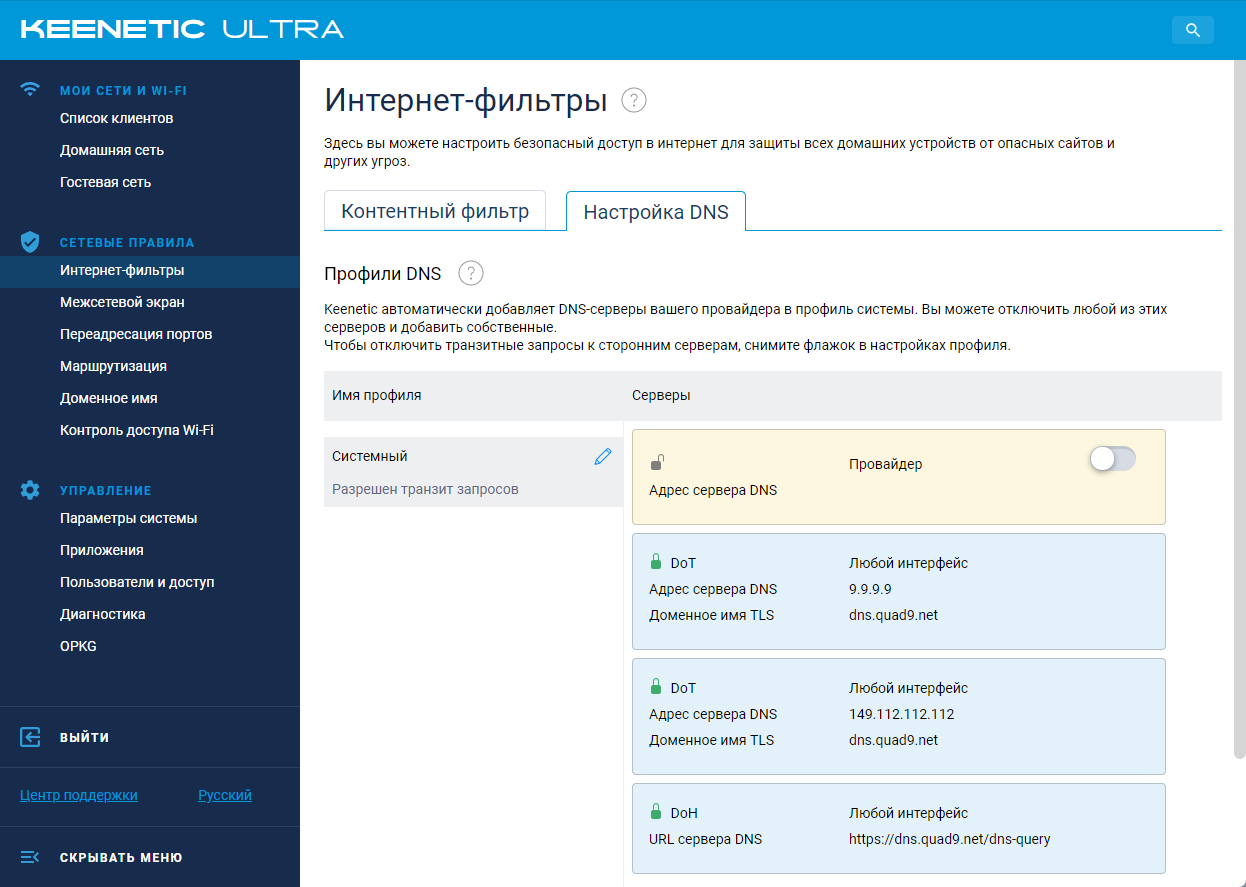

Для дальнейшей настройки перейдите на страницу веб-конфигуратора "Интернет-фильтр" на вкладку "Настройка DNS".

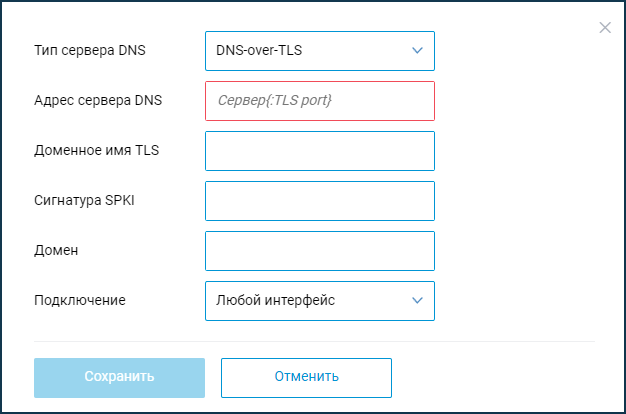

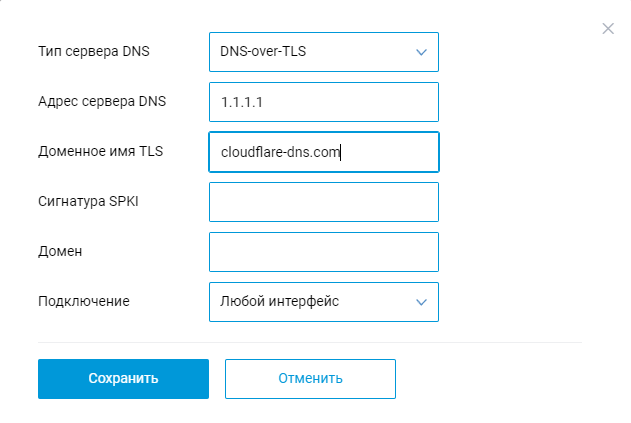

DNS-over-TLS

В разделе "Профили DNS" нажмите "Добавить сервер"

Появятся поля для заполнения определенных параметров. В поле Тип сервера укажите значение DNS-over-TLS, в поле Адрес сервера DNS (в нашем примере это 1.1.1.1 и 1.0.0.1), Доменное имя TLS (в нашем примере это cloudflare-dns.com) и при необходимости интерфейс подключения (по умолчанию установлено значение "Любое").

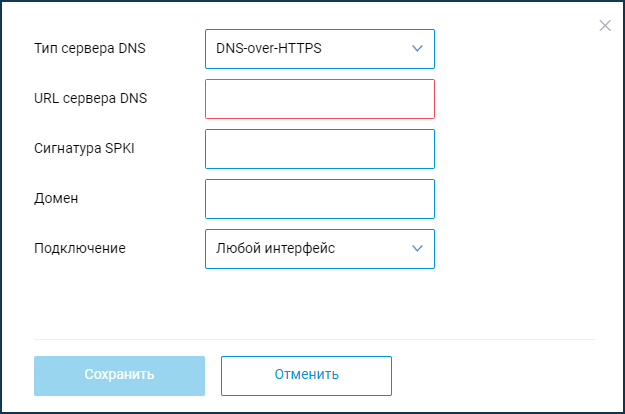

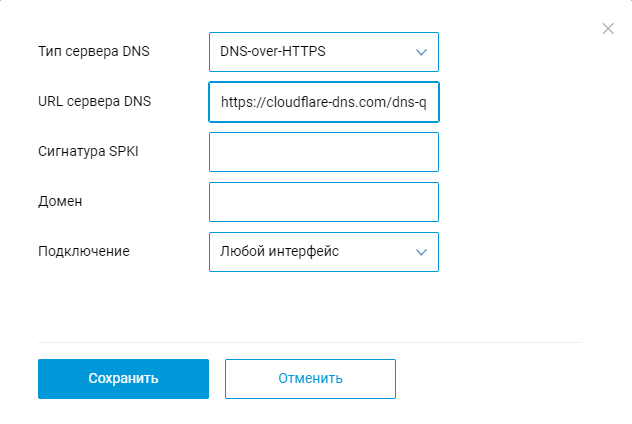

DNS-over-HTTPS

В разделе "Профили DNS" нажмите "Добавить сервер".

Появятся поля для заполнения определенных параметров. В поле Тип сервера укажите значение DNS-over-HTTPS, в поле Адрес сервера DNS укажите имя сервера DNS и при необходимости укажите интерфейс подключения (по умолчанию установлено значение "Любое"). Данные запросы используют формат DNS message. В нашем примере добавлен сервер https://cloudflare-dns.com/dns-query

Примечание: Если в настройках роутера одновременно указаны несколько серверов DNS over TLS и DNS over HTTPS, приоритет будет у тех серверов, кто быстрее отвечает на DNS-запросы. В Keenetic можно использовать не более 8 серверов DoT/DoH.

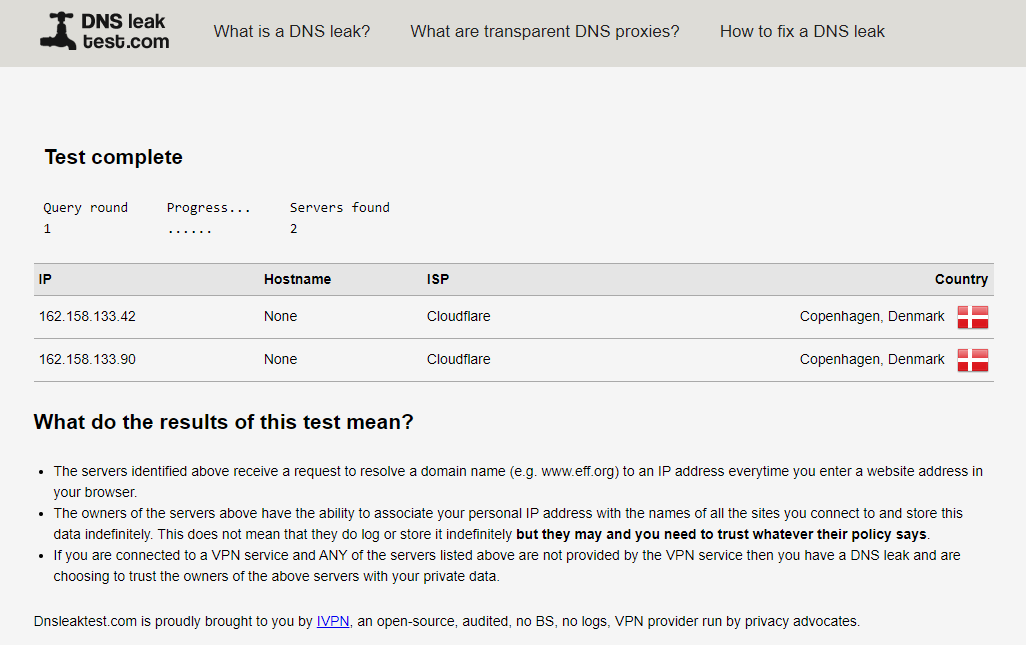

Проверка

После настройки DoT/DoH работу DNS-резолвинга можно проверить через онлайн-сервис dnsleaktest.com.

CloudFlare DOT: 1.1.1.1 cloudflare-dns.com; 1.0.0.1 cloudflare-dns.com

CloudFlare DOH: https://cloudflare-dns.com/dns-query

Google DOT: 8.8.8.8 dns.google; 8.8.4.4 dns.google

Google DOH: https://dns.google/dns-query

Quad9 DOT: 9.9.9.9 dns.quad9.net; 149.112.112.112 dns.quad9.net

Quad9 DOH: https://dns.quad9.net/dns-query

Список известных DNS-провайдеров

https://adguard-dns.io/kb/ru/general/dns-providers

https://github.com/curl/curl/wiki/DNS-over-HTTPS