Differenza fra VPN e Proxy

Tech Hub italia

Nel precedente articolo abbiamo parlato di come funziona Telegram e abbiamo anche dedicato un paragrafo al collegamento tramite Server Proxy per un maggiore anonimato.

Oggi ci ricolleghiamo a quel paragrafo parlando della differenza fra VPN e Proxy: molti confondono i due servizi, oppure pensano che svolgano lo stesso lavoro, ma non è così.

Proxy

Con la parola Proxy parliamo di un Server che funge da intermediario e gestisce le richieste che arrivano dal Client, vengono elaborate, indirizzate verso il Server finale, il cui invierà la risposta al Server Proxy che ci fornirà l'informazione chiesta in precedenza.

Spiegato in questo modo può sembrare qualcosa di complicato. Osserviamo i due schemi proposti sotto, per capire di cosa siamo parlando.

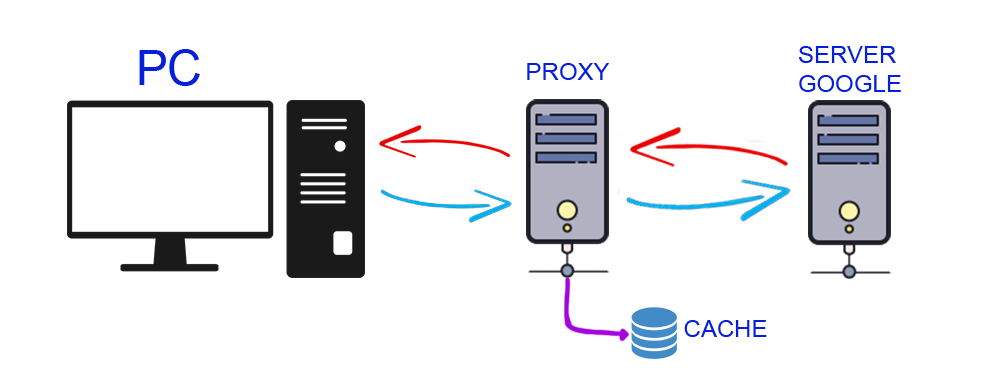

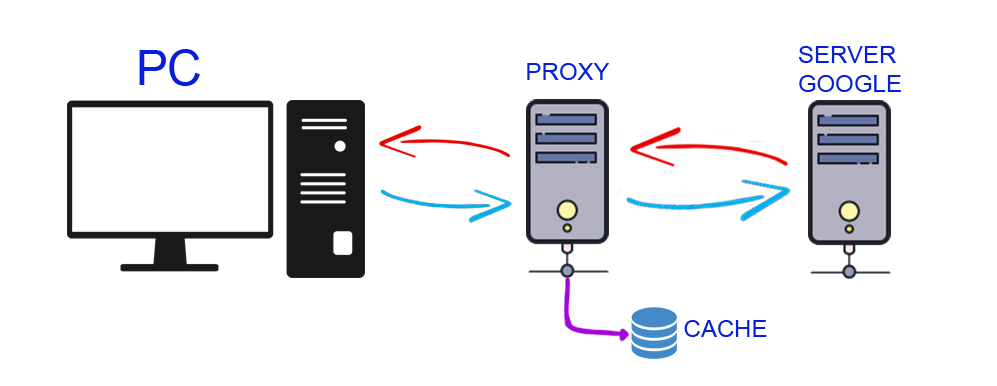

Nell'immagine 1 come si può vedere, è presente un Server Proxy, che gestisce la richiesta del Client (Freccia Blu) e la spedisce verso il Server di Google. Quest'ultimo restituisce la risposta alla richiesta (Freccia Rossa) al Proxy Server (la richiesta può essere anche solo la visualizzazione di una pagina web) e la rispedisce al client.

Come si vede nell'immagine, al Server Proxy è stata collegata una Cache: i Server Proxy, per velocizzare le tempistiche di domanda/risposta, hanno una Cache dove vengono immagazzinate tutte le informazioni riguardanti le richieste che il Client spedisce al Server Proxy. In questo modo, se il Client chiedesse una seconda volta la stessa richiesta, il Server Proxy andrà a pescare direttamente dalla Cache, e non passerà dal Server originale, in modo da dare la risposta in modo più rapido al Client. Questo metodo viene spesso utilizzato dalle aziende con tanti Client collegati alla stessa rete, per gestire in modo più veloce e senza intoppi tutte le richieste provenienti dagli Host.

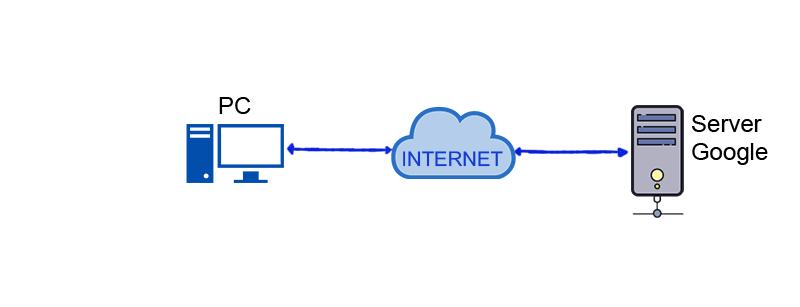

Nell'immagine 2 invece è stato inserito un classico collegamento fra Client e Server originale in modo semplificato, senza un Server Proxy che fa da intermediario.

Questa era una semplificazione di come un Server Proxy funziona, ma ne esistono di diversi tipi. Qui sotto sono riportati i più rinomati, con una spiegazione di quello utilizzato dalla maggior parte della gente.

Tipologie di Proxy

- Proxy Server

- Reverse Proxy

- Forward Proxy

Proxy Server

Il Proxy Server è quello più classico e che noi tutti siamo abituati a vedere ed utilizzare. Il Proxy Server, come spiegato in precedenza, è un'infrastruttura che fa da "ponte" fra il Client e un altro Server che può essere pubblico o privato.

Spesso il Proxy Server è utilizzato per accedere a siti non disponibili in alcune regioni, in modo da poter uscire con un indirizzo IP differente da quello della propria rete: la richiesta che verrà inviata al Server originale da parte del Proxy verrà ricevuta con l'IP Server Proxy.

Per comprendere meglio, pensate ad un centralino telefonico: il centralino telefonico devia le nostre chiamate verso il numero che desideriamo chiamare ed il numero in questione vedrà arrivare la chiamata con il numero del centralino, non con il nostro.

Esistono tantissimi tipi di utilizzo per un Server Proxy, una delle più note è sicuramente l'utilizzo contro la censura, ma viene anche frequentemente utilizzato in scuole/uffici come filtro per gli accessi alla rete, in modo da controllare e limitare l'utilizzo di Internet.

Un Server Proxy può essere anche usato per intercettare i dati tra computer e Internet. In questo modo, tutti i dati inviati e ricevuti possono essere catturati ed analizzati dal Proxy.

Un esempio sono i servizi Online di Banking dove le passoword per accedervi sono sempre scambiate attraverso una connessione protetta. Incatenando questo con un Proxy che non rivela i dati relativi del mittente, è possibile nascondere le attività agli occhi del destinatario.

Limitazioni dei Proxy

Il Proxy, a differenza della VPN, ha molti più limiti riguardanti i protocolli utilizzabili. I protocolli maggiormente utilizzati e che supportano a pieno una connessione sotto server Proxy sono il protocollo HTTP e protocollo FTP, mentre per altri protocolli come H.323, protocollo VoIP, protocollo per la gestione delle periferiche con interfaccia web (es: webcam, telecamere di sicurezza etc...), una connessione che fa uso di proxy server non verrà accettata, almeno che tali servizi non vengano adattati appositamente per l'utilizzo di protocolli HTTP, in modo da poter utilizzare una connessione Proxy.

Conclusione sul Proxy

Quanto spiegato prima è il funzionamento di un Server Or, spiegato in modo semplice ma dettagliato.

Ci sarebbero molte altre cose da dire: Come vengono gestite le richieste HTTP dal Proxy, i vari tipi di Proxy (SOCKS 4/4a/5, Forward e Reverse)e le varie architetture (Proxy ARP e Proxy SIP), ma l'articolo diverrebbe molto lungo, ma se sarà richiesto, siamo disposti ad approfondire questi argomenti in altri articoli.

Piccola parentesi chiusa, ora parliamo delle VPN:

VPN

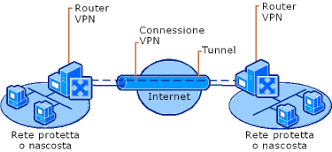

Una VPN (Virtual Private Network), è una rete privata studiata e sviluppata principalmente per utilizzi aziendali, e permette ad aziende geologicamente distaccate fra di loro di connettersi in modo sicuro, simulando una grande rete "LAN"; questo modello di connessione viene chiamato "site-to-site".

Sicuramente molti di voi hanno in mente il classico schema del "Tubo" che collega due o più reti Lan, dove nessuno dall'esterno può entrare e "sniffare" i dati che viaggiano all'interno del "tubo". Questo è uno dei metodi più classici per spiegare come funzionano a grosse linee le connessione che sfruttano una vpn.

L'immagine sopra riportata mostra un esempio di tunnel VPN site-to-site, dove i 2 router VPN, comunicano e si scambiano dati tramite un tunnel VPN, e gestiscono lo scambio di informazioni fra siti (site).

Tunneling

La VPN sfrutta un processo logico chiamato "Tunneling", che sviluppa una trasmissione dati da un punto ad un altro punto, con l'utilizzo di internet per l'invio delle informazioni.

Il processo Tunneling permette di incapsulare le informazioni che vogliamo mandare in un secondo pacchetto, in modo da avere la sicurezza che le nostre informazioni arrivino a destinazione.

Il processo è molto semplice:

I pacchetti dati che vogliamo mandare al momento della "spedizione" vengono nuovamente impacchettati, viene assegnato loro un nuovo Header IP e subito dopo inviati verso la fine del "tunnel", dove verrà spacchettato e poi spedito alla destinazione corretta.

Questo è il funzionamento del tunnel, spiegato in modo semplice. Ovviamente c'è molto più, come i protocolli utilizzati dai vari pacchetti e dalla VPN, il peso dei pacchetti, come vengono scomposti e in base a quali criteri e molto altro, ma ci sarà possibilità in futuro di andare ad analizzare più nel dettaglio questi argomenti.

Crittografia

Un parametro a cui mirano molte aziende che offrono questo servizio è il livello di crittografia. Ogni azienda utilizza il proprio protocollo di crittografia, anche se non sempre dicono il vero.

I protocolli di crittografia più utilizzati sono:

- OpenVPN

- AES 192 o 256 bit

- SSL-256

- Crittografia Militare

Attualmente AES 256 bit risulta essere il livello standard di crittografia ed è uno dei più utilizzati dalle aziende del settore.

Uno dei protocolli più importanti rimane, però, OpenVPN.

OpenVPN è un prodotto VPN Open Source, attualmente impiegato dai fornitori di VPN più importanti al mondo, utilizza di base una crittografia AES 256bit, ma come viene riportato sul sito ufficiale, supporta molti altri tipi di cifrature (DES-CBC, RC2-CBC, DES-EDE-CBC, DES-EDE3-CBC, DESX-CBC, BF-CBC, RC2-40-CBC, CAST5-CBC, RC2-64-CBC, AES-128-CBC, AES-192-CBC, AES-256-CBC).

Per potervi informare sul tipo di crittografia utilizzata da un fornitore di VPN, potete visitare direttamente il loro sito web e consultare la pagina dedicata al protocollo di crittografia che viene utilizzata dall'ente che fornisce il servizio: NordVPN, ExpressVPN, OpenVPN sono solo alcuni dei più famosi fornitori.

La crittografia può essere di 2 tipi, simmetrica e asimmetrica:

- Simmetrica: Stessa chiave (privata) usata per crittografia e decifrazione.

- Asimmetrica: Unica chiave (privata) usata per crittografia e decifrazione.

Per il momento è tutto. Continuate a seguirci sul canale Telegram Tech Hub Italia per non perdere i prossimi articoli, che approfondiranno alcuni dei temi trattati nei post precedenti!