DiTap

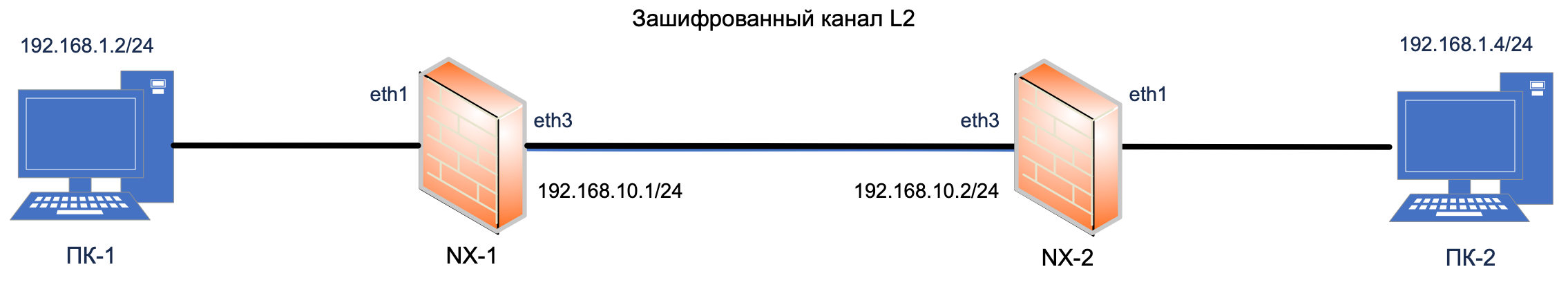

Техподдержка Фактор-ТСВ приведенном примере применена типовая схема коммутации

Предварительная настройка интерфейсов на NX-1:

NX-1(config)# interface ethernet 1

NX-1(config-if-ethernet1)# enable

NX-1(config-if-ethernet1)# interface ethernet 3

NX-1(config-if-ethernet3)# ip address 192.168.10.1/24

NX-1(config-if-ethernet3)# enable

Настройка туннельного интерфейса ditap происходит аналогично ditun:

NX-1(config)# interface ditap 0

NX-1(config-if-ditap0)# id 1

NX-1(config-if-ditap0)# alg encrypt

NX-1(config-if-ditap0)# local 192.168.10.1

NX-1(config-if-ditap0)# remote 192.168.10.2

NX-1(config-if-ditap0)# serial 222

NX-1(config-if-ditap0)# local-cn 10

NX-1(config-if-ditap0)# remote-cn 20

NX-1(config-if-ditap0)# enable

Так как туннельный интерфейс ditap работает на уровне L2 и не поддается правилам маршрутизации необходимо создать Bridge и включить в него созданный ditap интерфейс и интерфейс, по которому подключен ПК, в данном случае это ethernet 1:

NX-1(config-if-ditap0)# interface bridge 0

NX-1(config-if-bridge0)# port ethernet 1

NX-1(config-if-bridge0)# port ditap 0

NX-1(config-if-bridge0)# enable

Подобным образом необходимо сконфигурировать NX-2:

NX-2(config)# interface ethernet 1

NX-2(config-if-ethernet1)# enable

NX-2(config-if-ethernet1)# interface ethernet 3

NX-2(config-if-ethernet3)# ip address 192.168.10.2/24

NX-2(config-if-ethernet3)# enable

NX-2(config)# interface ditap 0

NX-2(config-if-ditap0)# id 1

NX-2(config-if-ditap0)# alg encrypt

NX-2(config-if-ditap0)# local 192.168.10.2

NX-2(config-if-ditap0)# remote 192.168.10.1

NX-2(config-if-ditap0)# serial 222

NX-2(config-if-ditap0)# local-cn 20

NX-2(config-if-ditap0)# remote-cn 10

NX-2(config-if-ditap0)# enable

NX-2(config-if-ditap0)# interface bridge 0

NX-2(config-if-bridge0)# port ethernet 1

NX-2(config-if-bridge0)# port ditap 0

NX-2(config-if-bridge0)# enable

Для проверки работоспособности туннеля ditap необходимо запустить ping между ПК-2 и ПК-1 прослушивая трафик с помощью команды «tcpdump ditap 0», проверяя что трафик идет по туннельному интерфейсу:

NX-1# tcpdump ditap 0

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on ditap0, link-type EN10MB (Ethernet), capture size 262144 bytes

19:35:21.741304 IP 192.168.1.2 > 192.168.1.4: ICMP echo request, id 1, seq 306, length 40

19:35:21.747088 IP 192.168.1.4 > 192.168.1.2: ICMP echo reply, id 1, seq 306, length 40

19:35:22.743508 IP 192.168.1.2 > 192.168.1.4: ICMP echo request, id 1, seq 307, length 40

19:35:22.747647 IP 192.168.1.4 > 192.168.1.2: ICMP echo reply, id 1, seq 307, length 40