DDoS: Теория. Инструменты. Атаки. Часть 2

Life-Hack [Жизнь-Взлом]/ХакингAmplification атаки (атаки N-усиления)

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

В основе данных атак лежит отсутствие проверки отправителя в UDP протоколе. Ответ посылается адресату, указанному в заголовках пакета. Злоумышленник может подменить свой IP-адрес на IP-адрес атакуемого сервера в заголовках отправляемых пакетов. Также суть атаки заключается в многократном превышении объёма ответа по сравнению с запросом. Таким образом, злоумышленник может анонимно организовывать атаки с огромным объёмом трафика. Службы, работающие по UDP протоколу: DNS, NTP, SNMP, rsyslog и многие другие, могут использоваться для реализации атаки. Дело в том, что сетевые устройства с этими службами встречаются в сети повсеместно. Службы включены по умолчанию и часто некорректно настроены.

В таблице 1 представлены типы amplification атак проведённых в ходе исследования. В ней отображается по какому протоколу осуществляются атаки, коэффициент их усиления и уязвимая команда, используемая для реализации атаки.

6.1 NTP amplification атака

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Злоумышленник отправляет запрос monlist с IP-адресом атакуемого сервера к NTP-серверу. Ответ monlist включает в себя список 600 последних клиентов ntpd. Сущность амплификации заключается в том, что нарушитель отправляет небольшой запрос к уязвимому серверу и с него на атакуемый сервер отправляется большой поток UDP трафика. Уязвимый NTP-сервер является невольным промежуточным звеном атаки. Ntpd до версии 4.2.7p26 подвержены атаке.

6.2 DNS Amplification атака

Уровень атаки: канальный уровень (L2).

Описание и принцип работы:

Атака основана на том, что нарушитель отправляет запрос уязвимому DNS-серверу с IP-адресом атакуемого сервера. DNS-сервер отправляет ответ, размер которого во много раз превышает запрос, жертве. Таким образом, исчерпывается канальная ёмкость атакуемого сервера.

Можно выделить ключевые моменты атаки:

- Эффект отражения: подмена IP-адреса позволяет перенаправить ответы от всех DNS-серверов на атакуемый сервер.

- Коэффициент усиления атаки: (amplification factor): он может принимать значения от 28 до 92. То есть на 1 байт запроса — совокупность DNS-серверов отправит 28-92 байт ответа. Это обеспечивает кратное увеличение объёма трафика.

- Проблема «open resolver»: это неправильно настроенный или старой версии DNS-сервер. Он разрешает получать запросы из сторонних сетей, выполняя рекурсивные запросы для них, и отправлять ответы без необходимых предварительных проверок.

6.3 HTTP flood с помощью сервисов

Уровень атаки: прикладной уровень (L7).

Описание и принцип работы:

WordPress сайт с включенным Pingback, можно использовать для проведения HTTP flood атаки на другие сайты. Они отправляют множество запросов к атакуемому сайту со случайными параметрами («?a=a» и др.), с помощью которых обходится кэширование страницы. Эта операция быстро расходует ресурсы атакуемого сервера и нарушает его работу. Злоумышленник может использовать большое количество обычных WordPress сайтов для DDoS атаки и не бояться быть обнаруженным с помощью Pingback запросу к файлу XML-RPC. Google использует FeedFetcher для кэширования любого контента в Google Spreadsheet, вставленного через формулу

=image(«link»).

Если в клетку таблицы вставить формулу

=image(«http://target/file.pdf»),

то Google отправит FeedFetcher скачать этот PDF файл и закэшировать для дальнейшего отображения в таблице. Но если добавлять случайный параметр к URL картинке (от «?r=1» до «?r=1000»), FeedFetcher будет скачивать её каждый раз заново. Это приведёт к исчерпанию лимита трафика атакуемого сервера. Злоумышленник может запустить массированную HTTP GET flood атаку на веб-сервер, используя браузер с одной открытой вкладкой.

Некоторые DoS & DDoS инструменты

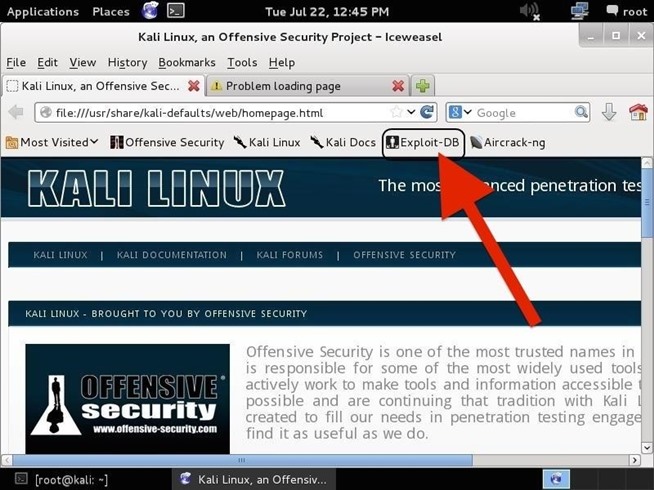

1. Встроенные тулзы Kali Linux

В сети доступно сотни программ для выполнения ддос атаки. Первое место где мы можем найти подобные инструменты это хакерский дистрибутив Kali Linux. Открыв в нем следующий путь:

kali > cd /usr/share/metasplot-framework/auxiliary/dos

и просмотрев содержимое директории мы увидим что Metasploit имеет множество инструментов для организации DDoS атак.

Также мы найдем сотни DDOS программ в Exploit Database этого дистрибутива и на сайте Exploit-DB.com.

Просмотреть листинг доступных инструментов для DDOS атак в KALI вы можете выполнив команду:

kali > /usr/share/exploitdb/platforms/windows/dos

Данная команда показывает базу данных эксплоитов для атаки Windows систем.

Для просмотра доступных инструментов DDoS атаки Linux вводим команду:

/usr/share/exploitdb/platforms/Linux/dos

2. LOIC

The Low Orbit Ion Cannon (LOIC) или Низко орбитальная ионная пушка. Возможно самая популярная DDOS программа. Она может рассылать массовые запросы по протоколам ICMP, UDP тем самым забивая канал к серверу жертвы. Самая известная атака с помощью LOIC была совершена группой Anonymous в 2009 году и направлена против PayPal, Visa, MasterCard в отместку за отключение WikiLeaks от системы сбора пожертвований.

Атаки, организованые с помощью LOIC могут утилизироваться с помощью блокировки UDP и ICMP пакетов на сетевом оборудовании интернет провайдеров. Вы можете скачать саму программу LOIC бесплатно на сайте SourceForge. Этот инструмент на базе Windows и работа с ним очень проста, указываете сайты жертвы и нажимаете всего одну кнопку.

2. HOIC

HOIC был разработан в ходе операции Payback by Praetox той же командой что создала LOIC. Ключевое отличие в том, что HOIC использует HTTP протокол и с его помощью посылает поток рандомизированных HTTP GET и POST запросов. Он способен одновременно вести атаку на 256 доменов. Вы можете скачать его с SourceForge.

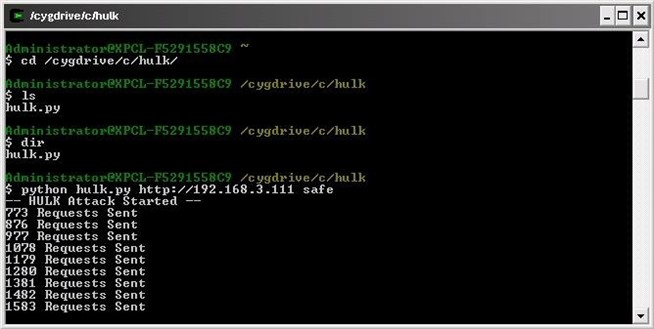

3. HULK

HTTP Unbearable Load King (король высоких нагрузок) или HULK, еще одна программа способная уронить ваш сервер. В этой системе используются различные техники обхода защиты что добавляет проблем системным администраторам.

4. RUDY

R-U-Dead-Yet, или RUDY, использует другой подход к исполнению DDoS атак на интернет сайты. Программа дает возможность выбрать форму на целевом сайте и отправлять в эту форму произволные данные с помощью POST запросов.

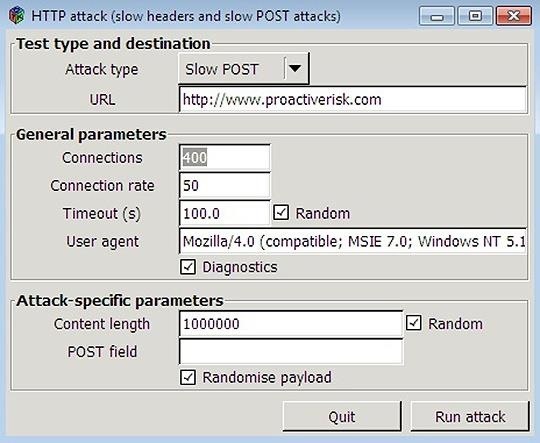

5. OWASP Switchblade

Open Web Application Security Project (OWASP) и ProactiveRISK разработали инсрумент Switchblade DoS tool для тестирования WEB приложений на устойчивость к ДДОС атакам.Он имеет три режима работы: 1. SSL Half-Open, 2. HTTP Post, и 3. Slowloris. Скачать для ознакомления можно с сайта OWASP.

5. GoldenEye HTTP DoS Tool

GoldenEye это простой DoS инструмент, который нагружает удаленный HTTP server запросами и пытается занять все доступные соединения. Это прекрассный инструмент для нагрузочного тестирования Web сайта на этапе внедрения, но, по словам специалистов antiddos.biz, абсолютно бесполезный в реальных условиях. И может быть зафильтрован с помощью простого скрипта на сервере. Скачать исходные коды и саму программу можно с GitHub.

6. DDOSIM – Layer 7 DDoS эмулятор

Этот инструмент создан Storm Security симулирует DDoS атаку с множества “зомби” компьютеров с случайных IP адресов. Он создает TCP соединения (SYN-SYN/ACK-ACK). Программа работает на application layer (layer 7), что достаточно не обычно. Она также способна симулировать различные типы флуда по протоколам SMTP и TCP flood на различные порты. Программа будет очень полезна для нагрузочного тестирования сервера. Скачать можно с сайта SourceForge.

Сколько стоит заказать DDoS на черном рынке?

Атака типа Distributed Denial of Service (DDoS) является одним из самых популярных инструментов в арсенале киберпреступников. Мотивом для DDoS-атаки может быть что угодно — от кибер-хулиганства до вымогательства. Известны случаи, когда преступные группы угрожали своим жертвам DDoS-атакой, если те не заплатят им 5 биткоинов. Часто DDoS-атаку используют для того, чтобы отвлечь ИТ-персонал, пока происходит другое киберпреступление, например, кража данных или внедрение вредоносного ПО.

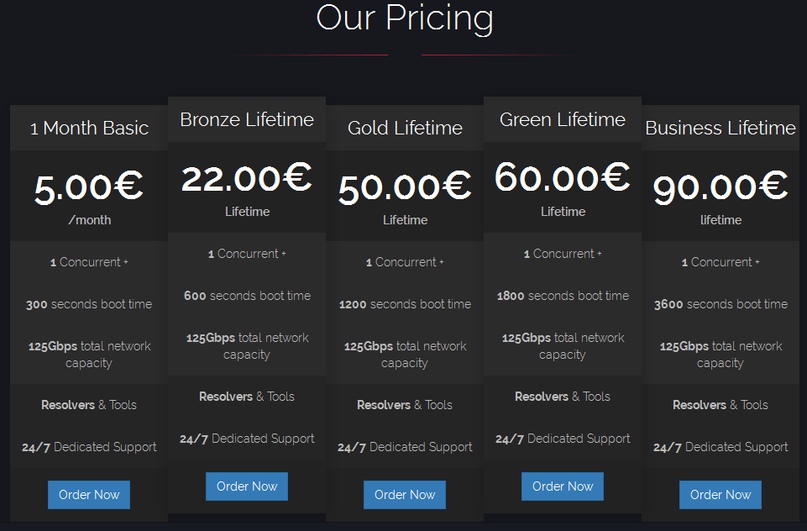

DDoS как услуга

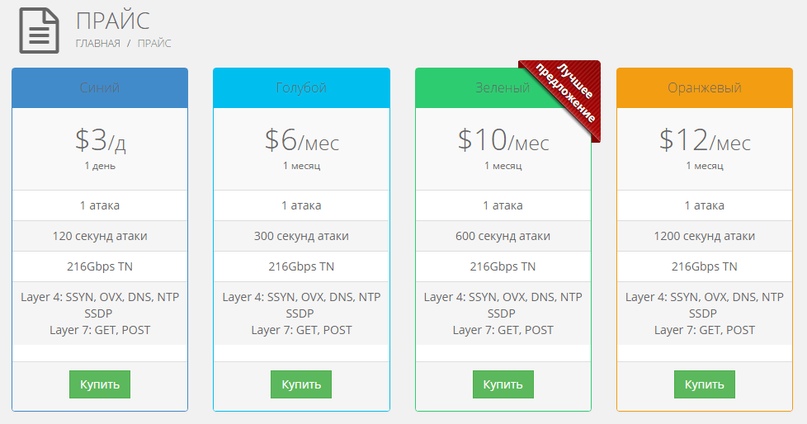

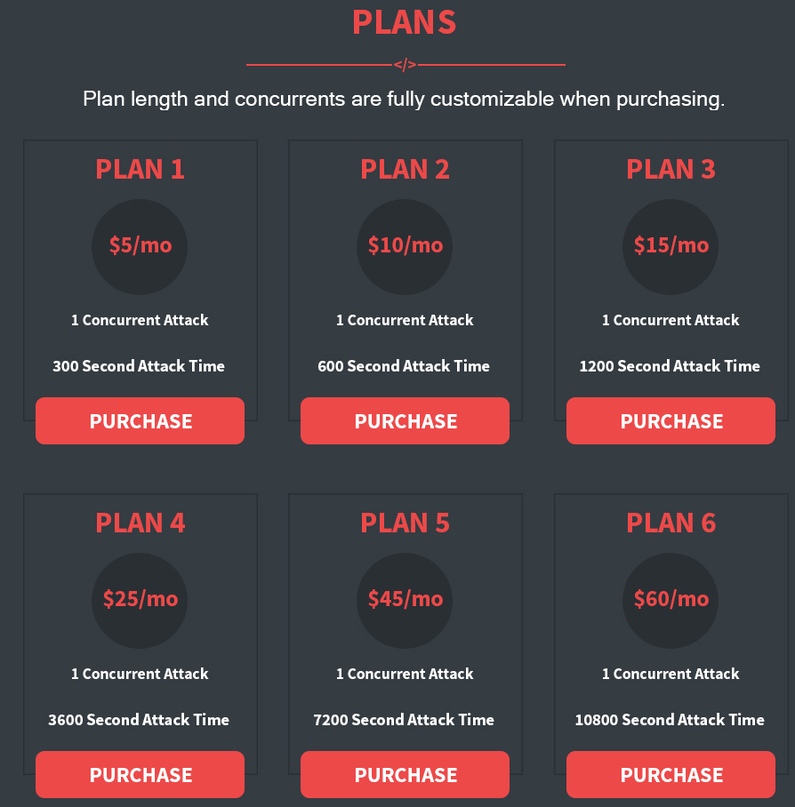

С предложением характеристик своего ботнета, организаторы найденных нами DDoS-сервисов предлагают своим клиентам тарифную сетку, в которой покупатель оплачивает посекундную аренду мощностей ботнета. Так, например, 300 секунд DDoS-атаки при помощи ботнета, суммарная пропускная способность канала которого составляет 125 Гбайт в секунду, обойдется заказчику в 5 евро. При этом все остальные характеристики (мощность и сценарии) были одинаковыми для всех тарифов.

В свою очередь, 10800 секунд DDoS-атаки обойдутся клиенту в $60 или примерно $20/час атаки, особенности которой (сценарий атаки и используемые вычислительные мощности) злодеи не всегда указывали на своем ресурсе для опытных клиентов. Видимо, не все злоумышленники считают уместным раскрывать внутреннюю кухню своего ботнета (а вполне возможно, не все владельцы ботнетов, в силу своей некомпетентности, понимают его технические характеристики). В частности, злодеи не раскрывают тип ботов, входящих в ботнет для того.

За указанную цену преступники обещают своим клиентам реализовать довольно тривиальные сценарии:

- SYN-flood;

- UDP-flood;

- NTP-amplification;

- Multi-vector amplification (несколько amplification-сценариев одновременно).

Некоторые сервисы предлагают выбрать конкретный сценарий атаки, что позволяет киберпреступникам комбинировать разные сценарии и осуществлять атаки с учетом индивидуальных особенностей жертвы. К примеру, если жертва успешно справляется с SYN-flood, злодей может переключить сценарий атаки в панели управления и оценить реакцию жертвы.

Среди проанализированных нами предложений также встретились те, в которых злоумышленники предлагают разную цену на свои услуги, которая зависит от типа жертвы.

Информация, найденная на русскоязычном сайте, целиком посвященном сервису DDoS-атак

Например, злоумышленники предлагают цену от $400 в сутки за сайт/сервер, пользующийся услугами защиты от DDoS, то есть в 4 раза больше, чем за сайт без защиты.

Кроме того, не каждый киберпреступник, занимающийся организацией DDoS-атак, возьмется за атаку государственных ресурсов: они находятся под наблюдением правоохранительных органов, а организаторы атак не хотят лишний раз «светить» свои ботнеты. Однако нам встречались предложения, в которых DDoS-атаки государственных ресурсов были включены в тарифную сетку отдельным пунктом.

Любопытно, что некоторые преступники не брезгуют наряду со своими сервисами DDoS предоставлять и защиту от DDoS-атак.