Цифровая криминалистика для начинающего хакера, часть 7 (Windows Sysinternals)

Max Open SourceЦифровая криминалистика для начинающего хакера, часть 7 (Windows Sysinternals)

- АВТОР: OCCYTHEWEB

- КРИМИНАЛИСТИКА

Во многих из моих предыдущих уроках я упоминал о взаимодополняемости взлома и криминалистики. Обе дисциплины, взлом и криминалистика , выигрывают от знания друг друга. Во многих случаях обе дисциплины используют один и тот же инструмент. В этом руководстве мы будем использовать другой инструмент, который можно использовать в любой дисциплине, - Sysinternals - набор инструментов, разработанный Марком Руссиновичем.

Эти инструменты оказались настолько эффективными, что Microsoft купила их в 1996 году и продолжает предоставлять их бесплатно. Первоначально все они были инструментами командной строки, но с тех пор, как Microsoft приобрела их, они добавили несколько красивых графических интерфейсов во многие инструменты.

Это одни из лучших инструментов для глубокого анализа системы. Они могут быть превосходными для проведения криминалистической экспертизы действующей системы на месте или анализа реакции на инциденты системы, которая, как вы подозреваете, была взломана. Для хакера, который может получить физический доступ к системе или загрузить эти инструменты в систему, он может предоставить бесценную информацию о потенциальной цели.

Windows Sysinternals особенно полезна, когда мы подозреваем, что система была взломана, и пытаемся понять, какие процессы использует вредоносное ПО и как оно работает.

Шаг 1

Установить Sysinternals

Как я упоминал ранее, Microsoft предоставляет Windows Sysinternals бесплатно, и вы можете скачать ее здесь . После его установки вы можете заглянуть в папку SysinternalsSuite и увидеть множество доступных инструментов. Вот список инструментов (в алфавитном порядке) и их функции.

- AccessChk - позволяет увидеть, какой тип доступа имеют пользователи и группы к файлам, каталогам, ключам реестра и т. Д.

- AccessEnum - Полный просмотр параметров безопасности файловой системы и реестра.

- AdExplorer - средство просмотра и редактирования Active Directory.

- AdInsight - инструмент мониторинга LDAP в реальном времени, используемый для устранения неполадок приложений Active Directory.

- AdRestore - Возможность восстановления удаленных объектов Active Directory.

- Autologon - Простая настройка механизма автоматического входа.

- Автозапуск - отображает программы, которые настроены для запуска при запуске.

- BgInfo - отображает соответствующую информацию о компьютере на рабочем столе, такую как имя компьютера, IP-адрес и т. Д.

- CacheSet - апплет для управления параметрами рабочего набора системного файлового кеша.

- ClockRes - показывает разрешение системных часов.

- Contig - дефрагментирует указанный файл или файлы.

- Coreinfo - показывает соответствие между логическими и физическими процессорами.

- Ctrl2Cap - драйвер устройства режима ядра, который фильтрует драйвер класса клавиатуры системы.

- DebugView - отслеживает вывод отладки в вашей локальной системе.

- Рабочие столы - позволяет организовать до четырех виртуальных рабочих столов.

- Disk2vhd - создает версии физических дисков VHD (виртуальный жесткий диск).

- DiskExt - возвращает информацию о том, на каких дисках расположен раздел тома.

- DiskMon - регистрирует и отображает всю активность жесткого диска.

- DiskView - графическая карта вашего жесткого диска.

- DiskUsage (DU) - сообщает об использовании дискового пространства для указанного каталога.

- EFSDump - позволяет узнать, у кого есть доступ к зашифрованным файлам.

- FindLinks - сообщает индекс файла и жесткие ссылки, существующие для указанного файла.

- Дескриптор - отображает информацию об открытых дескрипторах для любого процесса.

- Hex2dec - преобразует шестнадцатеричное в десятичное и наоборот.

- Соединение - создает соединения (символические ссылки, объединяющие каталоги из разных мест).

- LDMDump - Давайте рассмотрим, что именно хранится на дисковой копии системы.

- ListDLLs - сообщает о библиотеках DLL, загруженных в процессы.

- LiveKd - позволяет запускать отладчики ядра Kd и Windbg.

- LoadOrder - показывает порядок, в котором система загружает драйверы устройств.

- LogonSessions - список текущих активных сеансов входа в систему.

- MoveFile - выгружает содержимое ожидающего значения переименования / удаления.

- NTFSInfo - показывает информацию о томах NTFS.

- PageDefrag - показывает, что ваши файлы подкачки и кусты реестра фрагментированы.

- PendMoves - выгружает содержимое ожидающего значения переименования / удаления.

- PipeList - список каналов.

- PortMon - отслеживает и отображает всю активность последовательного и параллельного порта.

- ProcDump - отслеживает скачки ЦП.

- Обозреватель процессов - показывает информацию о загруженных дескрипторах и процессах DLL.

- Монитор процессов - показывает в реальном времени активность файловой системы, реестра и процессов / потоков.

- PsExec - позволяет выполнять процессы в удаленных системах.

- PsGetSid - позволяет переводить идентификаторы безопасности в их отображаемое имя и наоборот.

- PsInfo - собирает ключевую информацию о локальной или удаленной системе, включая сборку ядра и объем памяти.

- PsPing - реализует функцию проверки связи .

- PsKill - может уничтожать процессы в локальных и удаленных системах.

- PsList - отображает информацию о процессах, памяти и потоках.

- PsLoggedOn - показывает, кто какие ресурсы использует на локальном или удаленном компьютере.

- PsLogList - позволяет входить в удаленные системы в ситуациях, когда учетные данные безопасности не позволяют этого.

- PsPasswd - позволяет изменить пароль учетной записи в локальной или удаленной системе.

- PsService - средство просмотра и контроллер служб для Windows.

- PsShutdown - позволяет, помимо прочего, выйти из системы пользователя консоли или заблокировать ее.

- PsSuspend - позволяет приостанавливать процессы в локальной или удаленной системе.

- RAMMap - инструмент анализа использования физической памяти, позволяющий увидеть, как Windows распределяет физическую память.

- RegDelNull - позволяет искать и удалять ключи реестра.

- Использование реестра (RU) - сообщает об использовании пространства реестра.

- RegJump - открывает Regedit непосредственно по указанному пути реестра.

- RootkitRevealer - обнаруживает руткиты.

- SDelete - позволяет удалить один или несколько файлов / каталогов или очистить свободное место на диске.

- ShareEnum - позволяет заблокировать общие файловые ресурсы .

- ShellRunas - позволяет запускать программы под разными учетными записями.

- SigCheck - показывает номер версии файла, метку времени и сведения о цифровой подписи.

- Потоки - позволяет увидеть, с какими файлами NTFS связаны альтернативные потоки.

- Строки - ищет в файлах указанную строку.

- Синхронизация - позволяет сбросить все данные файловой системы на диск.

- TCPView - показывает подробные списки всех конечных точек TCP и UDP в вашей системе.

- VMMap - инструмент для анализа виртуальной и физической памяти процессов.

- VolumeID - позволяет изменять идентификаторы дисков FAT и NTFS.

- WhoIs - выполняет регистрационную запись для указанного доменного имени или IP-адреса.

- WinObj - отображает информацию о пространстве имен диспетчера объектов NT.

- ZoomIt - инструмент масштабирования экрана и аннотации для технических презентаций.

Как видно из этого списка, в этом наборе есть очень мощные инструменты. Давайте рассмотрим один из самых полезных инструментов в этом наборе инструментов, Process Explorer.

Шаг 2

Открыть обозреватель процессов

С точки зрения цифровой криминалистики Process Explorer может быть одним из самых полезных инструментов Sysinternals. Чтобы начать, просто щелкните значок процедуры в папке SysinternalsSuite.

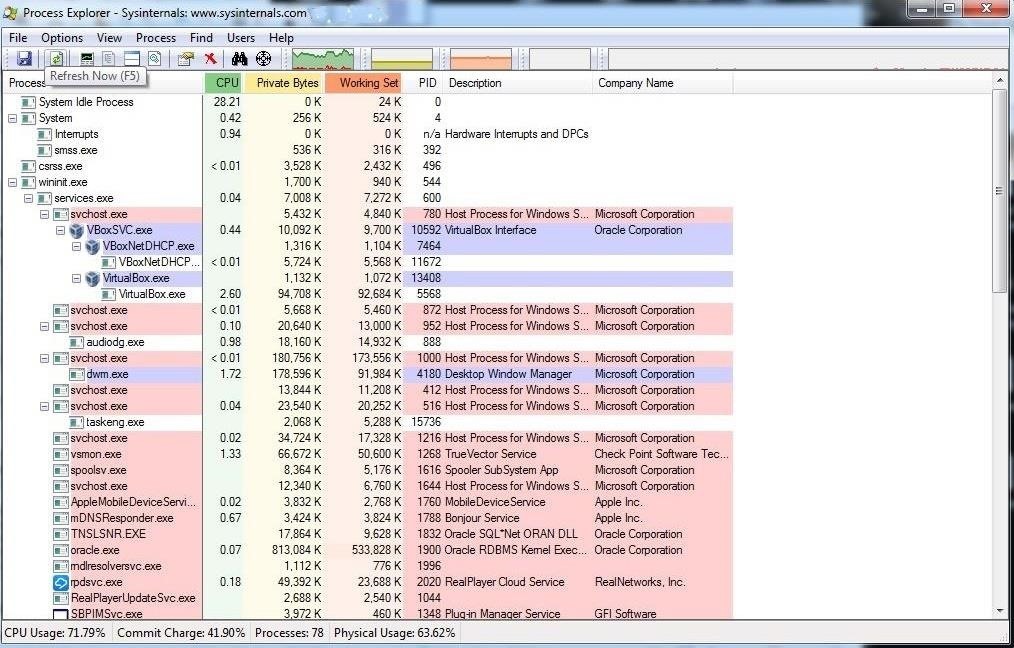

Обозреватель процессов перечисляет каждый процесс и его дочерние процессы, использование ЦП, частные байты, рабочий набор, PID, описание и компанию. Если мы подозреваем заражение вредоносным ПО, мы часто можем найти доказательства этого в Process Explorer, как вы можете видеть ниже.

Шаг 3

Использование монитора процессов для изучения процесса

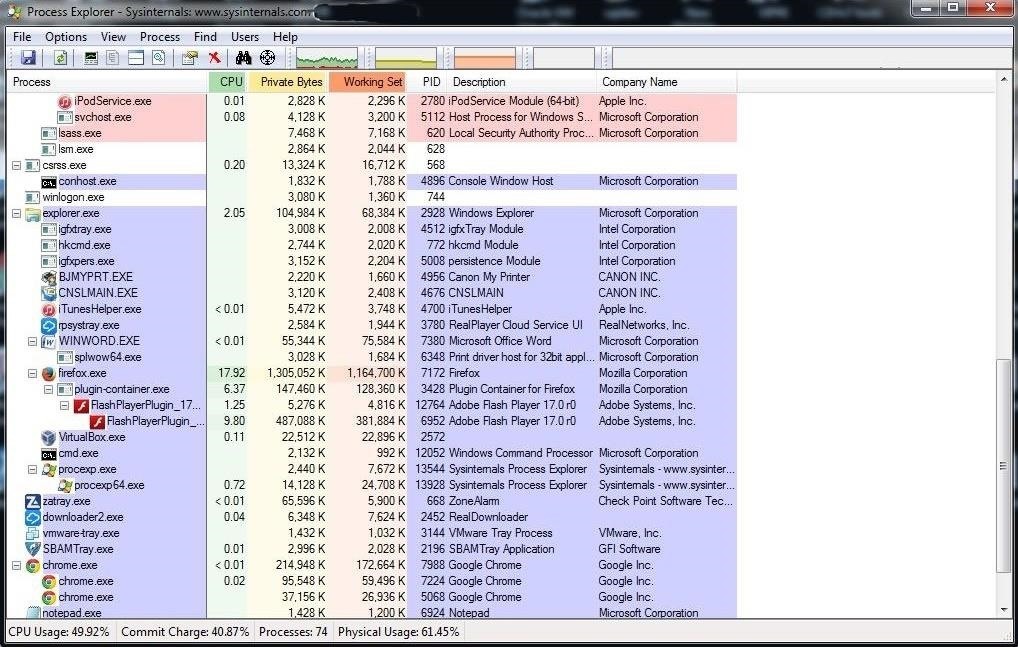

Давайте рассмотрим один процесс поближе. Примерно на двух третях нижеприведенного снимка экрана вы увидите процесс надстройки Flash, который, как я подозреваю, был взломан.

Если вы читали другие мои статьи о Null Byte, вы знаете, что я думаю, что

Adobe Flash Player , вероятно, худшее приложение для обеспечения безопасности - и лучшее приложение для нас, хакеров. Практически ежедневно в Flash Player обнаруживаются новые уязвимости и эксплойты.

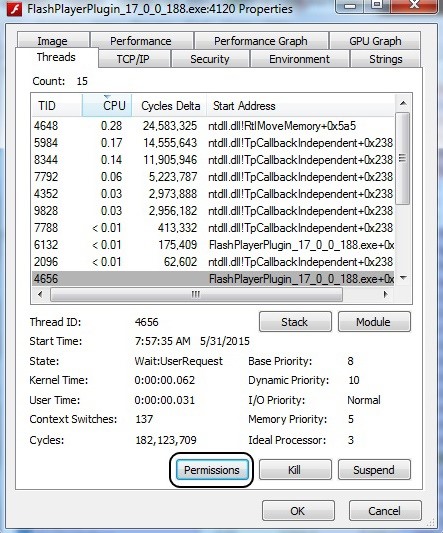

Давайте дважды щелкнем по нему и откроем его свойства. Как вы можете видеть на скриншоте ниже, в этом окне показаны многочисленные свойства выбранного процесса.

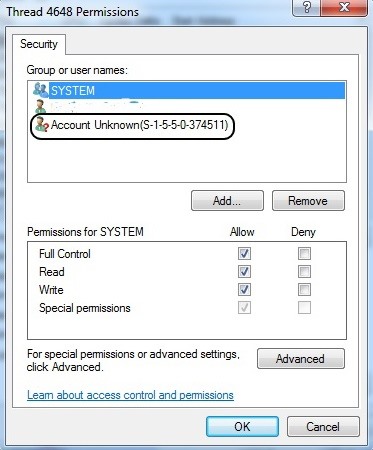

Теперь мы можем щелкнуть разрешения, чтобы узнать, у кого есть разрешения на этот процесс. Обратите внимание на снимке экрана ниже, что помимо Системы и пользователя (которые я скрыл), Неизвестная учетная запись имеет разрешения на использование этого процесса. Очень подозрительно! Казалось бы, это требует дальнейшего расследования.

Шаг 4

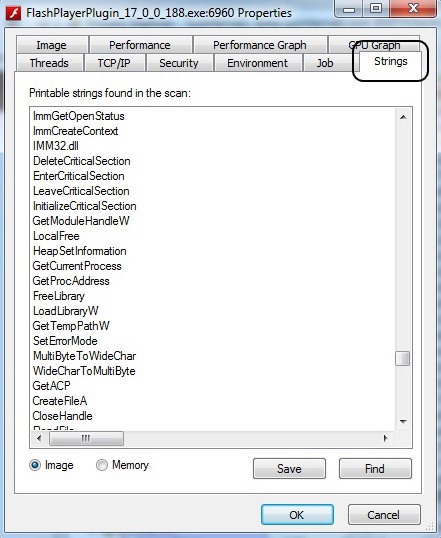

Проверить строки

Среди множества битов информации, которые мы можем почерпнуть из процесса, мы можем извлечь любые строки ASCII, встроенные в этот процесс. Часто мы можем найти ключевую информацию о процессе, включая любые комментарии, оставленные разработчиками. Помните, что когда ФБР опубликовало доказательства против Северной Кореи по делу о взломе Sony , они процитировали комментарии в коде вредоносного ПО. Это один из способов извлечения этих «строк».

Находясь в окне свойств Flash, мы можем просто щелкнуть вкладку Strings, чтобы увидеть любой текст ASCII в процессе.

Набор инструментов Sysinternals может быть очень мощным инструментом для изучения внутренней работы системы Windows и ее процессов. Стоит потратить время любого судебного следователя, хакера или системного администратора, чтобы разобраться в этих чрезвычайно полезных инструментах. В будущих уроках мы будем работать с некоторыми другими инструментами Sysinternals, так что продолжайте развиваться, мои честолюбивые хакеры!

Наш канал собрал самые свежие и актуальных обучающих курсы, книги, soft, идеальная навигация по курсам в два клика и прямая ссылка на любой курс. Нет регистраций. Нет оплаты.

С вами администрация канала Max Open Source (@coursmax)

Max Open Source https://t.me/coursmax