Цифровая криминалистика для начинающего хакера, часть 5 (Криминалистическая экспертиза реестра Windows)

Max Open Source- АВТОР: OCCYTHEWEB

- КРИМИНАЛИСТИКА

Что продолжим, мои честолюбивые хакеры! Как я упоминал в предыдущих уроках, лучшие хакеры (или, по крайней мере, те, кто не находится за решеткой) хорошо разбираются в цифровой криминалистике . Если мне поручено вторгнуться на файловый сервер врага, чтобы получить планы войны, как в этом учебном пособии , для благополучия моей страны (и моего собственного) важно, чтобы это не было прослежено до меня. Понимание цифровой криминалистики помогает нам остаться без следа и никогда не вернуться к нам или нашему работодателю.

Хотя почти все пользователи Microsoft Windows знают, что в их системе есть реестр, немногие понимают, что он делает, и еще меньше понимают, как манипулировать им для своих целей. Как судебный аналитик, реестр может быть сокровищницей доказательств того, что, где, когда и как что-то произошло в системе.

В этом посте я хочу помочь вам понять, как работает реестр Windows и какие доказательства он оставляет, когда кто-то использует систему во благо или во вред.

Что такое реестр?

Реестр - это база данных, в которой хранится информация о конфигурации пользователей, оборудования и программного обеспечения в системе Windows. Хотя реестр был разработан для настройки системы, для этого он отслеживает такое множество информации о действиях пользователя, устройствах, подключенных к системе, о том, какое программное обеспечение использовалось и когда и т. Д. Все это может быть полезно для судебной экспертизы. следователь в отслеживании того, кто, что, где и когда проводит судебно-медицинское расследование. Главное - просто знать, где искать.

Крапивница

Внутри реестра есть корневые папки. Эти корневые папки называются кустами. Имеется пять (5) кустов реестра.

- HKEY_USERS : содержит все загруженные профили пользователей

- HKEYCURRENT_USER : профиль текущего вошедшего в систему пользователя

- HKEYCLASSES_ROOT : информация о конфигурации приложения, используемого для открытия файлов

- HKEYCURRENT_CONFIG : профиль оборудования системы при запуске

- HKEYLOCAL_MACHINE : информация о конфигурации, включая настройки оборудования и программного обеспечения.

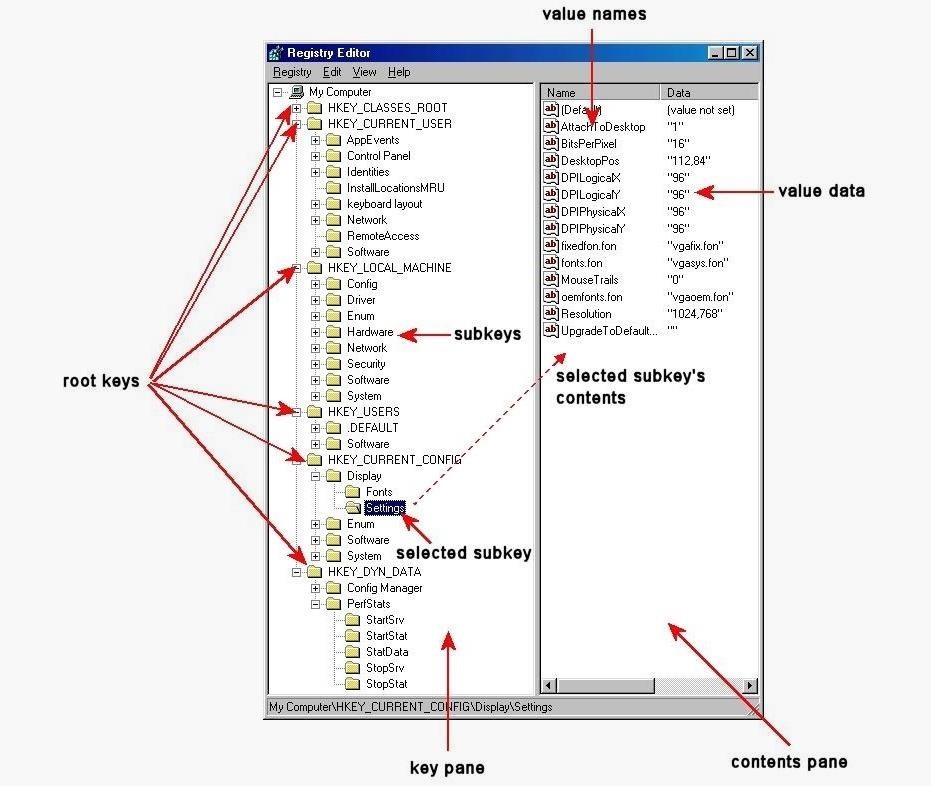

Структура реестра

Структура реестра очень похожа на структуру каталогов / подкаталогов Windows. У вас есть пять корневых ключей или кустов, а затем подключи. В некоторых случаях у вас есть подразделы. Затем эти подключи имеют описания и значения, которые отображаются на панели содержимого. Очень часто значения просто 0 или 1, что означает включение или выключение, но также могут содержать более сложную информацию, обычно отображаемую в шестнадцатеричном формате.

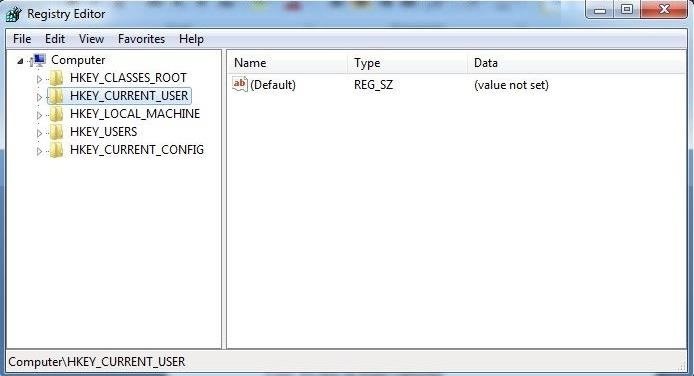

Доступ к реестру

В нашей собственной системе - не в криминалистическом режиме - мы можем получить доступ к реестру с помощью встроенной в Windows утилиты regedit . Просто введите regedit в окне поиска, а затем щелкните по нему, чтобы открыть редактор реестра, как показано ниже.

Информация в реестре, имеющая судебную ценность

Как судебный следователь, реестр может оказаться кладезем информации о том, кто, что, где и когда что-то произошло в системе, которая может напрямую связать преступника с действиями, которые ставятся под сомнение. Как хакер, реестр может предоставить доказательства, необходимые для того, чтобы отправить вас в тюрьму на некоторое время.

Информация, которую можно найти в реестре, включает:

- Пользователи и время, когда они в последний раз использовали систему

- Последнее использованное программное обеспечение

- Любые устройства, подключенные к системе, включая уникальные идентификаторы флешек, жестких дисков, телефонов, планшетов и т. Д.

- Когда система подключена к определенной беспроводной точке доступа

- К чему и когда был доступ к файлам

- Список всех поисков, выполненных в системе

- И многое, многое другое

Доказательства беспроводной связи в реестре

Многие хакеры взламывают локальную точку беспроводного доступа и используют ее для своих вторжений. Таким образом, если IP-адрес отслеживается, он будет вести обратно к соседней или другой беспроводной точке доступа, а не к ним.

Например, еще в январе 2012 года член Anonymous, Джон Боррелл III, взломал компьютерные системы полицейского управления Солт-Лейк-Сити и начальника полиции штата Юта. ФБР было вызвано для расследования, и они выследили хакера до IP-адреса точки доступа Wi-Fi церкви Святого Причастия в Толедо, штат Огайо. Хакер, по-видимому, взломал пароль беспроводной точки доступа церкви и использовал его для «анонимного» взлома Интернета.

В конце концов, ФБР смогло найти подозреваемого с помощью различных методов расследования, в основном низкотехнологичных, исчерпывающих, детективных работ. Помогло то, что Джон Боррелл хвастался в Твиттере своим хакерским успехом. В конце концов, мистер Боррелл был осужден и приговорен к двум годам лишения свободы в федеральной тюрьме.

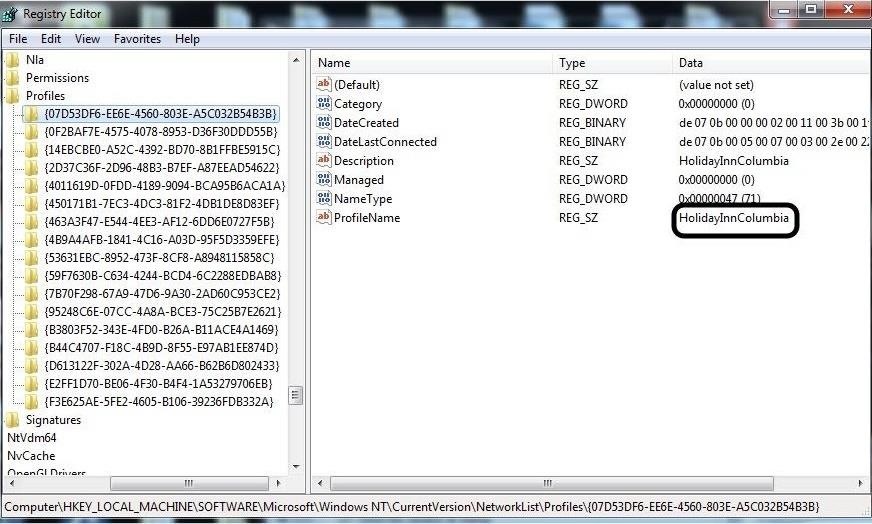

Когда ФБР выследило г-на Боррелла и конфисковало его компьютер, они смогли доказать, что он был связан с церковным AP, проверив его реестр. Судмедэксперту просто нужно было заглянуть в реестр по следующему адресу:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ NetworkList \ Profiles

Там вы найдете список GUID точек беспроводного доступа, к которым было подключено устройство. Когда вы щелкаете по одному из них, отображается информация, включая имя SSID и дату последнего подключения в шестнадцатеричном формате. Итак, хотя г-н Боррелл изначально отрицал свою причастность к взлому, эти доказательства были убедительными, и в конечном итоге он признал себя виновным.

На этом снимке экрана ниже показано, что преступник подключился к SSID "HolidayInnColumbia" в ноябре 2014 года.

Мы продолжим изучать, как реестр можно использовать в цифровой криминалистике, в

будущих руководствах , так что продолжайте возвращаться, мои честолюбивые хакеры, по мере того, как мы будем продолжать изучать науку и искусство цифровой криминалистики! И если вы хотите приступить к выполнению некоторых из этих задач, обязательно ознакомьтесь с моей серией статей по цифровой криминалистике для Kali .

Наш канал собрал самые свежие и актуальных обучающих курсы, книги, soft, идеальная навигация по курсам в два клика и прямая ссылка на любой курс. Нет регистраций. Нет оплаты.

С вами администрация канала Max Open Source (@coursmax)

Max Open Source https://t.me/coursmax