Цифровая криминалистика для начинающего хакера, часть 15 (Извлечение ключевой информации из памяти)

Max Open SourceЦифровая криминалистика для начинающего хакера, часть 15 (Извлечение ключевой информации из памяти)

- АВТОР: OCCYTHEWEB

- КРИМИНАЛИСТИКА

Цифровая криминалистика - одна из самых быстрорастущих дисциплин IT. Все хакеры должны быть знакомы с цифровой криминалистикой хотя бы по той причине, что они защищают себя. Было задержано более одного хакера, потому что они не знали о следах, которые они оставили.

В моем предыдущем руководстве из этой серии мы рассмотрели, как получить криминалистический образ оперативной памяти и pagefile.sys системы Windows. Затем мы использовали инструмент с открытым исходным кодом Volatility в нашей ОС Kali для анализа типа образа и кустов реестра.

В этом руководстве мы постараемся найти другую информацию об этом изображении, которую мы можем проанализировать и которая может иметь криминалистическое значение. Как мы знаем, в оперативной памяти работающей системы хранится большой объем информации, которая может показать, что подозреваемый делал во время захвата системы. Это, конечно, будет включать в себя большую часть той же информации, которую мы можем получить от Sysinternals от работающей системы, но здесь мы работаем с образом памяти, а не с работающей системой. В большинстве судебных расследований компьютера подозреваемого мы работаем с образцом оперативной памяти, а не с работающей системой.

Прежде чем мы начнем здесь, я предполагаю, что вы захватили образ памяти с помощью одного из многих инструментов захвата памяти, таких как FTK Imager, и проанализировали профиль из изображения с помощью Volatility .

Анализ профиля изображения имеет решающее значение, поскольку каждая операционная система хранит информацию в разных местах ОЗУ. Volatility необходимо знать профиль (ОС, пакет обновления и архитектура), чтобы знать, где искать в образе памяти необходимую информацию. Если вы введете неправильную информацию профиля, Volatility выдаст ошибку, сообщив вам, что не может правильно проанализировать информацию. В этом случае попробуйте другой профиль изображения. К сожалению, изображение профиля, которое предоставляет этот инструмент, не всегда правильное.

Шаг 1

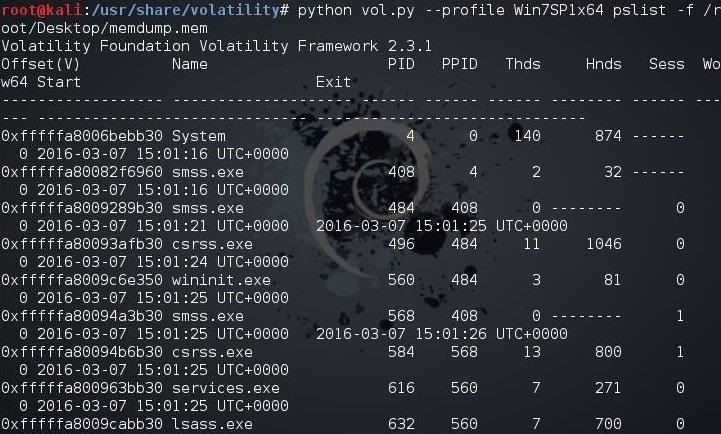

Получение списка процессов

В качестве первого шага давайте посмотрим, сможем ли мы найти процессы, которые выполнял подозреваемый, когда мы захватили образ RAM. Мы можем сделать это, набрав:

kali> python vol.py --profile Win7SP1x64 pslist -f /root/Desktop/memdump.mem

Давайте разберемся с этим:

- python - это интерпретатор.

- vol.py - это имя скрипта Volatility .

- --profile Win7SP1x64 - это профиль системы, из которой был создан образ памяти.

- pslist - это плагин для анализа запущенных процессов.

- -f /root/Desktop/memdump.mem - это расположение файла изображения.

Как видите, Volatility проанализировала все запущенные процессы. Чтобы собрать еще больше информации из образа RAM, мы можем использовать ту же команду, что и выше, за исключением изменения имени плагина.

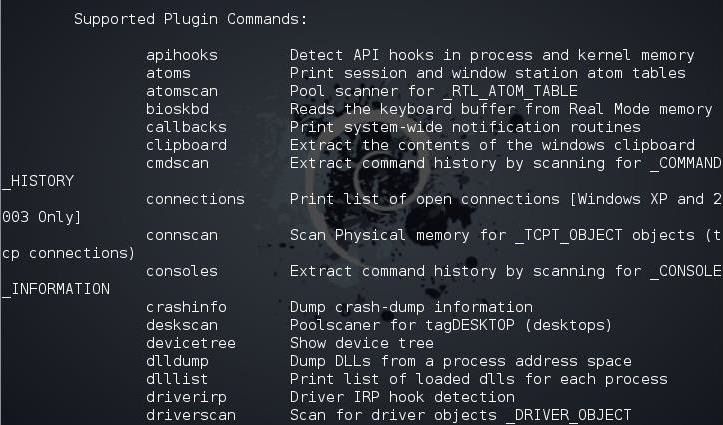

Чтобы получить список доступных плагинов, которые вы можете использовать, введите:

Кали> python vol.py -h

Шаг 2

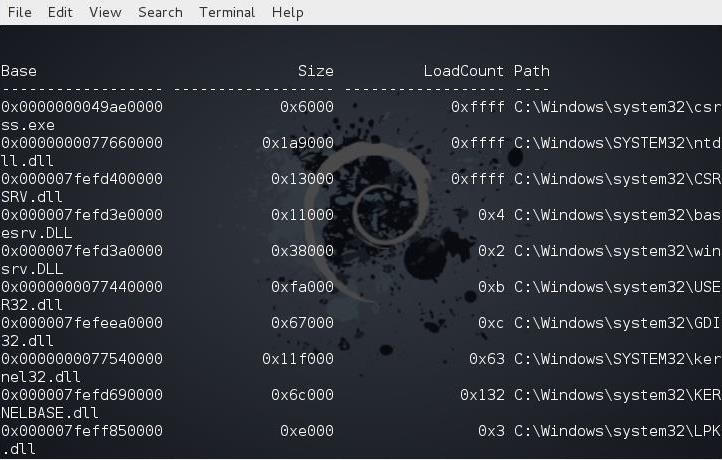

Получение запущенных DLL

Чтобы просмотреть запущенные библиотеки DLL в системе, мы просто используем плагин dlllist, как показано ниже:

kali> python vol.py --profile Win7SP1x64 dlllist -f /root/Desktop/memdump.mem

Как видите, Volatility проанализировала список всех работающих DLL.

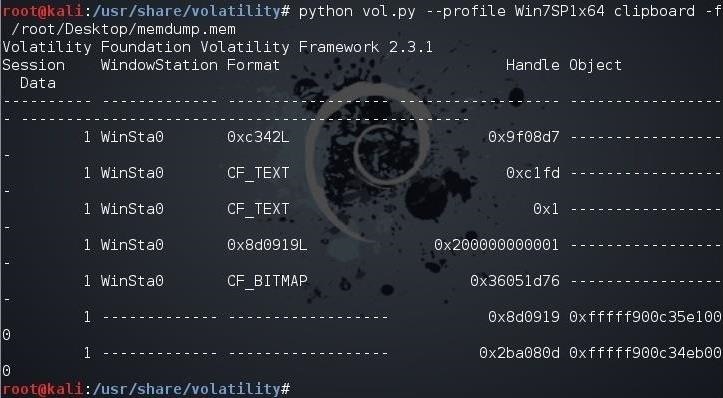

Шаг 3

Получение содержимого буфера обмена системы

Иногда то, что у подозреваемого было в буфере обмена, может быть инкриминирующим. Мы можем получить информацию из оперативной памяти подозреваемого с помощью плагина буфера обмена, как показано ниже.

kali> python vol.py --profile Win7SP1x64 буфер обмена -f /root/Desktop/memdump.mem

К сожалению, вся эта информация представлена в шестнадцатеричном формате и должна быть переведена в ASCII.

Шаг 4

Получение хронологии событий

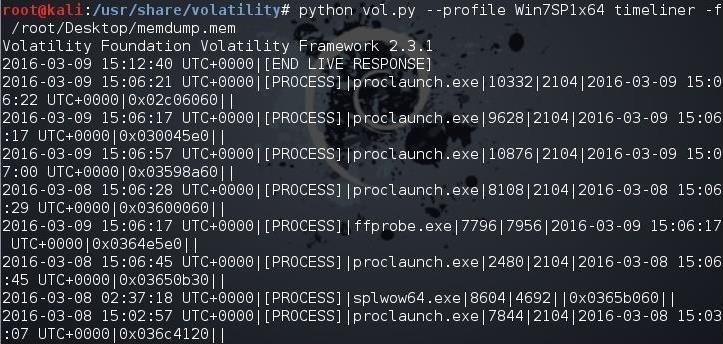

Часто, чтобы доказать, что подозреваемый действительно совершил действие, в котором его обвиняют, нам может потребоваться хронология событий, которые произошли в этой системе. Мы можем получить эту информацию о временной шкале из изображения в памяти, используя плагин временной шкалы, как показано ниже.

kali> python vol.py --profile Win7SP1x64 timeliner -f /root/Desktop/memdump.mem

Обратите внимание, что каждый процесс имеет отметку времени.

Шаг 5

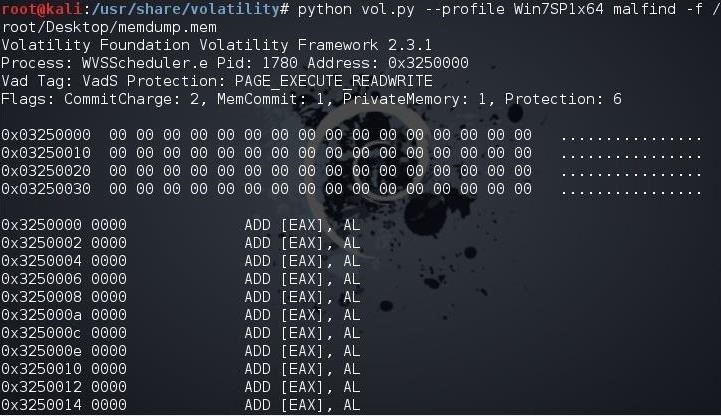

Поиск вредоносного ПО в памяти

Наконец, давайте поищем любые вредоносные программы, работающие в памяти подозрительной системы. У Volatility есть плагин, специально разработанный для этой цели, с подходящим названием malfind . Мы можем использовать его как любой другой плагин Volatility. Просто введите ту же команду, что и выше, но замените имя плагина на malfind.

kali> python vol.py --profile Win7SP1x64 malfind -f /root/Desktop/memdump.mem

Как видите, в системе этого подозреваемого было запущено множество вредоносных программ. Эта информация может быть оправданием, поскольку наличие вредоносного ПО указывает на то, что кто-то другой контролировал систему и мог совершить действия, в которых обвиняется подозреваемый.

Продолжайте исследывать мир цифровой криминалистики подающие надежды хакеры. Все должно быть безопасно!

Наш канал собрал самые свежие и актуальных обучающих курсы, книги, soft, идеальная навигация по курсам в два клика и прямая ссылка на любой курс. Нет регистраций. Нет оплаты.

С вами администрация канала Max Open Source (@coursmax)