Цифровая криминалистика для начинающего хакера, часть 13 (Браузерная экспертиза)

Max Open SourceЦифровая криминалистика для начинающего хакера, часть 13 (Браузерная экспертиза)

- АВТОР: OCCYTHEWEB

- 03.02.2016 18:00

- КРИМИНАЛИСТИКА

В этом уроке мы изучаем, как судебный следователь может найти доказательства незаконной или незаконной деятельности. Среди прочего, мы исследовали реестр и файлы предварительной выборки на предмет артефактов, а также провели элементарный криминалистический анализ . Для тех из вас, кто хочет стать судебным следователем или инженером по безопасности, это может оказаться неоценимым обучением. Для хакеров это может спасти жизнь.

В этом руководстве мы рассмотрим, где и что судебно-медицинский эксперт может найти информацию о действиях подозреваемого в своем веб-браузере. Важно отметить, что эта информация зависит от операционной системы и браузера. Здесь мы кратко рассмотрим Internet Explorer и более подробно остановимся на Mozilla Firefox.

Internet Explorer

Начнем с Microsoft Internet Explorer. Он устанавливается в каждой системе Windows в качестве браузера по умолчанию (за исключением более новых версий Window 10, где по умолчанию используется Edge , хотя IE все еще установлен ), поэтому он широко используется. Во многих учреждениях и корпоративных средах это единственный разрешенный браузер.

IE размещает свои записи в разных местах в зависимости от версии Windows. Давайте сначала посмотрим на его последние версии с 2000 года.

Windows

Мы можем получить доказательства интернет-активности пользователя в следующих местах.

- % systemdir% \ Documents and Settings \% username% \ Local Settings \ Temporary Internet Files \ Content.ie5

- % systemdir% \ Documents and Settings \% username% \ Cookies

- % systemdir% \ Documents and Settings \% username% \ Local Settings \ History \ history.ie5

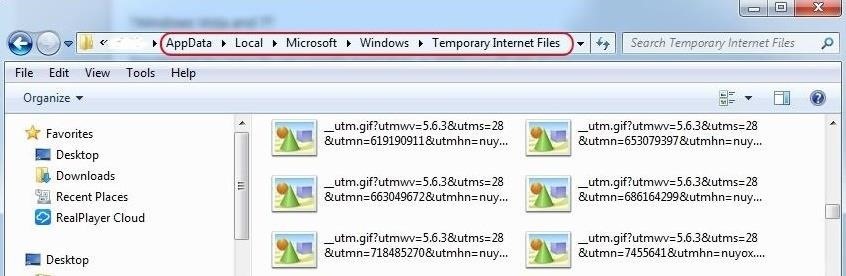

Windows Vista и 7

Путь к файлам немного отличается, начиная с Windows Vista и 7. Мы можем найти файлы IE по адресу:

- % systemdir% \ Users \% username% \ AppData \ Local \ Microsoft \ Windows \ Temporary Internet Files \

- % systemdir% \ Users \% username% \ AppData \ Local \ Microsoft \ Windows \ Temporary Internet Files \ Low \

Обратите внимание, что AppData и временные файлы Интернета являются скрытыми файлами.

Mozilla Firefox

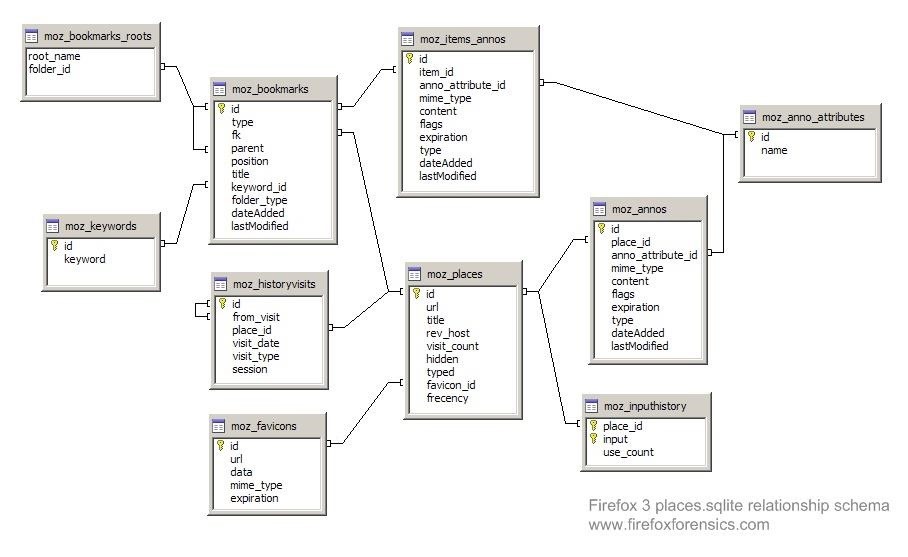

В Mozilla Firefox и его многочисленных вариациях (Iceweasel в Kali - одна из них) большая часть информации хранится в базах данных SQLite. Мы можем найти эти базы данных в разных местах в зависимости от операционной системы.

Ниже указан путь к базе данных в Windows (XP, Vista и 7), Linux и Mac OS X.

Windows

- C: \ Documents and Settings \ <имя пользователя> \ Application Data \ Mozilla \ Firefox \ Profiles \ <папка профиля> \ places.sqlite

Windows

- C: \ Users \ <пользователь> \ AppData \ Roaming \ Mozilla \ Firefox \ Profiles \ <папка профиля> \ places.sqlite

GNU / Linux

- /home/<user>/.mozilla/firefox/<папка профиля> /places.sqlite

Mac OS X

- / Пользователи / <пользователь> / Библиотека / Поддержка приложений / Firefox / Профили / default.lov / places.sqlite

Mozilla использует реляционную базу данных для хранения данных пользователя, которая имеет структуру, подобную приведенной ниже.

Шаг 1

Использование SQLite для поиска доказательств в браузере

SQLite сейчас используется многими браузерами, приложениями и мобильными устройствами, которым требуется небольшая легкая реляционная база данных. Благодаря своей легкости, он становится все более популярным среди мобильных устройств и мобильных приложений. В этом случае крайне важно, чтобы любой компетентный судебно-медицинский следователь ознакомился с ним, поскольку он становится очень популярным.

Чтобы просмотреть или запросить данные в этих базах данных SQLite, нам понадобится браузер. Вы можете скачать браузер SQLite здесь . Если вы используете Kali, браузер SQLite предустановлен.

Шаг 2

Загрузите файл базы данных в браузер SQLite

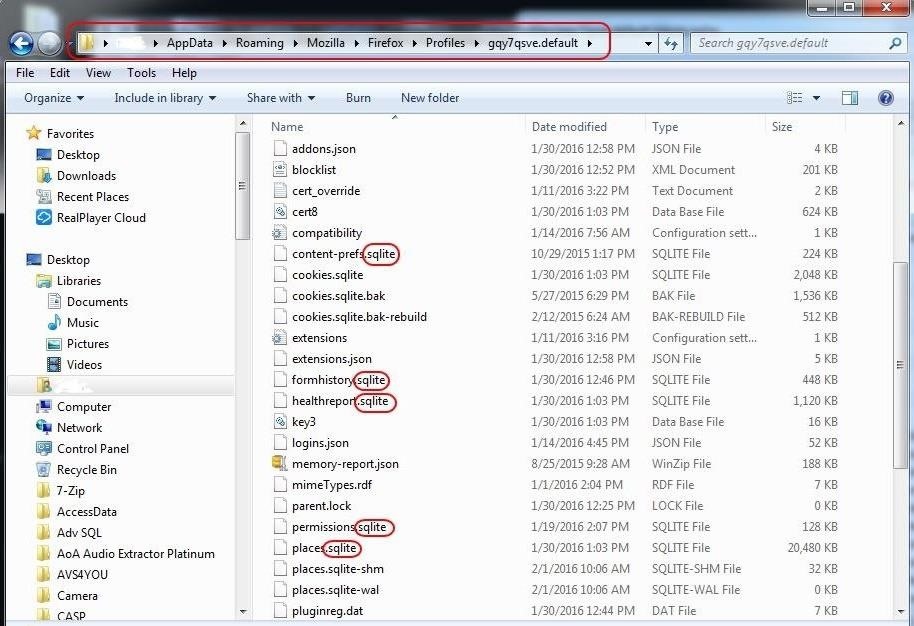

После установки браузера SQLite перейдите в указанное выше место для исследуемой операционной системы. В моем случае это система Windows, поэтому я перехожу к:

- C: \ Users \ <пользователь> \ AppData \ Roaming \ Mozilla \ Firefox \ Profiles \ <папка профиля> \

Вы увидите много файлов, заканчивающихся на sqlite. Это таблицы базы данных, которые Mozilla использует для хранения информации о действиях пользователя при просмотре.

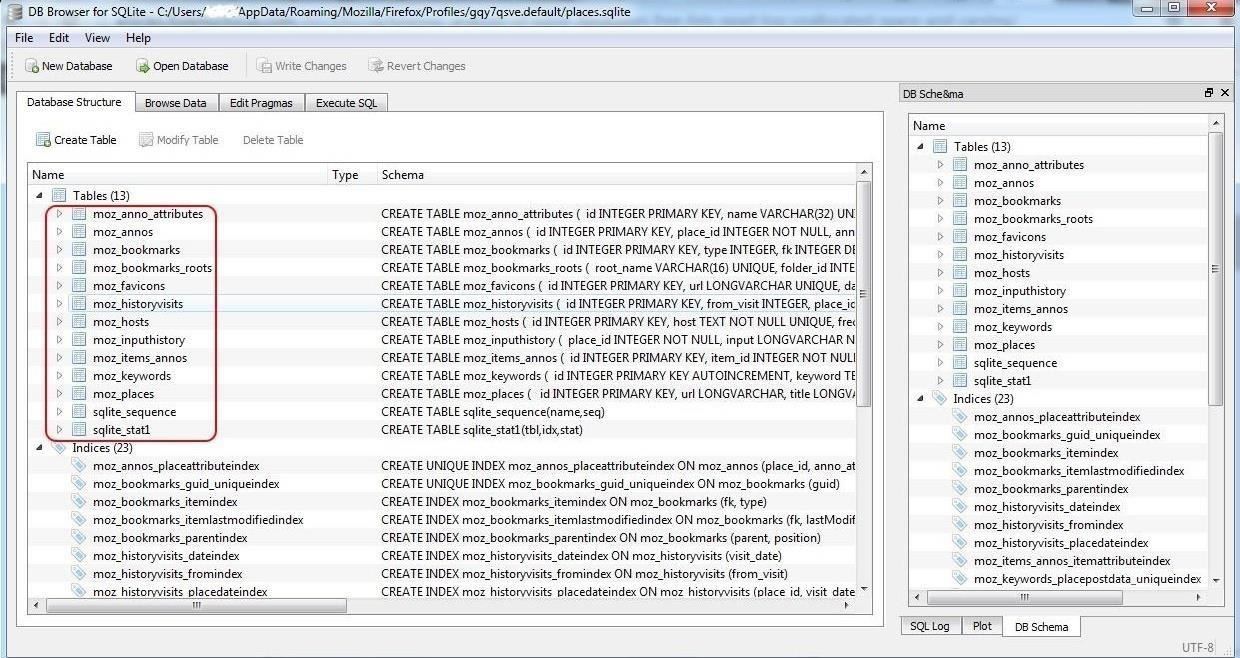

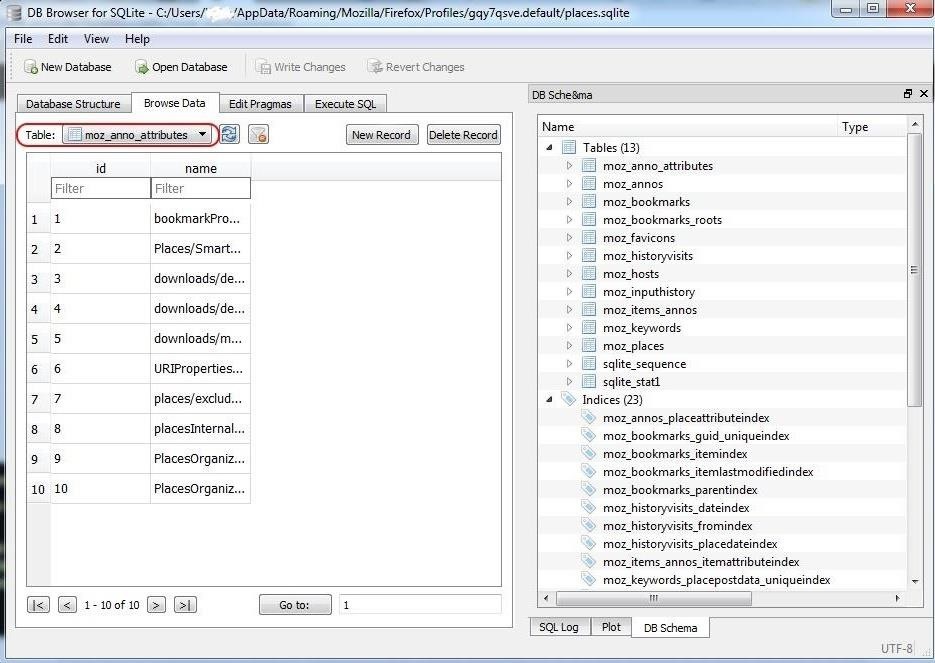

Давайте откроем эту базу данных в браузере SQLite. Затем щелкните вкладку «Структура базы данных» слева. На скриншоте ниже мы видим все 13 таблиц в базе данных. Обратите внимание, что имя каждой таблицы начинается с «moz».

Если мы щелкнем по вкладке «Обзор данных», браузер SQLite отобразит данные в выбранной нами таблице. На скриншоте ниже мы смотрим на «moz_anno_attributes».

Теперь, когда у нас есть базовые знания о структуре базы данных, давайте воспользуемся простыми SQL-запросами, чтобы найти конкретные и релевантные данные для нашего исследования.

Шаг 3

Запросы к базе данных

Чтобы эффективно использовать браузер SQLite для поиска доказательств, вам необходимо знать базовый синтаксис SQL. Взгляните на мою статью о SQL в моей серии статей о

здесь .

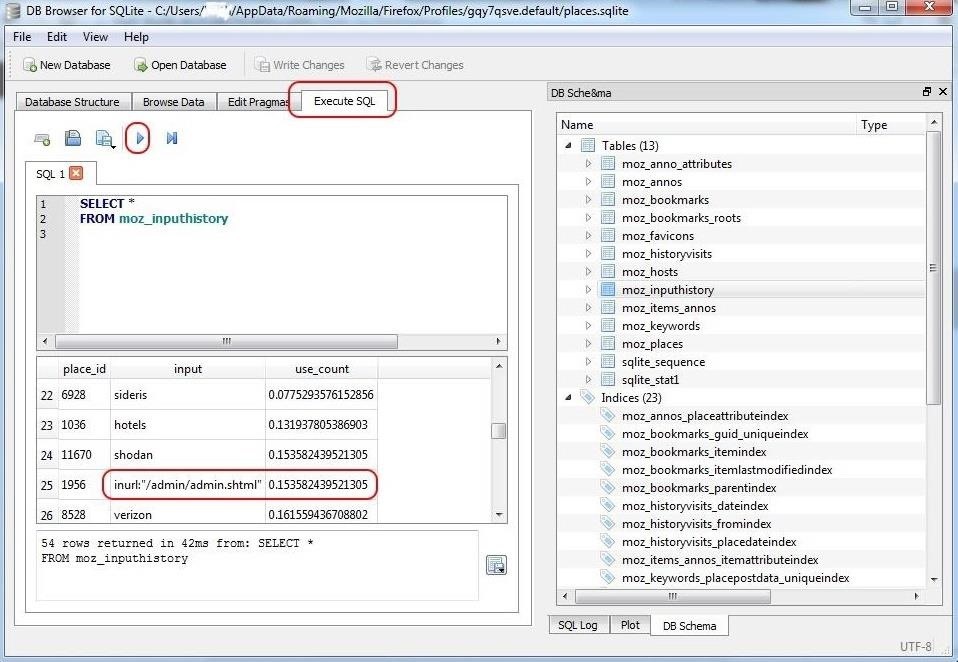

Давайте посмотрим в таблице moz_inputhistory данные, которые пользователь ввел в браузер. Щелкните вкладку «Выполнить SQL», чтобы открыть окно запроса SQL. Затем мы могли бы написать общий SQL-запрос, чтобы найти все входные данные, введя:

ВЫБРАТЬ *

ИЗ moz_inputhistory

После ввода запроса нажмите кнопку воспроизведения ( > ), чтобы выполнить запрос.

Как видите, подозреваемый вводил несколько подозрительных хаков Google, используя ключевое слово «inurl» и искал каталоги администратора. Хм ... возможно, мы тут кое-что находим!

Шаг 4

Поиск определенного пользовательского ввода

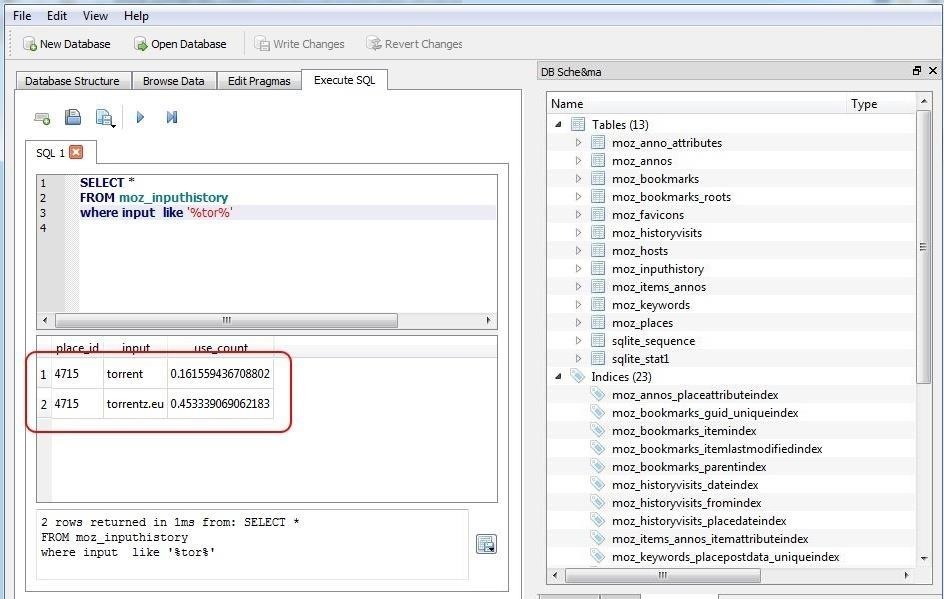

Предположим, что это был случай, когда сотрудника подозревают в загрузке пиратских файлов с торрент-сайта (во многих компаниях и учреждениях это запрещено, а во многих странах незаконно). Мы могли бы быть очень конкретными в нашем SQL-запросе, чтобы найти, где подозреваемый мог ввести «tor». Мы могли найти все случаи, когда они вводили «tor», запрашивая историю ввода с помощью:

SELECT *

FROM moz_inputhistory

WHERE ввод, например, '% tor%'

Этот запрос предоставит нам все столбцы ( SELECT * ) из таблицы истории ввода ( FROM moz_inputhistory ), где введенный ввод похож на "tor" ( WHERE ввод похож на "% tor%" ). Обратите внимание на подстановочные знаки ( % ) до и после tor . Это означает, что мы ищем что-то до tor и что-то после tor.

Этот запрос должен предоставить нам результаты любого ввода пользователем, в котором есть «tor».

Как вы можете видеть на скриншоте выше, мы смогли найти два случая, когда подозреваемый / пользователь ввел «tor». Этого может быть достаточно доказательств, чтобы доказать, что подозреваемый действительно искал торрент-сайты, но мы можем копнуть немного глубже, чтобы действительно найти URL-адреса сайтов в его истории мест ( таблица moz_places ).

Продолжайте повышаем свои навыки, мои начинающие хакеры, по мере того, как мы продолжаем изучать навыки и методы судебно-медицинской экспертизы!

Наш канал собрал самые свежие и актуальных обучающих курсы, книги, soft, идеальная навигация по курсам в два клика и прямая ссылка на любой курс. Нет регистраций. Нет оплаты.

С вами администрация канала Max Open Source (@coursmax)

Max Open Source https://t.me/coursmax