CVE-2022-22965 aka Spring4Shell

E7|CORSВ конце марта 2022 года была обнародована уязвимость удаленного выполнения команд (RCE) в Java Spring Framework. Уязвимость позволяет загрузить вебшелл на уязвимый сервер, добиваясь удаленного выполнения команд.

Как работает?

Большинство эксплойтов для уязвимости Spring4Shell работают, заставляя приложение записывать вредоносный файл .jsp на веб-сервер. Затем этот вебшелл можно запустить, чтобы получить удаленное выполнение команды над целью. Эксплоиты для это уязвимости вы можете найти на Github.

Условия атаки.

Текущие условия уязвимости можно свести к следующему:

- JDK 9+

- Уязвимая версия Spring Framework (<5.2 | 5.2.0-19 | 5.3.0-17)

- Apache Tomcat в качестве сервера для приложения Spring

- Зависимость от компонентов spring-webmvc и/или spring-webflux в Spring Framework.

Пример эксплутации.

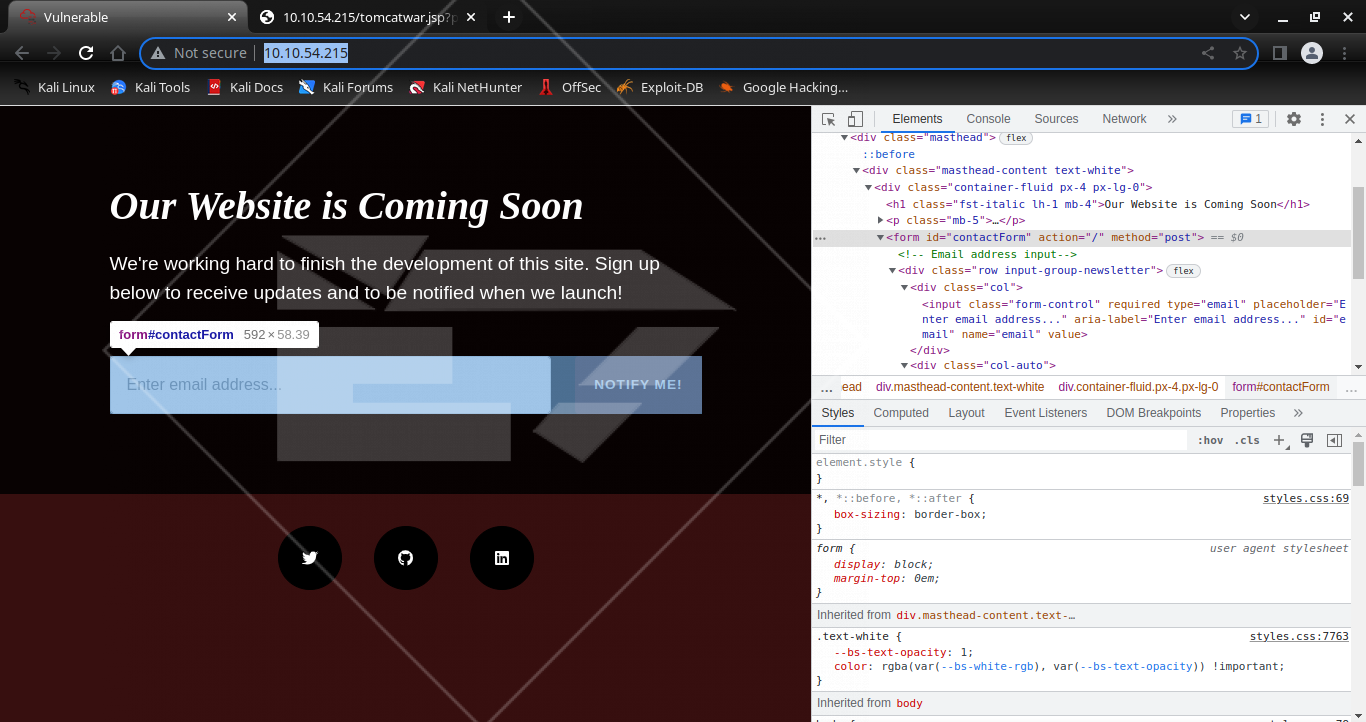

Эксплоит, который я использую, работает по умолчанию с POST-запросами. Сначала перейдем на уязвимый ресурс и найдем там форму ввода. Используя инструменты разработчика в браузере узнаем наш целевой энпоинт (адрес отправки данных с формы). В данном случае это корневая директория (/) сайта, соответственно наш адрес в это примере http://10.10.54.215

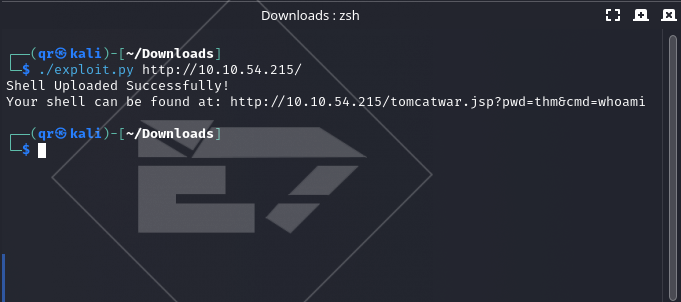

Ну а далее - дело техники, просто запустим эксплоит :)

Эксплоит успешно отрабатывает, переходим в наш шелл и проверяем:

Миссия выполнена, мы получили возможность удаленного выпонения команд :)