CTF. Курс молодого бойца. Начальные задания категории WEB #1.

https://t.me/hacker_sanctuary

Данный пост будет носить практический характер. В нём мы рассмотрим задания начального уровня в категории WEB. Данные задания часто встречаются в простых CTF'ах и иногда, как разминочные, в более крупных.

Задания будут взяты с известного сайта с различными задачами (CTF и не только) - https://www.root-me.org/

Будем решать задачи из категории: Web - Server

Прямая ссылка: https://www.root-me.org/en/Challenges/Web-Server/

Пример 1.

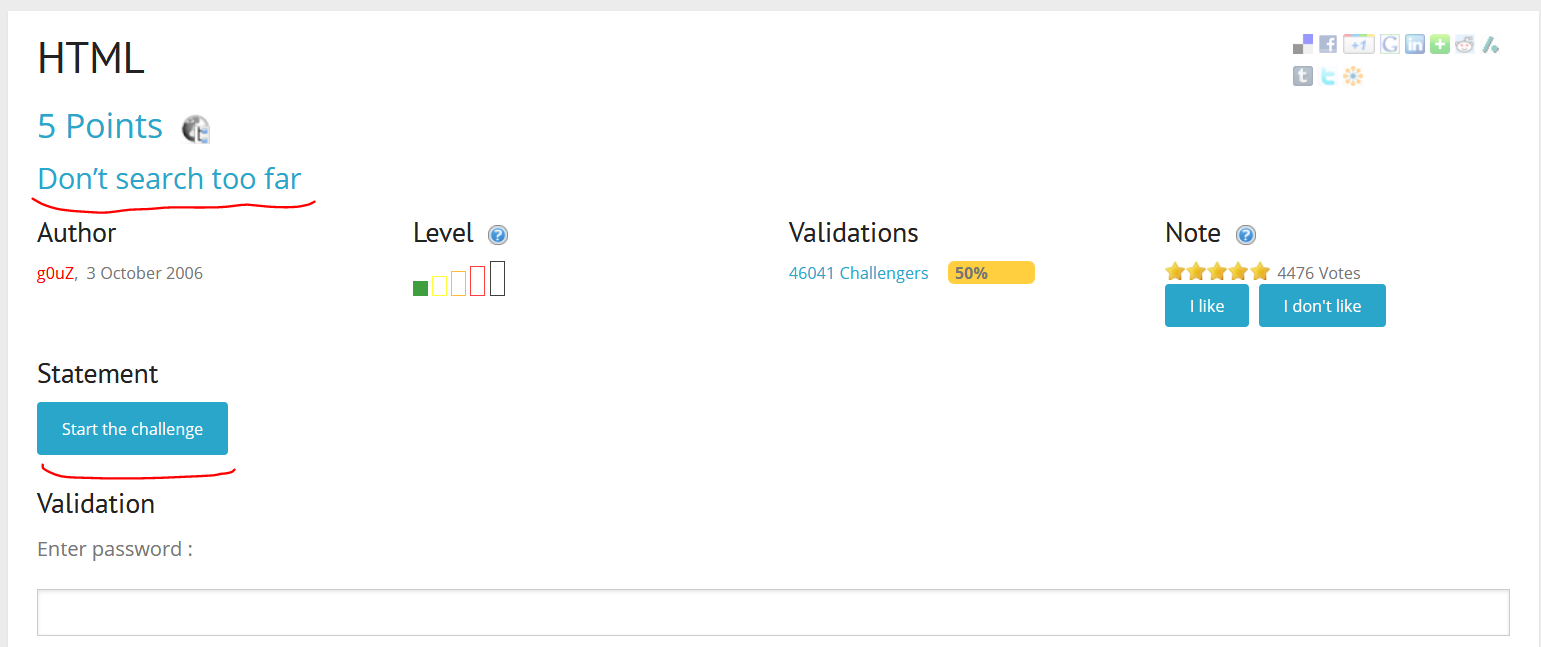

Первое задание называется HTML. По названию можно понять, на что нужно будет обратить внимание. Ссылка на условие задания: https://www.root-me.org/en/Challenges/Web-Server/HTML

Нажимаем кнопку "Start the challenge" и попадаем на сайт.

Сразу откроем исходный код и просмотрим его.

Ничего интересного, но если мы двинем ползунок влево, то увидим следующий закомментированный текст. В нём и будет наш пароль.

Обычно такие задания стоят одними из первых на различных не сложных соревнованиях, и их стоимость одна из самых минимальных. Данное задание обращает внимание на то, что иногда в комментариях к коду можно найти что-нибудь интересное, т.к. комментарии оставляют разработчики.

Пример 2.

Далее решим задание "Weak password". Прямая ссылка: https://www.root-me.org/en/Challenges/Web-Server/Weak-password

По названию опять-таки понятно, на что необходимо обратить внимание.

Нажимаем на кнопку "Start the challenge" и попадаем на так называемую "Базовую аутентификацию".

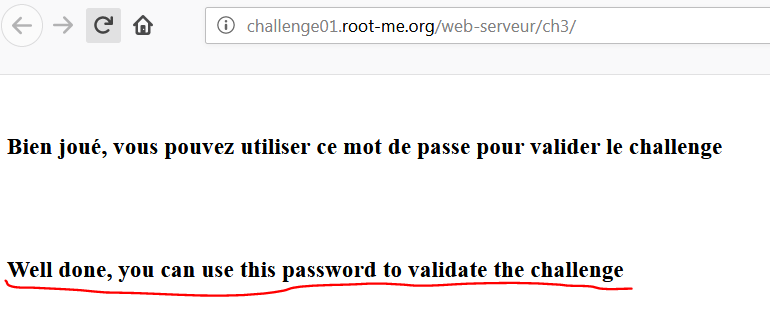

Попробуем ввести одну из самых простых и популярных комбинаций логина и пароля: "admin/admin". И получим сообщение о верном решении задания и о том, что введённый нами пароль "admin" можно использовать в качестве ответа на задание.

Задания такого рода иногда встречаются на CTF-cоревнованиях. Смысл таких заданий заключается в том, чтобы показать, что в форме логина может и не быть уязвимостей, однако администраторы могут использовать слабые или стандартные пароли для входа в систему. Часто во время проведения пентестов происходит брутфорс (полный перебор) паролей по словарю популярных паролей. Однако в CTF'ax брутфорс используется редко, т.к. это не особо интересно и затратно.

Пример 3.

Следующее задание, которые мы решим называется "User-agent". Из его названия опять понятно, на что нужно обратить внимание.

Прямая ссылка: https://www.root-me.org/en/Challenges/Web-Server/User-agent

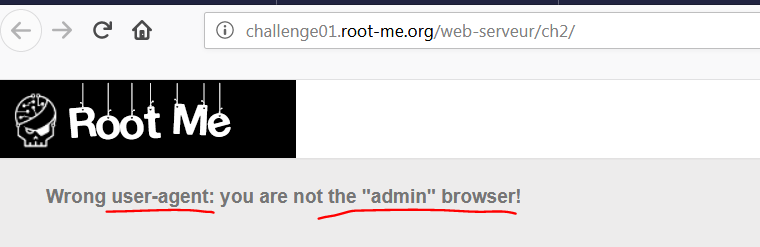

Нажимаем на "Start the challenge" и видим следующее сообщение.

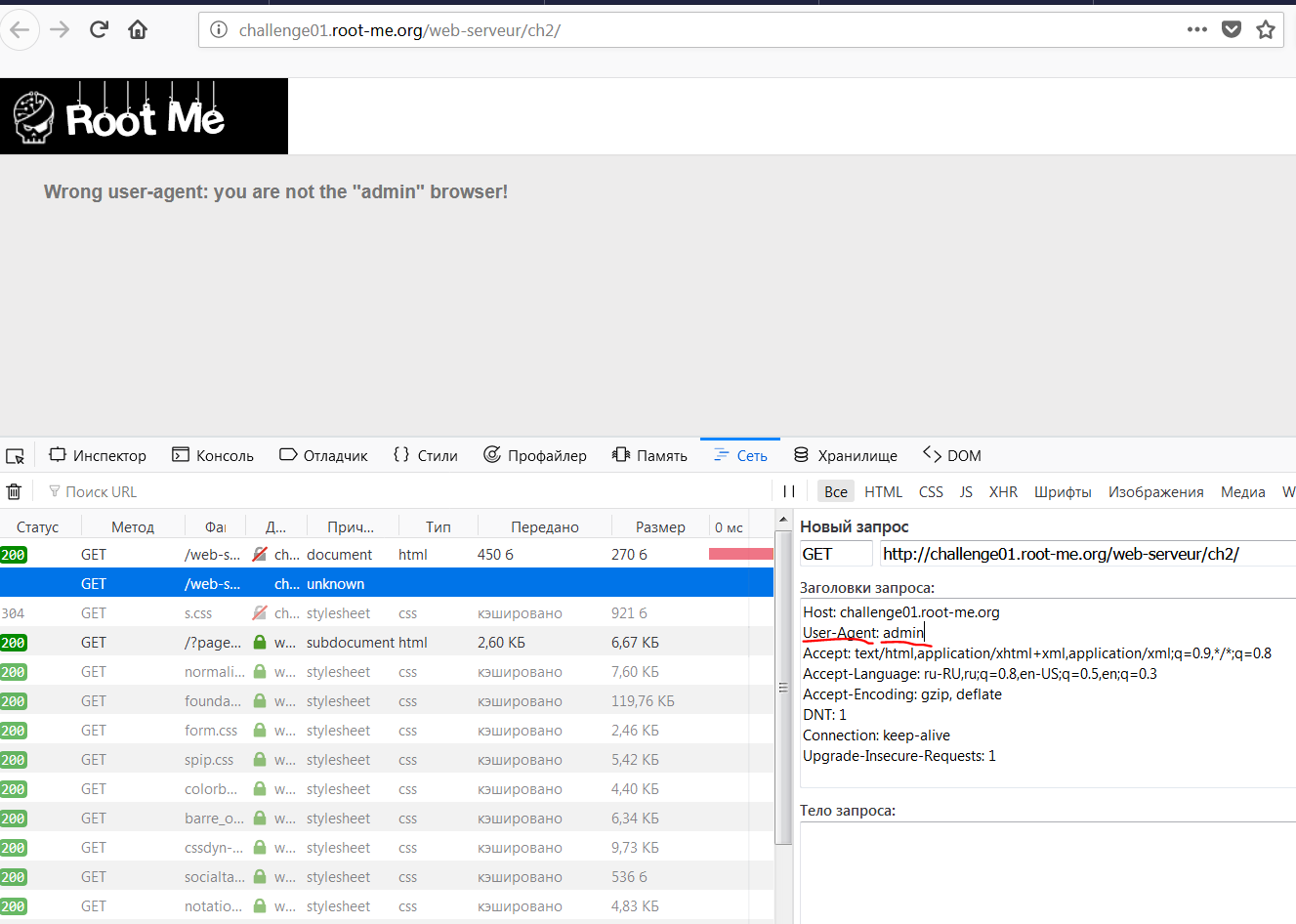

"user-agent" - это одно из полей HTTP-запроса, которое отвечает за описание браузера с которого происходит обращение к ресурсу. Изменим запрос с помощью инструментов разработчика (они открываются в разных браузерах по разному, но обычно достаточно нажать ПКМ на странице и выбрать опцию "Исследовать элемент", после откроется меню и там нужно выбрать категорию "Сеть", если у вас английская версия браузера, то у вас будет "Inspect elements" и "Network" соответственно, после находим запрос, изменяем его и отправляем. Меняем мы только User-Agent)

Смотрим ответ (он будет в самом низу списка запросов)

И получаем пароль.

Данное задание нацелено на основы работы с HTTP-заголовками. Задания такого рода очень часто встречаются на CTF'ах, при этом могут использоваться различные HTTP-заголовки, даже самые редкие, поэтому стоит знать хотя-бы самые базовые.

Заключение.

Мы рассмотрели некоторые базовые задания на WEB, больше заданий вы можете найти на root-me или других сайтах с заданиями. В следующих постах будут рассмотрены базовые задания на другие категории. Следите за обновлениями.