Брутфорсим хэш-пароль от админки OpenCart CMS

@webwareШалом, всем форумчанам. Несколько дней назад, было дело, что нужно было пентестить один сайт. С трудом добрался до бд сайта, вижу таблицу с данными (username, password) от юзеров, делаю дамп базы.

А там, к моему нереальному разочарованию, я увидел пароли зашифрованные в SHA1. Не просто в SHA1, а в SHA1+SALT. Хотя бы соль для расшифровки была в этой же таблице, иначе шансы для расшифровки пароля равнялись бы нулю. Сначала, я не планировал придумывать велосипед, а искал уже готовые способы для расшифровки хеша SHA1+SALT. Пробывал и с HashCat, и с JohnTheRipper но, всё безрезультатно. Немножко покопав в интернете, я нашел алгоритм, по которому и шифруется пароль в CMS OpenCart. Скажу честно, всё было сделано умом. Раз паблик способов для расшифровки такого пароля или хотя бы брутфорсера для подобной работы нету, я решил написать свой брутфорсер на PHP. Данным языком я владею на базовом уровне, в отличии от python или bash, на которых обычно и пишется подобный софт, которые я почти не знаю. На это ушло где-то минут 30, но, оно того стоило. В результате у меня получилось что-то подобное

В общем, сгенерировав индивидуальный словарь для жертвы с помощью crunch, я запустил свой же скрипт

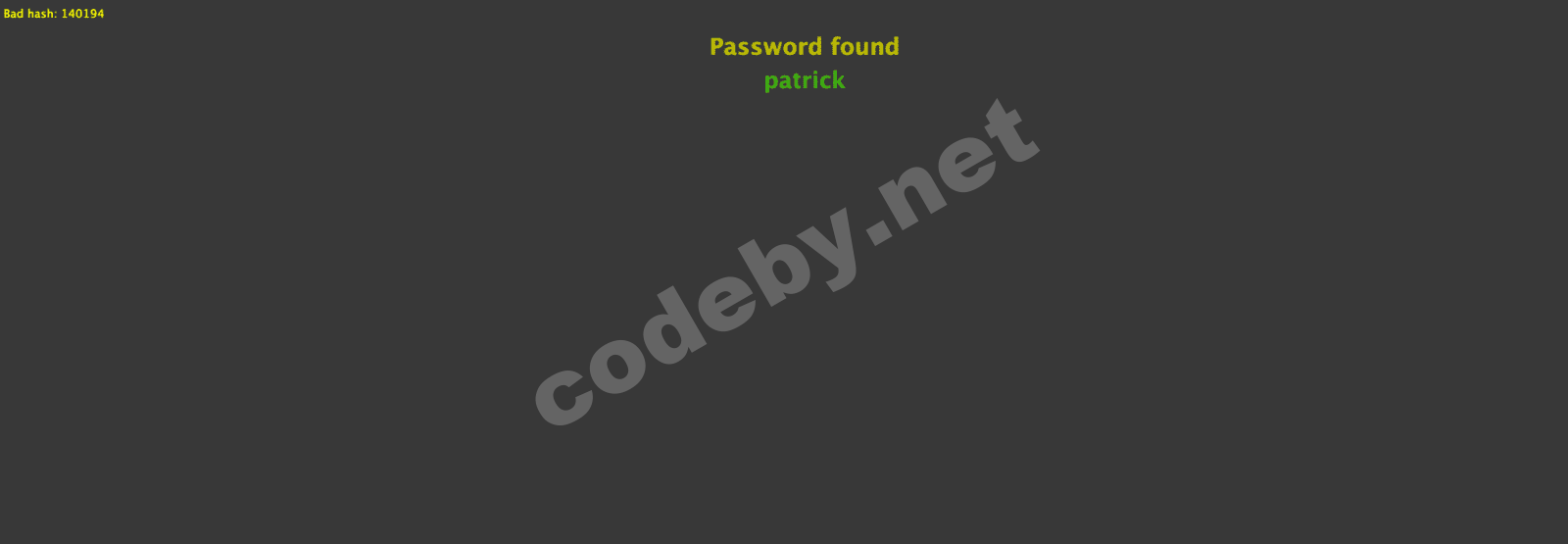

И залип над экраном в ожидании чуда. Спустя 3 минут я вижу что-то подобное на своем мониторе

Именно. Мне удалось взломать тот шифр. В правом верхнем углу мы видим надпись Bad hash и номер строки в файле. Последняя безрезультатная попытка была под номером строки 140194, значит пароль под номером строки 140195 был верным.

Мне это очень помогло в моих нехороших целях, возможно даст пользы и другим. На всякий случий, залил все на github. Файл словаря passwords.lst меняете на свой, оставляя название.

Вот, как-то так xD.