Bot e strumenti utili per Osint su telegram

N0 N@M€Benvenuti nella parte 2, della guida per i bot 🤖 telegram utili per fare Osint, in questa guida vi mostrerò dei bot (gratis e a pagamento) per ottenere informazioni da numeri di telefono/mail/ip e molto altro.

Se vi foste persi la prima parte della guida, che riguardava la ricerca di informazioni a partire da un account telegram:

https://telegra.ph/Bot-e-strumenti-utili-per-Osint-su-telegram-05-12

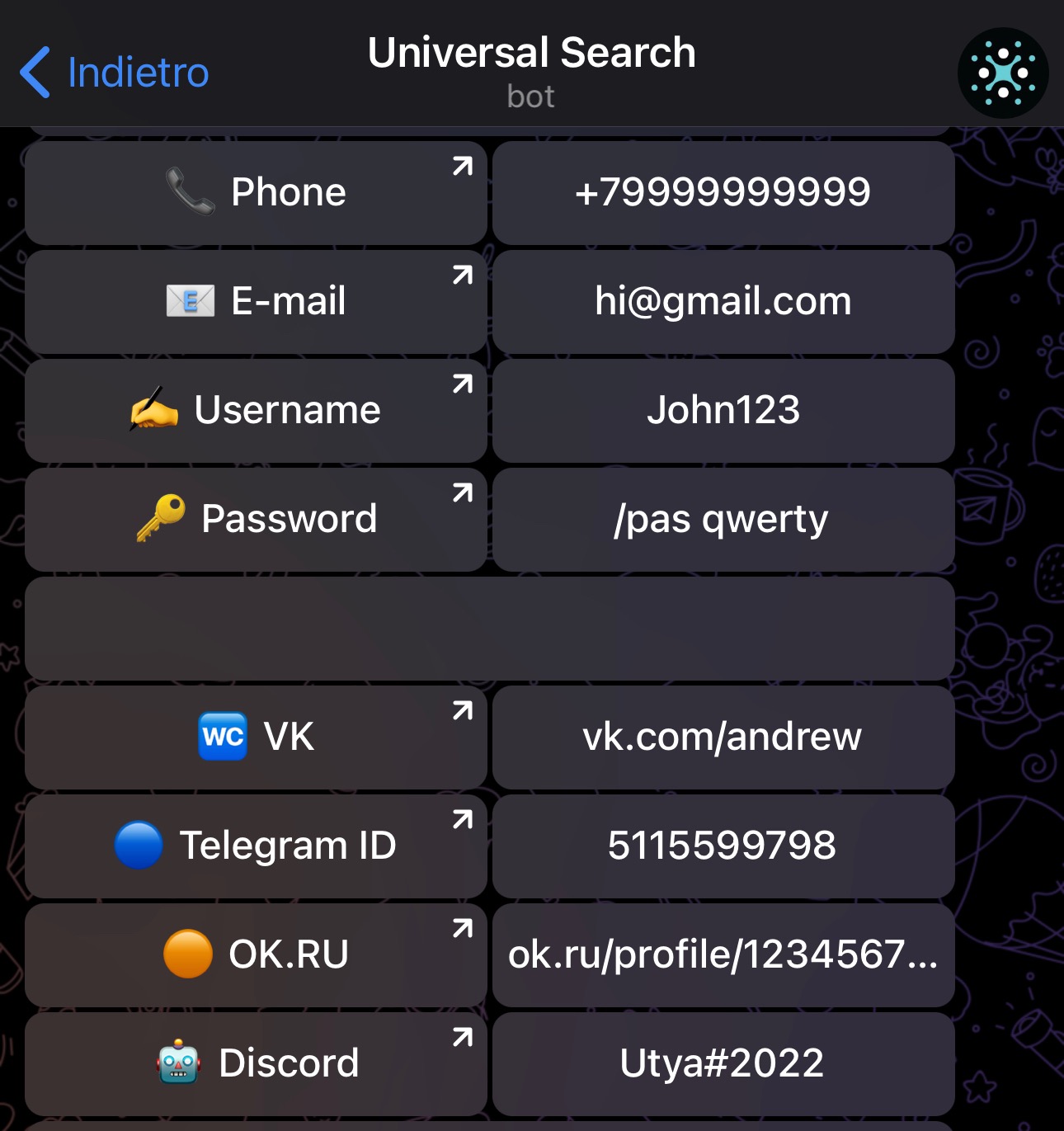

• @UniversalSearchRobot - questo bot ad oggi è uno dei più completi e migliori per la ricerca di informazioni gratuitamente, direttamente su telegram.

avete davvero svariate possibilità di ricerca per ottenere info da moltissime fonti ed API unica cosa da tenere a mente: “i nuovi /star avranno solo 15 richieste al giorno” dopo dovrete pagare.

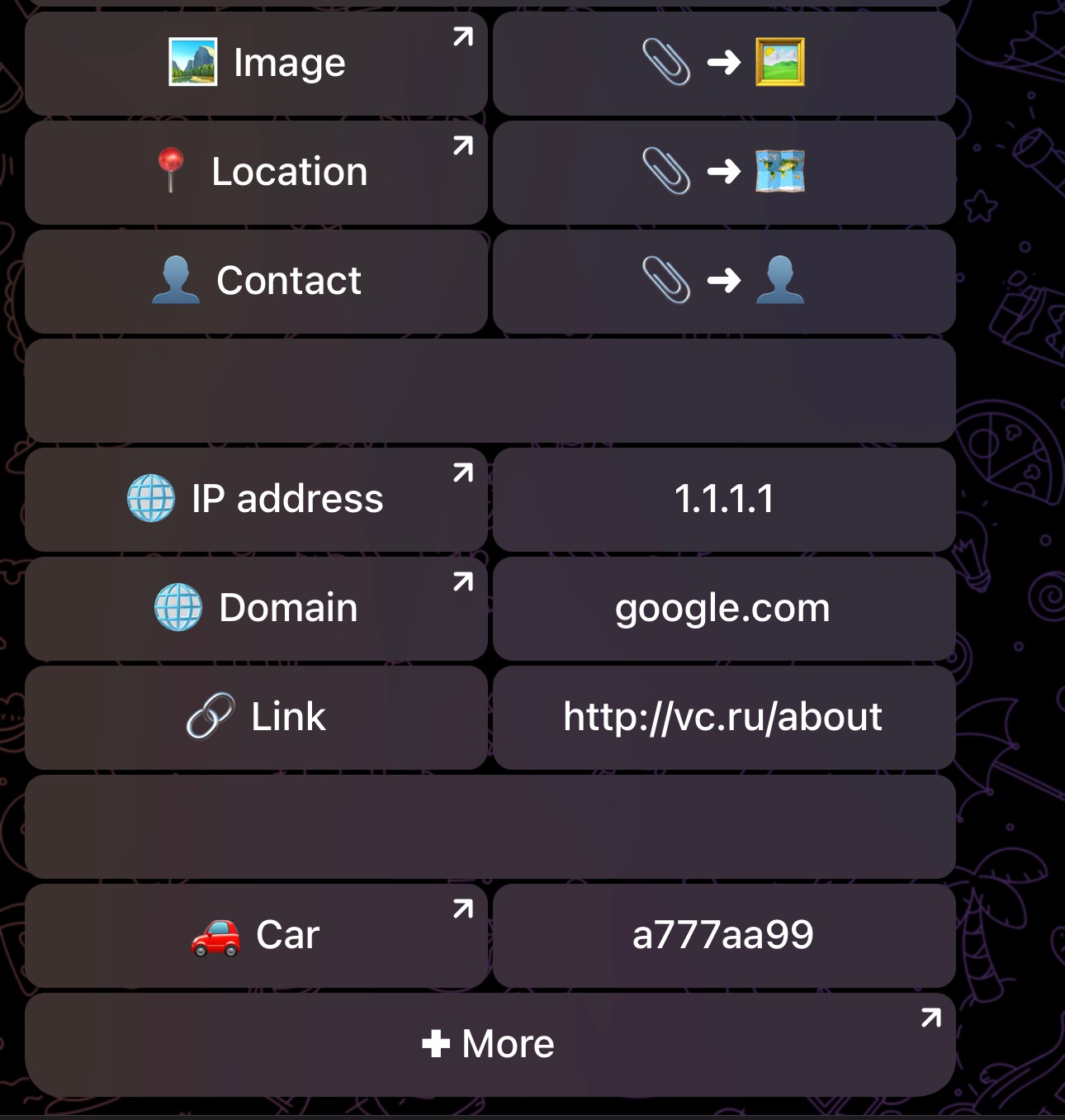

• @maigret_osint_bot - questo bot permette di controllare l’esistenza dello stesso username @ in più di 3k siti. Ne avevo già parlato ma è utile parlarne anche qui.

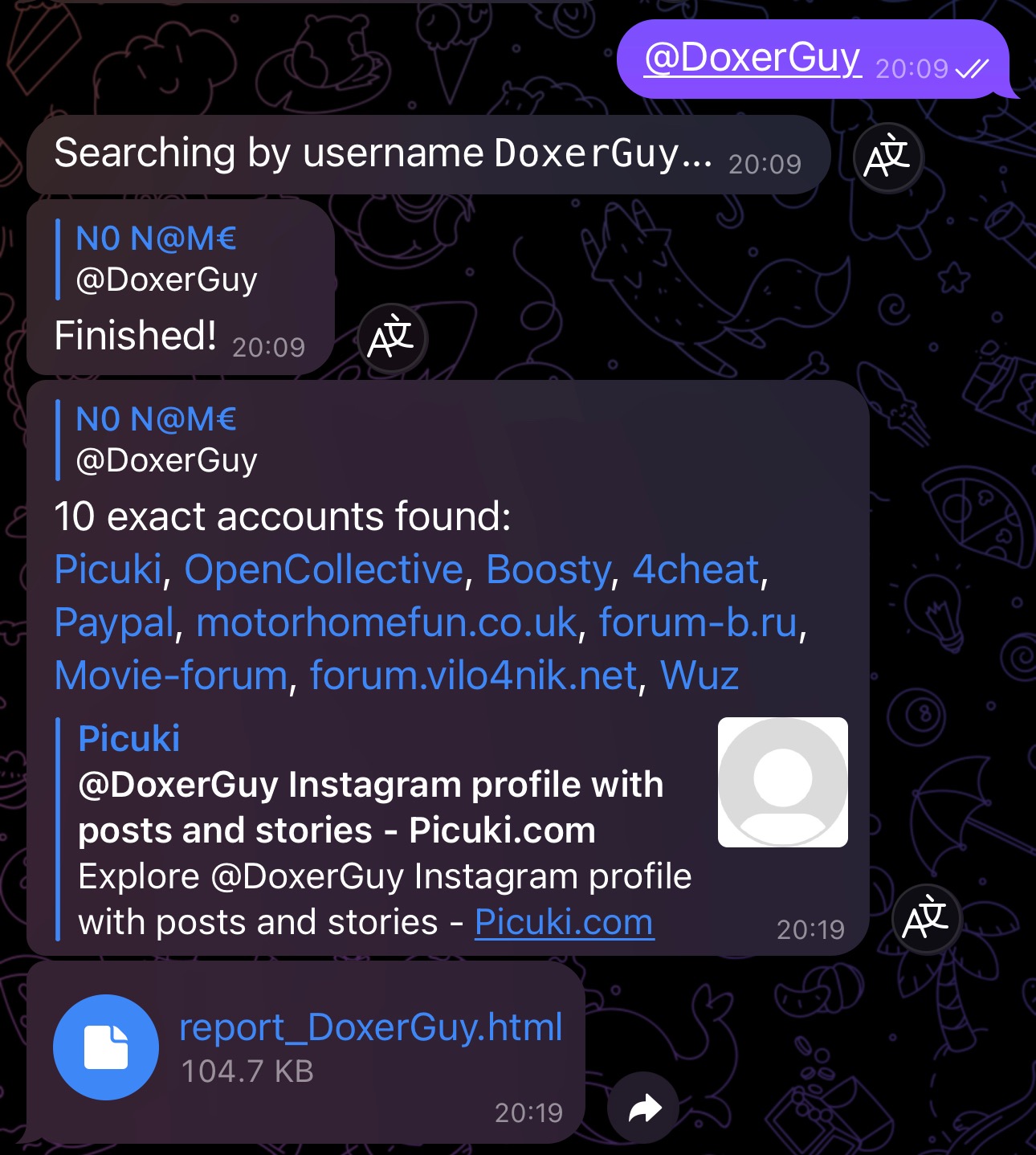

• @DatiInTrappola_bot - questo bot è made in italy ed accessibile solo ad Ip italiani e svizzeri, però è molto utile nella ricerca Osint in quanto integra gratuitamente vari servizi di ricerca informazioni, che solitamente si pagano.

• @slosintbot - bot a pagamento che permette la ricerca tra molti database, con più tools all’interno.

|@intelsec_bot - è una versione del bot sopra anche questa a pagamento ma secondo la mia esperienza migliore.

• @osintbot & @DantesGatesBot - sono due dei bot migliori rapporto qualità prezzo (2€ al mese) secondo me vale la pena, essendo pieni di fonti private.

• @OsintGPTBot - anche questo a pagamento ma vale l’acquisto

• @CALLNAMOBOT - ultimo della lista ma secondo me il migliore è più completo nonostante costi più dei precedenti.

• @ip_score_checker_bot - gratis fornisce varie info tra cui il fraud score

• @iplookup_bot - gratis fornisce varie info che possono essere complementari all’altro

• @WhoisDomBot - utile per ottenere info da un dominio

Condividete la guida, nella prossima parleremo di una cosa più teorica, il “social engineering”

Tutti i crediti vanno a @DoxerGuy, vietata la vendita