BoopSuite: Инструмент для аудита Wi-Fi сетей

Sam SepiolСкрипт: BoopSuite

BoopSuite – это ещё один инструмент для аудита Wi-Fi сетей. В настоящее время, он может:

- переводить беспроводные карты в режим монитора

- показывать Wi-Fi сети и их клиентов в диапазоне доступности;

- захватывать рукопожатия;

- проводить атаку деаутентификация.

Всё это давно умеет набор инструментов Aircrack-ng, а также многочисленные его обёртки (например, Wifite и airgeddon). Особенностью BoopSuite, из-за которой стоит обратить внимание на этот пакет, является то, что она написана исключительно на Python и не зависит от Aircrack-ng.

Т.е. если у вас какие-либо проблемы с пакетом Aircrack-ng, то стоит попробовать BoopSuite. Например, если Airmon-ng сообщает, что беспроводная карта переведена в режим монитора, а в реальности этого не происходит, то попробуйте BoopSuite. Также я заметил, что BoopSuite видит больше беспроводных сетей, чем Airodump-ng. Ну и для атаки деаутентификация вместо Aireplay-ng можно попробовать BoopSuite.

Установка BoopSuite в Kali Linux

Для установки выполните последовательно следующие команды:

git clone https://github.com/M1ND-B3ND3R/BoopSuite.gitcdBoopSuite

sudopip install-r requirements.txt

chmod+x install.py

sudo./install.py

После этого программу можно запускать из любого места, без указания пути до файла.

Перевод Wi-Fi карты в режим монитора с помощью BoopSuite

Очевидно, что у вас должна быть беспроводная карта с поддержкой режима монитора.

Подключите карту. Чтобы узнать имя беспроводного интерфейса выполните команду:

sudoiw dev

phy#0 Interface wlan0 ifindex 3 wdev 0x1 addr c2:4d:52:ea:00:65typemanaged

txpower 20.00 dBmВ моём случае имя Wi-Fi устройства wlan0. Тогда команда для перевода его в режим монитора (wlan0 замените на имя своего интерфейса):

sudoBoopMon -i wlan0

Новому интерфейсу будет присвоено имя по формуле исходное имя + mon

Т.е. в моём случае новое имя это wlan0mon. Именно его мы будем использовать во всех последующих командах.

Чтобы вернуть интерфейс в управляемый режим, выполните

sudoBoopMon -i имя_интерфейса

В моём случае команда выгляди так:

sudoBoopMon -i wlan0mon

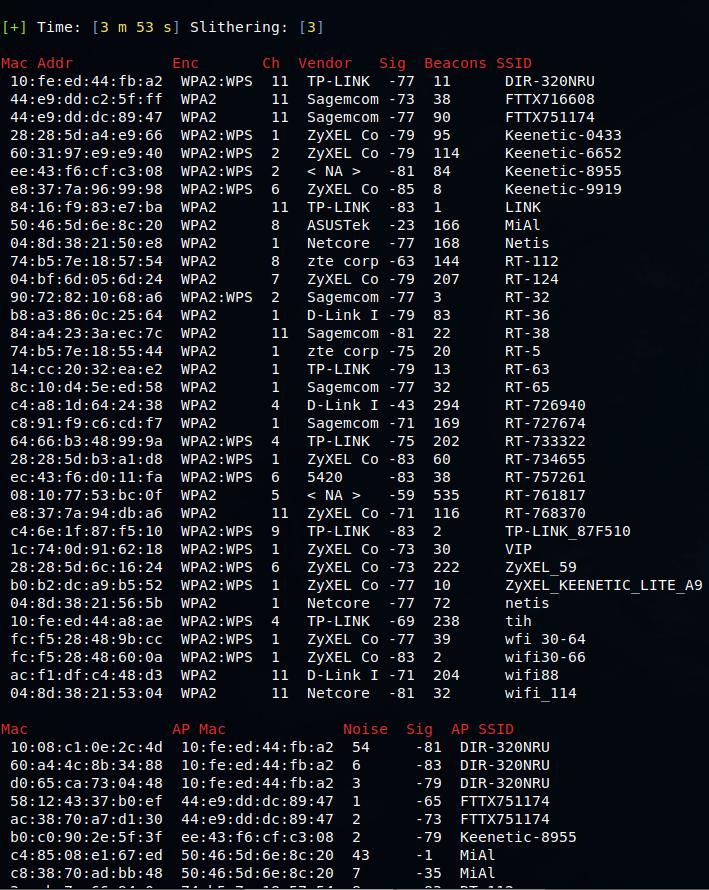

Сниффинг беспроводных сетей

Чтобы увидеть все беспроводные сети в пределах досягаемости, выполняем команду:

sudoBoopSniff -i wlan0mon

Для прослушивания определённого канала используется опция -c, после которой нужно указать, канал, например, для шестого канала:

sudoBoopSniff -i wlan0mon -c 6

Boop также работает на частотах 5ghz, если ваша карта поддерживает их:

sudoBoopSniff -i wlan0mon -f 5

Обратите внимание, что если вы хотите использовать опцию -c с частотами 5GHz, то вам нужно указать и -f 5 и опцию -c с номером желаемого канала - в противном случае вы получите ошибку.

Если некоторые процессы мешают вам, вы можете убить их:

sudoBoopSniff -i wlan0mon -k

Если вы хотите видеть не ассоциированных клиентов:

sudoBoopSniff -i wlan0mon -u

Если вы хотите фильтровать по определённому mac адресу ТД:

sudoBoopSniff -i wlan0mon -a xx:xx:xx:xx:xx:xx

Захват рукопожатия с BoopSuite

Предположим, мы хотим захватить рукопожатие для сети MiAl, как видно из скриншота, её MAC 50:46:5d:6e:8c:20 и она работает на восьмом канале. Тогда команда для прослушивания будет следующая:

sudoBoopSniff -i wlan0mon -c 8

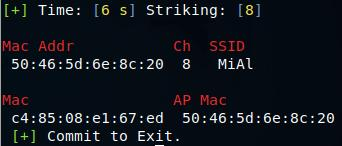

А команда для выполнения атаки деаутентификации следующая:

sudoBoopStrike -i wlan0mon -a 50:46:5d:6e:8c:20 -c 8

Как только появилась надпись вида:

[Booped: xx:xx:xx:xx:xx:xx]в моём случае это:

[Booped: 50:46:5d:6e:8c:20]

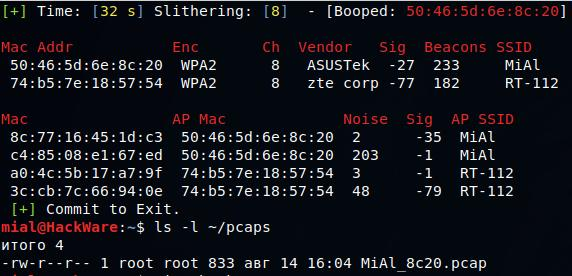

значит рукопожатие захвачено. Можно останавливать обе программы.

Файлы рукопожатий сохраняются в папку ~/pcaps. Посмотрим её содержимое:

ls-l ~/pcaps

итого 4

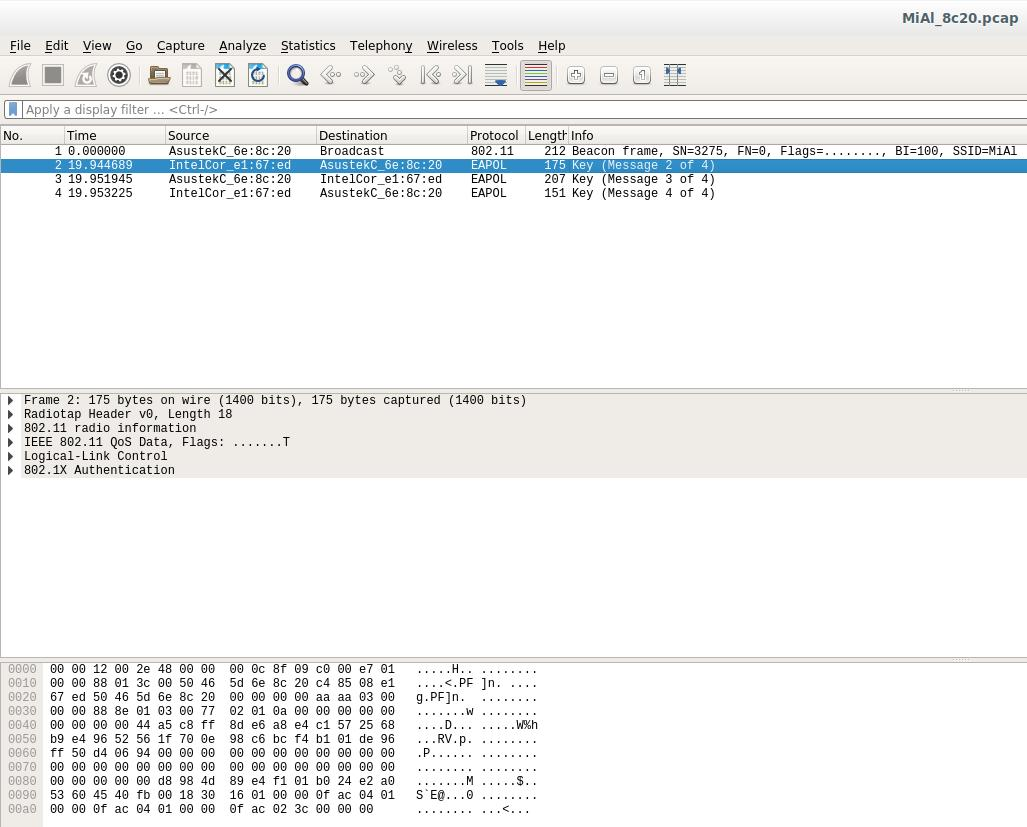

-rw-r--r-- 1 root root 833 авг 14 16:04 MiAl_8c20.pcapС помощью программы Wireshark можно убедиться, что мы действительно захватили валидное рукопожатие: