Безопасность: как зашифровать диск

Terence MckennaСпрячь свои данные и живи спокойно.

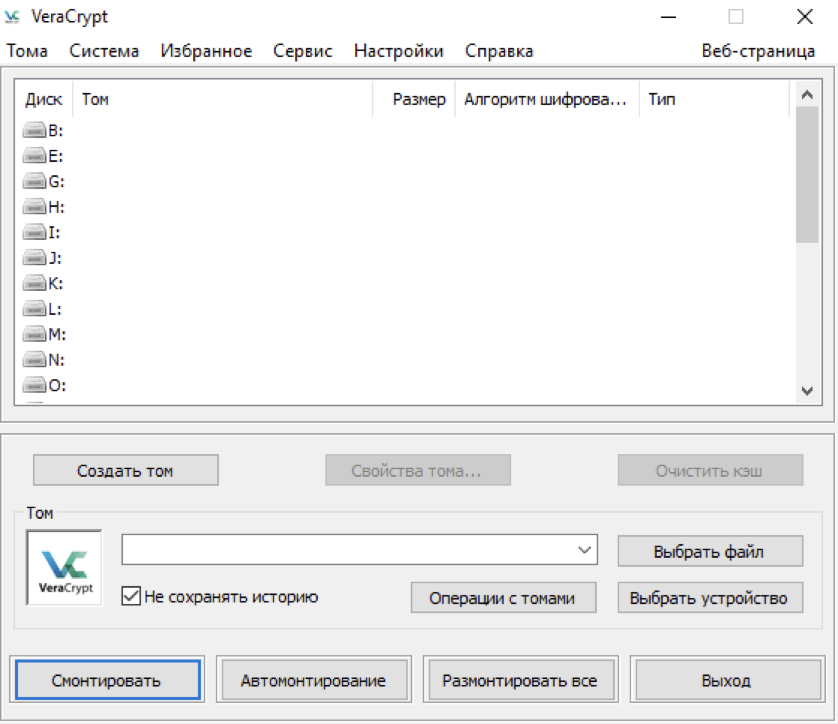

Заходим на сайт veracrypt.fr во вкладку downloads и качаем для своей OS. Устанавливаем и перед нами появляется окно:

Данная программа позволяет создавать зашифрованные разделы диска или полностью зашифровать систему. Сначала рассмотрим создание обычного криптоконтейнера, а потом рассмотрим создание скрытого криптоконтейнера.

Создаем обычный криптоконтейнер.

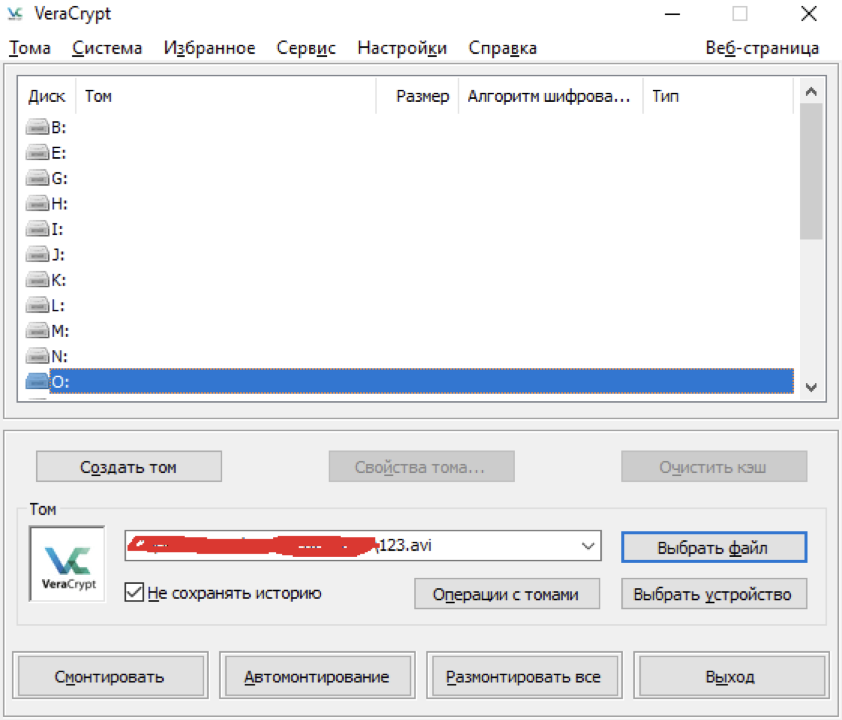

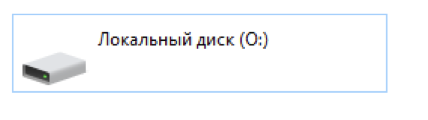

Жмем кнопку создать том, выбираем “Создать зашифрованный файловый контейнер”. Выбираем обычный том. Далее нам нужно указать место где будет храниться этот контейнер и имя. Имя может быть абсолютно любым и принимать любые расширения, будь то .txt, .mp4, .wav. Я советую любые видео форматы, т.к они в большинстве своем имеют большие размеры. Далее попадаем в меню выбора систем шифрования. Используйте либо AES, либо связку AES и других методов. Хеширование по дефолту SHA-512. Далее выбираем сколько места будет занимать контейнер. Указываем пароль (Уникальный! Если вы его используете ещё где-то хотя бы 1 раз, то смысла в этом контейнере мало. Если будете использовать ещё и скрытый, а я советую, то можно указать простой. Всё равно мы не будем хранить в нем ничего важного) и вот мы имеем криптоконтейнер. Теперь мы можем его интегрировать в систему. Выбираем наш файл, букву диска в котором он появится и жмем смонтировать, по итогу у нас появится новый диск. Зашифровать его снова вы можете, нажав кнопку размонтировать, или выключить ПК.

Примечание: На моменте создания тома, veracrypt может предложить создать точку восстановления системы, сразу отказывайтесь от этого, ведь погоны просто восстановят систему до создания криптоконтейнеров и вся информацию будет у них, как на ладони.

Теперь переходим к более интересному. Скрытый том.

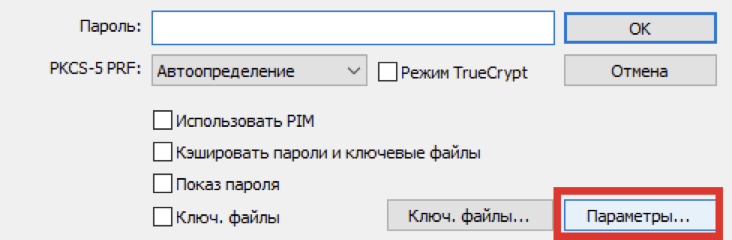

Нажимаем кнопку создать том, выбираем “Создать зашифрованный файловый контейнер”, но теперь выбираем скрытый том. У нас есть 2 режима: Обычный или Прямой. Режимы подробно описаны, но т.к у нас уже есть контейнер, то выбираем прямой. Указываем наш уже созданный контейнер и вводим пароль от него. Снова выбираем метод шифрования, AES обязательно должен присутствовать в связке. Указываем размер тома и вводим пароль от скрытого тома. Всё, у нас имеется обычный криптоконтейнер и скрытый криптоконтейнер. Открываются они следующим образом: выбираете ваш файл контейнера и вводите пароль. Если ввести пароль от обычного контейнера откроется он, если от скрытого, то скрытый. Сейчас о том, почему скрытый контейнер невозможно обнаружить: дело в том, что скрытый контейнер хранится в обычном и на моменте ввода пароля во вкладке параметры:

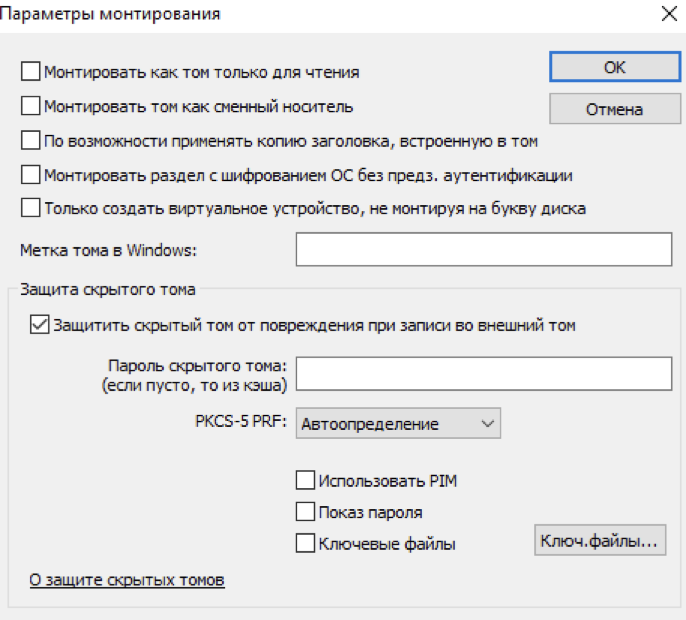

Необходимо установить параметр “защитить скрытый том от повреждения при записи во внешний том” и ввести пароль от скрытого тома:

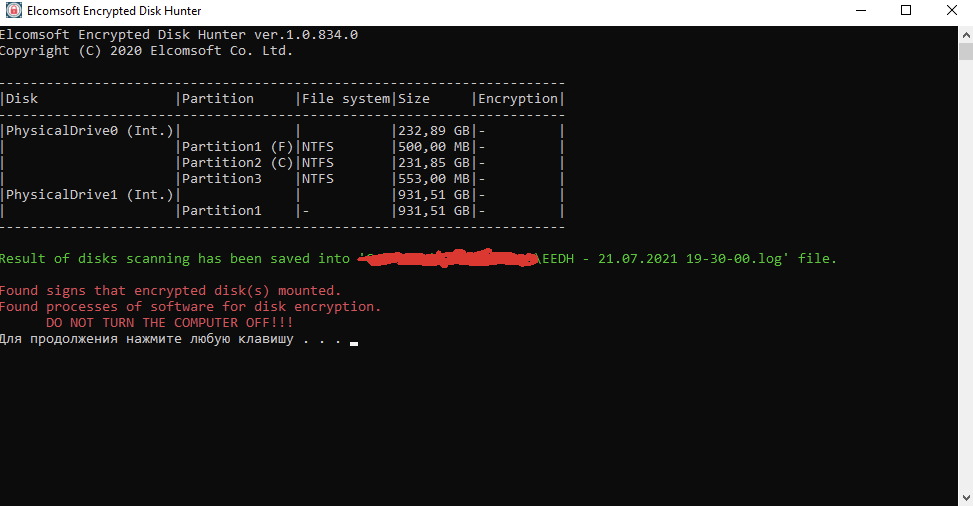

Если это не сделать, то сам veracrypt не будет знать о существование тома, чем это полезно? Давайте представим, к вам приходят люди в форме и находят у вас на ПК какой-то зашифрованный раздел (это не сложно), вот обычный лог с бесплатной программы хорошей компании, связанной с ИБ:

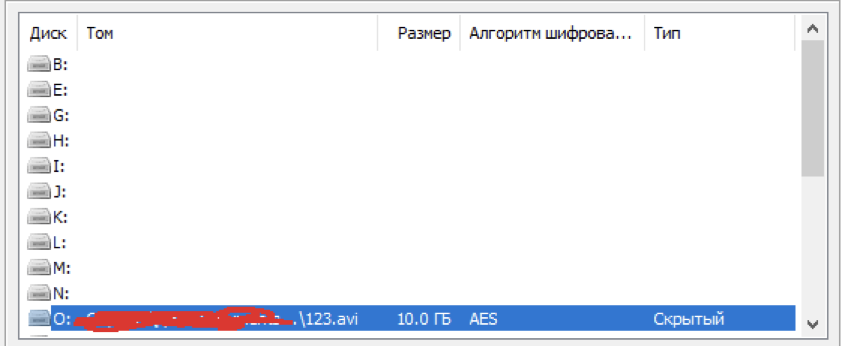

Конечно он не даст полной инфы, что за файл и где он, но даст основания для детального осмотра. Конечно вы можете не сказать пароль и вашу информацию никогда не узнают (Почитайте про шифрование AES и сами поймете почему), но мы же живем в РФ, а значит вас будут колотить дубинкой, пока вы его не скажете и, скорее всего, у них это получится. Так вот в случае, если у вас есть скрытый том и обычный том, то вы спокойно говорите пароль от обычного тома (лучше забить его чем нибудь не особо криминальным, или вовсе фотками девушек, тут зависит от вашего рода деятельности. Т.к если к вам придут, то вы явно не арбузы на рынке продаете), люди в форме спокойно заходят в ваш криптоконтейнер и видят там всю информацию, а значит и перед руководством можно отчитаться, но тут происходит следующее. Ваш диск с большей вероятностью заберут в отдел и отдадут тех.специалистам, а они попробуют найти в вашем криптоконтейнере скрытую информацию. Думаете, у них это получится? Конечно нет! Самый просто способ проверить есть ли что-то ещё это забить все свободное место в нем. Если не получится, значит, что-то есть. Если все место заполняется, значит ничего нет. В нашем случае сама программа VeraCrypt не знает о том, что в обычном контейнере есть скрытый контейнер (если не поставить галку защитить скрытый том и не ввести от него пароль, а по факту вы конечно же скажете, что никакого скрытого тома нету и это никак не проверят) и именно поэтому всё место в обычном криптоконтейнере забьют гигабайтами и дамп памяти о скрытом контейнере вовсе удалится, а значит и вся информация которая там лежала. Вот такие пироги. Сейчас покажу как это бывает. Импортирую скрытый том размером 10гб и закину туда какой нибудь фильм:

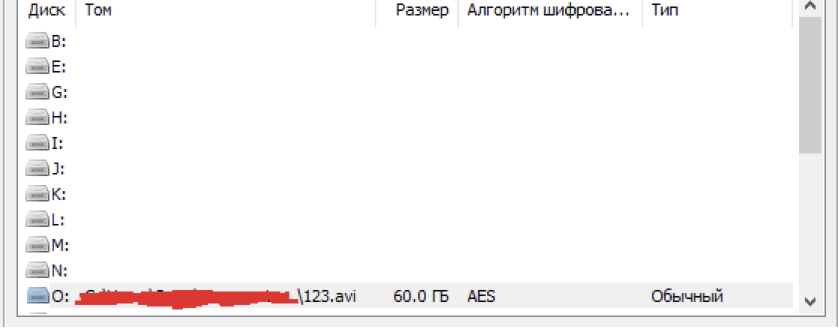

Забил скрытый контейнер почти под завязку. Теперь выходим из него и заходим в обычный контейнер без установки галочки на защиту:

Забил весь этот контейнер почти до конца:

Теперь выходим из него и пытаемся зайти в наш скрытый контейнер

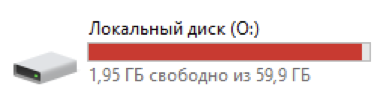

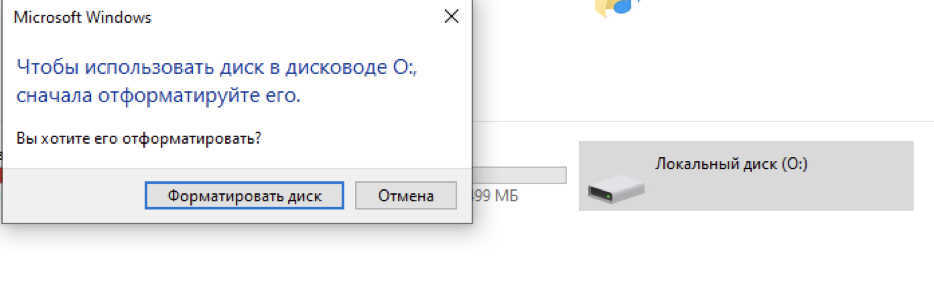

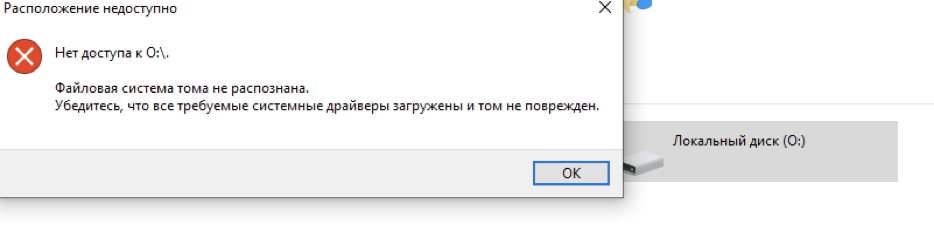

Все импортировалось, но зайти в диск o мы уже не можем т.к видим такую картину:

Информацию больше невозможно получить. Да и в целом об этом скрытом томе вероятнее всего и не узнают.

Немного нюансов.

Дело в том, что вскрыть этот контейнер вполне возможно и без вашего пароля. Абсолютно все подобные программы хранят ключи для расшифровки на оперативной памяти, и их можно извлечь, если за включение ПК был хотя бы 1 раз смонтирован контейнер, но тут есть одно НО.

НО: Когда ПК отключают от сети, то все данные с оперативки удаляются и вот что нужно сделать если вам стучат в дверь.

1. Если свет уже выключен, то запустить пк, чтобы вся электроэнергия вышла из него, открыть дверь и спокойно пропустить людей в форме.

2. Если свет у вас работает, то нужно отключить ПК от сети выдернув шнур из блока питания и запустить ПК, чтобы вся энергия окончательно ушла (Ноутбукам тут не позавидуешь).Итак с этого момента для дампа данных с вашей оперативной памяти есть максимум 1 минута, но я думаю ещё меньше т.к мы попытались запустить пк ещё раз и большая часть энергии ушла (я думаю вы сами понимаете, что если вы не находитесь в розыске Интерпола, то маловероятно, что к вам залетит спецназ с жидким азотом и всеми средствами техники для снятия дампа памяти).

Если время ещё есть, то вырываем диски из ПК и летим к микроволновке, чтобы приготовить наш продукт и люди в форме уже пришли на все готовое :). В таком случае они точно ничего не получат.