Атака с фиксацией сеанса

Этичный ХакерАтака с фиксацией сеанса - это тип атаки с удаленным выполнением кода, которая используется для использования программного обеспечения, разработанного с помощью функции управления сеансами веб-сервера. Когда на веб-сайте работает HTTP-сервер, информация о состоянии сеанса сервера может быть украдена, а затем извлечена злоумышленником для захвата браузера или использования его для дальнейших атак. Существует множество инструментов, которые могут помочь вам обнаружить атаки с фиксацией сеанса в вашей организации, чтобы предотвратить будущие атаки. Атака с фиксацией сеанса также известна как уязвимость с фиксацией сеанса (SFV).

Атака с фиксацией сеанса:

- Атака с фиксацией сеанса - это атака, которая происходит, когда злоумышленник устанавливает поддельный сеанс до того, как законные пользователи смогут войти в систему. Это приводит к тому, что вся система подвергается риску и используется для кражи конфиденциальных данных.

- Атака с фиксацией сеанса чаще всего встречается в банковских системах, где хакеры пытаются получить доступ, создав учетную запись с минимальными стартовыми требованиями.

- С помощью этого метода они обходят любые меры безопасности, такие как CAPTCHA или распознавание отпечатков пальцев, которые банки могли внедрить до кражи конфиденциальных данных. Одним из методов, используемых банками против атак с фиксацией сеанса, является токенизация, которая защищает учетные записи, затрудняя хакерам использование поддельных учетных данных.

- Атака с фиксацией сеанса - это тип атаки с удаленным выполнением кода, которая используется для использования программного обеспечения, разработанного с функциями управления сеансами веб-сервера.

- Когда веб-сайт работает на HTTP-сервере, информация о состоянии сеанса сервера может быть украдена, а затем извлечена злоумышленником для захвата браузера или использования его для дальнейших атак.

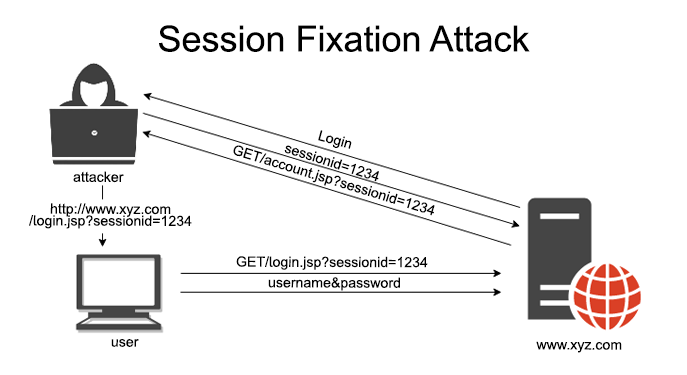

Процедура:

- Злоумышленник создает вредоносный HTTP-сеанс с помощью браузера жертвы, перехватывает аутентификацию клиента и копирует пользователя.

- Злоумышленник может сделать это, перехватив HTTP-трафик из / в браузер, изменив или воспроизведя существующие действительные сеансы или создав новый вредоносный. Кража сеанса использует уязвимости в приложениях, которые не защищают свои данные должным образом.

- Затем злоумышленник получает доступ и изменяет данные, относящиеся к захваченному сеансу, такие как файлы cookie.

- Функции протокола HTTP, такие как методы GET и POST, предоставляют клиентам возможность отправлять информацию на сервер, но не содержат механизма, позволяющего клиентам уведомлять сервер о том, что эта информация была получена.

- Чтобы облегчить этот обмен информацией, HTTP поддерживает файлы cookie. Поскольку файлы cookie передаются между браузером и сервером при каждом цикле запроса / ответа, мы также можем использовать их для перехвата сеансов клиентов с веб-сайтами.

- Файлы cookie могут использоваться злоумышленниками для использования атак с перехватом сеанса, что в точности соответствует атакам с перехватом сеанса или фиксацией сеанса. Методы фиксации сеанса, такие как межсайтовый скриптинг (XSS), подделка межсайтовых запросов (CSRF) и кража сеанса, являются активными угрозами, которые уже известны в дикой природе.

Примеры:

Например, при атаке с фиксацией сеанса хакер предоставляет серверу идентификатор сеанса своего клиента и может получить доступ к любому серверу, который он хочет, без необходимости в надлежащих учетных данных.

Этот конкретный тип атаки использует вредоносные скрипты, размещенные на веб-сайтах, для генерации случайных сеансов идентификации, которые не соответствуют стандартам безопасности. Хакеры могут использовать интерфейсные службы проверки, но могут обойти их. Один из способов, которым хакеры делают это, - это анализ файлов cookie браузера для других людей, которые уже были на сайте в какой-то момент во время их посещения, а также на какие сайты недавно заходили пользователи, чтобы убедиться, что они могут предоставить веб-сайту легитимный сеанс идентификации, чтобы обойти любую проверку переднего планаслужба введена в действие.

Фиксация сеанса была распространенным вектором атаки для эксплойтов, использующих Java-апплет, который представляет собой программу, запускаемую в веб-браузере пользователя. Скрипт хакера способен определять, когда пользователь покинул свой браузер, и затем может восстановить новый сеанс с сервером.

Чтобы избежать этого типа атаки, пользователи всегда должны устанавливать для параметров безопасности Java значение "high", чтобы этого не произошло. Это в основном означает, что все приложения на компьютере пользователя должны быть настроены, прежде чем им будет разрешено работать.

Заключение:

Существует несколько инструментов и фреймворков, которые вы можете использовать для обнаружения атак с фиксацией сеанса, но обычно такого рода атаки обнаруживаются вашей службой безопасности или аналитиками. Вы должны быть внимательны к недействительным сеансам и принимать меры для их защиты от атак. Одним из наиболее распространенных способов является использование страниц управления сеансами или вредоносных скриптов, которые определяют, зафиксирован сеанс или нет.