Анонимизируем свой TOR трафик

CODE RED

Начиная изучать пентест нам нужно быть предельно осторожными и одно из важных и начальных действий это анонимизация.

В этой статье мы повысим вашу анонимность, перенаправив весь трафик через TOR и сменим ваш MAC адрес. Работать будем на OC Kali Linux и Parrot OC. Эти 2 дистрибутива мы будем использовать в дальнейших статьях.

Все команды вводятся от рута.

1-Для начала нам нужно установить или обновить TOR.

Tor — свободное и открытое программное обеспечение для реализации второго поколения так называемой луковой маршрутизации. Это система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания.

apt-get install tor

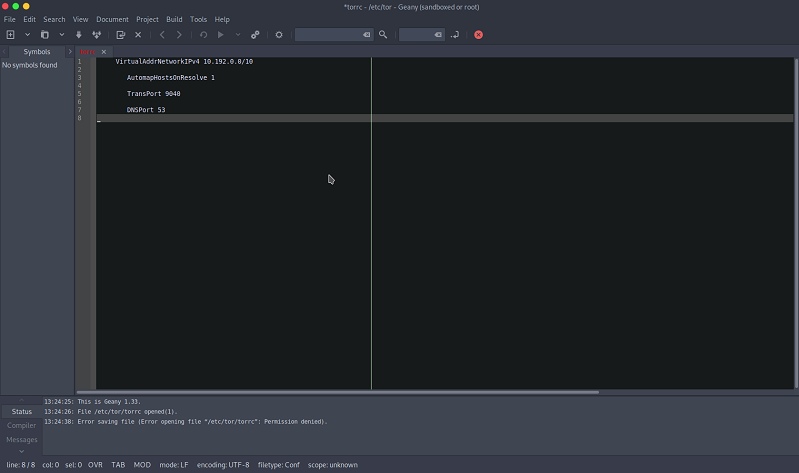

2- Настройка TOR

Заходим или создаём /etc/tor/torrc и пишем.

VirtualAddrNetworkIPv4 10.192.0.0/10

AutomapHostsOnResolve 1

TransPort 9040

DNSPort 53

3- Настройка DNS TOR

rm -f /etc/resolv.conf

echo "nameserver 127.0.0.1" | sudo tee /etc/resolv.conf

Для исключения возникновения проблем с этим конфигом мы можем заблокировать его на перезапись.

chattr +i /etc/resolv.conf

4- Настройка iptables

iptables — утилита командной строки, является стандартным интерфейсом управления работой межсетевого экрана (брандмауэра) netfilter для ядер Linux

Создать скрипт.

nano iptables_setup.sh

Заполняем наш скрипт

#!/bin/sh

### set variables

#destinations you don't want routed through Tor

_non_tor="192.168.1.0/24 192.168.0.0/24"

#the UID that Tor runs as (varies from system to system)

_tor_uid="XYZ" # XYZ меняем на UID пользователя TOR (!)

#Tor's TransPort

_trans_port="9040"

### flush iptables

iptables -F

iptables -t nat -F

### set iptables *nat

iptables -t nat -A OUTPUT -m owner --uid-owner $_tor_uid -j RETURN

iptables -t nat -A OUTPUT -p udp --dport 53 -j REDIRECT --to-ports 53

#allow clearnet access for hosts in $_non_tor

for _clearnet in $_non_tor 127.0.0.0/9 127.128.0.0/10; do

iptables -t nat -A OUTPUT -d $_clearnet -j RETURN

done

#redirect all other output to Tor's TransPort

iptables -t nat -A OUTPUT -p tcp --syn -j REDIRECT --to-ports $_trans_port

### set iptables *filter

iptables -A OUTPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

#allow clearnet access for hosts in $_non_tor

for _clearnet in $_non_tor 127.0.0.0/8; do

iptables -A OUTPUT -d $_clearnet -j ACCEPT

done

#allow only Tor output

iptables -A OUTPUT -m owner --uid-owner $_tor_uid -j ACCEPT

iptables -A OUTPUT -j REJECT

Меняем _tor_uid

grep tor /etc/passwd

Первая цифры это наш uid, меняем в скрипте.

Далее запускаем

chmod +x iptables_setup.sh

sudo ./iptables_setup.sh

Включаем TOR

sudo /etc/init.d/tor restart

Проверяем

https://check.torproject.org

Вас должно поздравить с использованием TOR

Теперь при каждом запуске придётся запускать правила вручную, но это мы исправим добавив их в автозагрузку.

Находим /etc/rc.local перед exit 0 пишем

iptables-restore < /etc/iptables_tor

Далее добавляем в автозагрузку TOR

update-rc.d tor enable

Теперь вы перенаправляете трафик через TOR

5- Меняем MAC адрес.

MAC адрес - уникальный идентификатор, присваиваемый каждой единице активного оборудования или некоторым их интерфейсам в компьютерных сетях Ethernet.

Для начала ставим macchanger

apt-get install macchanger

Далее создаём скрипт, который будет менять на MAC адрес при загрузке системы. /etc/network/if-pre-up.d/macchanger и пишем в него следующие

#!/bin/sh

/usr/bin/macchanger -r "$IFACE"

Исполняем наш скрипт

chmod +x /etc/network/if-pre-up.d/macchanger

Ваша система скрыта достаточно просто, но уже недоступна обычной оке.

Этот пакет настроек можно использовать по началу, но в будущем нам понадобится более серьёзная защита.