Android конфиденциальность и как она изменится в Android P

Android Core

В настоящее время приложения на Android могут получить полный доступ к сетевой активности на вашем устройстве - даже не запрашивая никаких конфиденциальных разрешений. Эти приложения не могут обнаружить контент ваших сетевых вызовов, но они могут обнюхать любое исходящее или входящее соединение через TCP / UDP, чтобы определить, подключаетесь ли вы к определенному серверу. Например, приложение может обнаружить, когда другое приложение на вашем устройстве подключается к серверу финансового учреждения. Не верите? Просто загрузите одно из множества приложений netstat в GPlay и убедитесь сами.

Любое приложение может обнаружить не только то, что другие приложения на вашем устройстве подключаются к Интернету , но они также могут указать, когда эти приложения подключаются к Интернету. Очевидно, что это серьезная проблема конфиденциальности, на которую Google наконец-то обращает внимание, но последствия вредоносного ПО также довольно серьезны (мы не будем вдаваться в подробности о том, чтобы не давать никаких идей.) Я лишь слышал о нескольких теневых приложениях в Play Маркете, использующих этот метод, чтобы определить, когда вы подключаетесь к службам, которые они не одобряют. Такие приложения, как Facebook, Twitter и другие приложения для социальных сетей, могут использовать это для отслеживания сетевой активности без вашего ведома.

Исправления в Android P

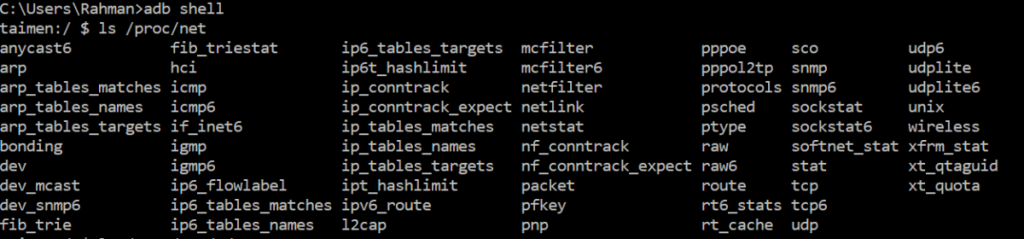

В исходном коде Android Open Source Project (AOSP) появилась новая фиксация, чтобы «запустить процесс блокировки proc / net.» / Proc / net содержит кучу вывода из ядра, связанного с сетевой активностью. В настоящее время нет ограничений на доступ к приложениям / proc / net , что означает, что они могут читать их (особенно файлы TCP и UDP), чтобы проанализировать сетевую активность вашего устройства. Вы можете установить приложение терминала на свой девайс и ввести данный запрос:

cat /proc/net/udp

Но благодаря новым изменениям в правилах SELinux Android, доступ к некоторым данным будет ограничен. В частности, это изменение относится к правилам SELinux для Android P, и это означает, что только определенные приложения VPN могут получить доступ к некоторым из этих файлов. Другие приложения, требующие доступа, будут проверяться системой. В целях совместимости, похоже, что приложения, ориентированные на уровни API <28, все еще будут иметь доступ. Это означает, что до 2019 года, когда приложения будут нацелены на уровень API 28 , большинство приложений по-прежнему будут иметь неограниченный доступ.

Вероятно, мы увидим это изменение в будущем Android Developer Preview. Если вы используете пользовательский ПЗУ, такой как CopperheadOS , тогда вы уже защищены, поскольку эти изменения SELinux были сделаны много лет назад. Мы рады, что Google окончательно ограничил доступ к / proc / net после многих лет неограниченного доступа. Это очень небольшое изменение, которое пользователи вряд ли заметят, но последствия для конфиденциальности пользователей будут массовыми. Мы просто надеемся, что это исправление будет передано для более ранних версий Android, и что оно может применяться в ежемесячном обновлении патча безопасности.

Это изменение относится к приложениям, нацеленным на уровень API 28, работающих на Android P.