Перевод: Анализ вредоносных программ. Криминалистическая экспертиза McBlue в REVscue!

@Ent_TranslateIBВредоносное ПО: программное обеспечение, созданное для нанесения вреда компьютеру или всей сети.

Цели: проникновение в сеть, утечка конфиденциальных данных, нарушение работы операционных служб и т. д.

Проверка на: сетевые подключения (внешнее и внутреннее боковое перемещение, которое по сути является техникой, используемой для расширения доступа к другим узлам или приложениям), модификации ключей реестра (например, ключи запуска реестра), манипуляции с файлами.

Статический и динамический анализ

Статический анализ -> без выполнения кода вредоносного ПО. Фокусируется на профилировании бинарного файла с его читаемой информацией, свойствами, программным потоком и строками.

Динамический анализ -> выполнение вредоносной программы в безопасной среде, например, в песочнице.

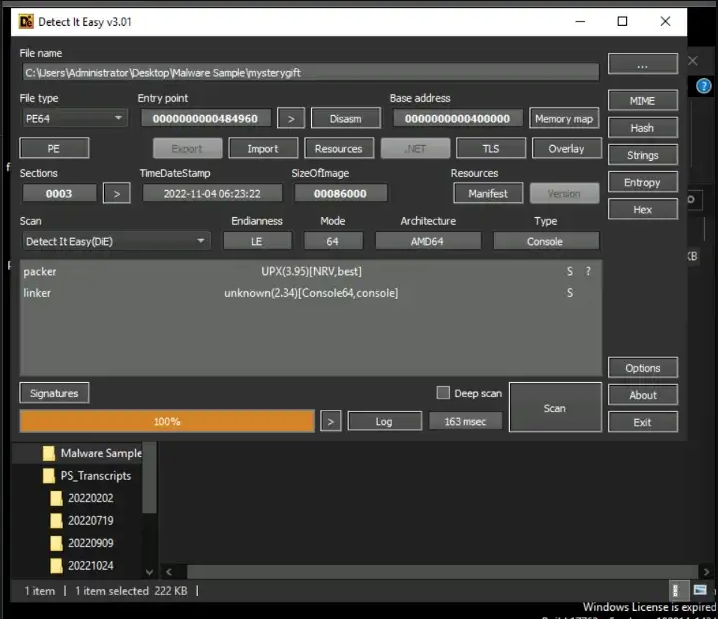

Мы будем использовать инструменты : Detect It Easy и CAPA.

откройте образец вредоносной программы с помощью Detect It Easy для просмотра архитектуры, упаковщика (сжимает, обфусцирует, шифрует ли двоичный файл).

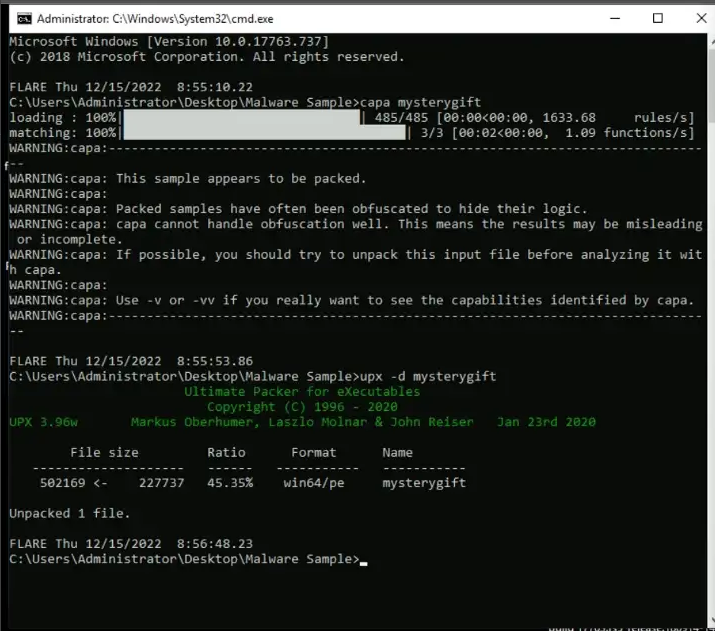

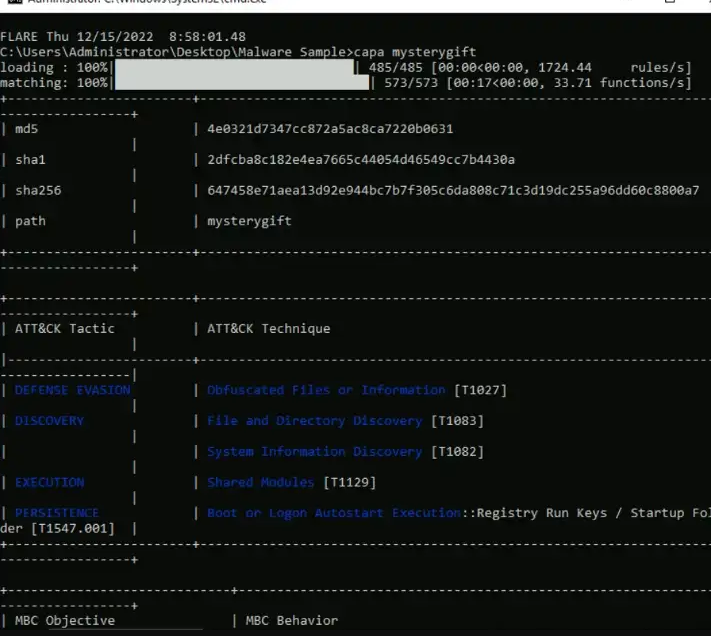

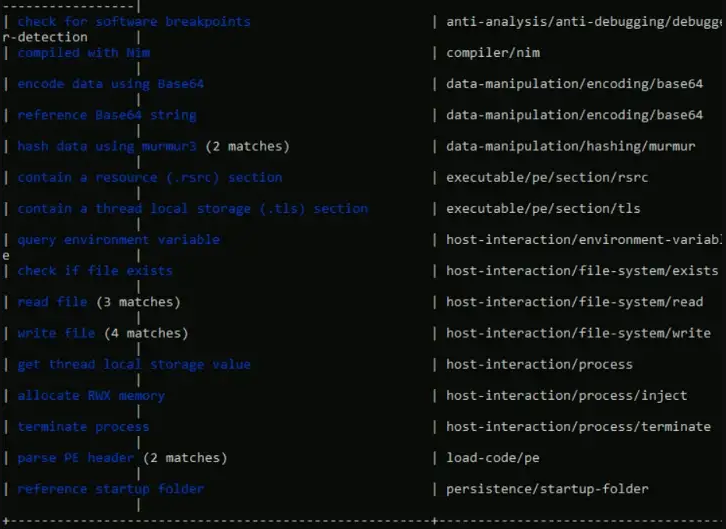

Open CAPA : обнаруживает возможности в исполняемых файлах. Распакуйте с помощью:

upx -d mysterygift

Теперь запустите (после удаления кэшированного файла viv):

capa mysterygift

Каким ключом реестра злоупотребляет вредоносная программа?

Для этого требуется динамический анализ:

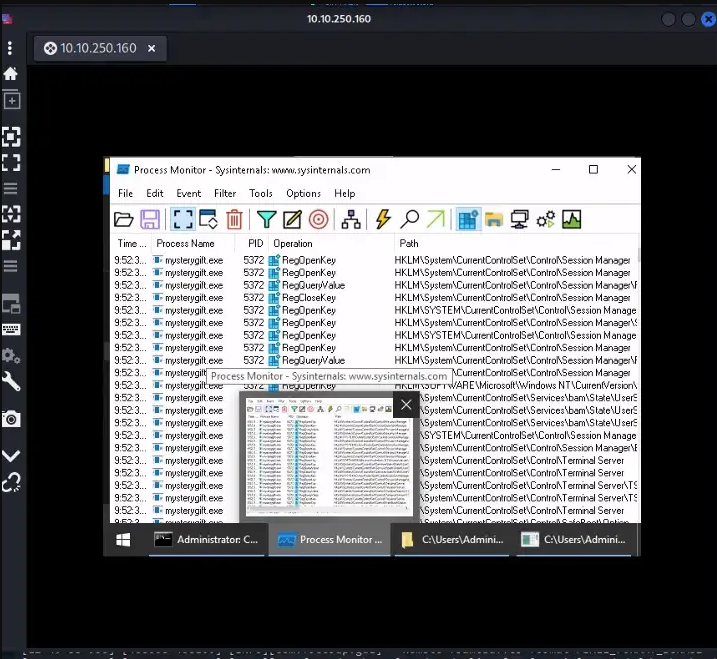

Анализ поведения .exe : инструмент ProcMon (Process Monitor): показывает активность реестра, файловой системы, процессов/потоков в реальном времени.

Запустите ProcMon и установите фильтр на "Имя процесса - mysterygift.exe".

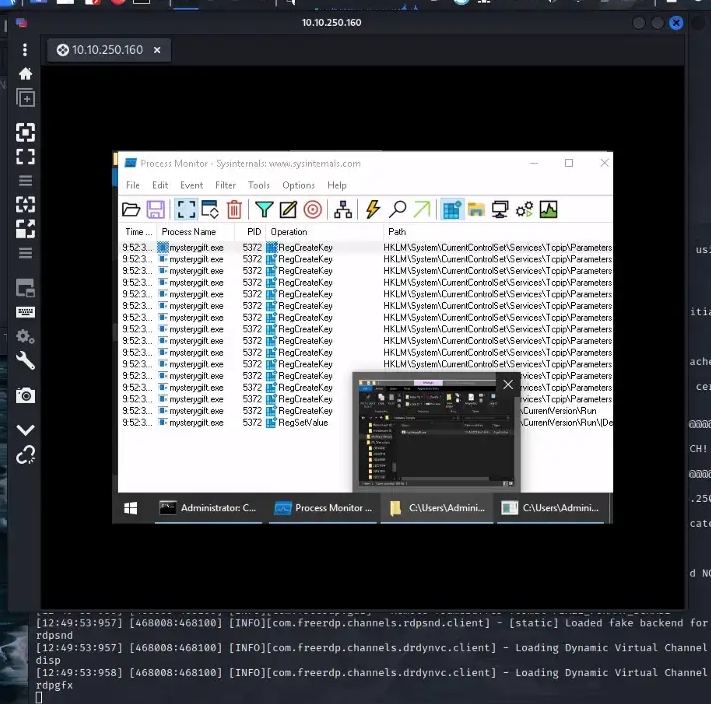

Вы можете заметить, что только один ключ реестра имеет и RegCreateKey, и RegSetValue. Этот ключ связан с техникой персистентности под названием Registry Run Key Modification и обычно используется разработчиками вредоносного ПО для установки бэкдора.

Каким ключом реестра злоупотребляет вредоносная программа? и

Какое значение записано в ключе реестра в соответствии с предыдущим вопросом?

Ответ -> щелкните правой кнопкой мыши на операции и проверьте свойства, чтобы найти пути.

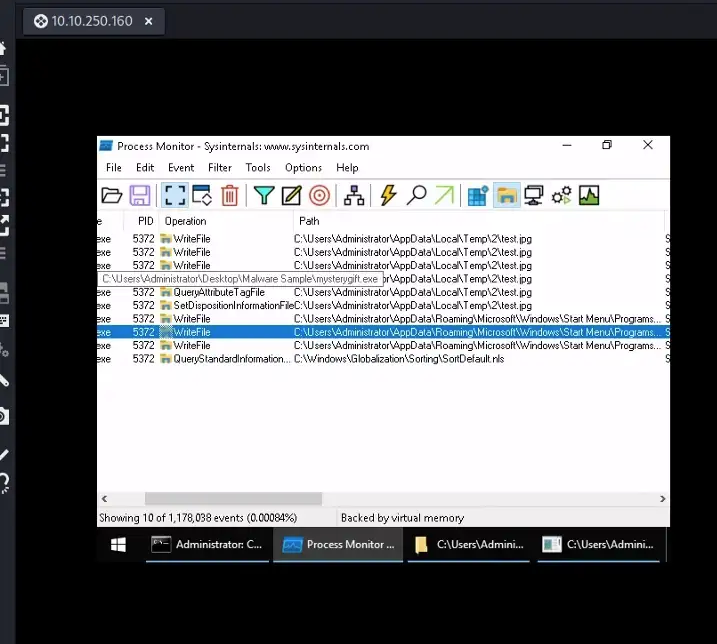

Модификация файла:

снова исключить и проверить

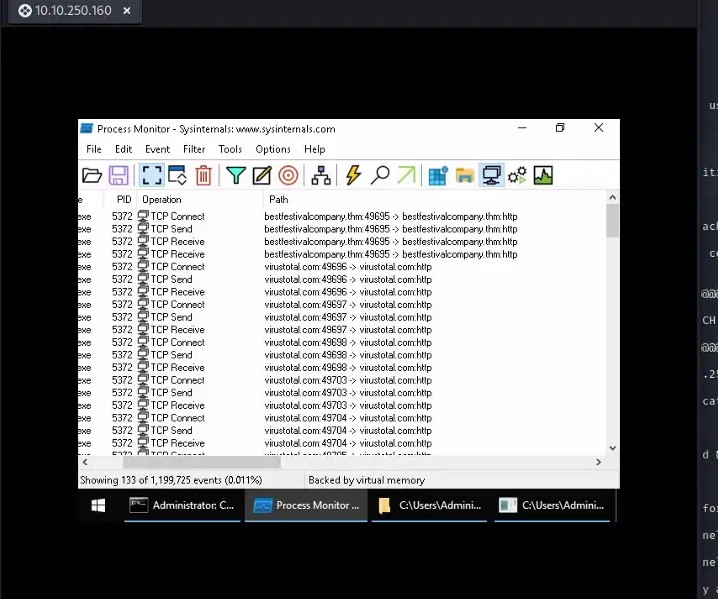

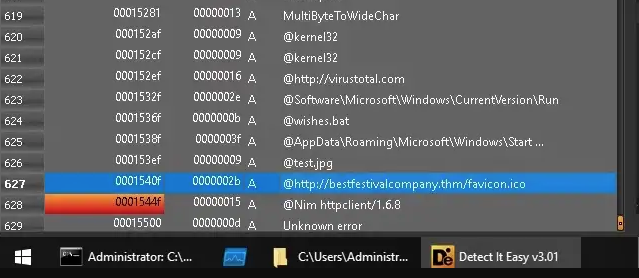

Сетевые соединения :

Вот и все в этой задачи, хватит изображений на сегодня. Увидимся с вами в следующей части. А пока продолжайте взламывать!

От Infosec Writeups: Каждый день в Infosec происходит много событий, за которыми трудно уследить. Присоединяйтесь к нашей еженедельной рассылке и получайте все последние тенденции Infosec в виде 5 статей, 4 тем, 3 видео, 2 репозиториев и инструментов GitHub и 1 уведомления о вакансиях БЕСПЛАТНО!

Оригинал статьи - здесь.

Поддержите автора хлопками на Medium.

Перевод статьи был выполнен проектом перевод энтузиаста:

- 📚 @Ent_TranslateIB - Телеграмм канал с тематикой информационной безопасности

- 🔥 @Ent_Translate - Инстаграм проекта