Airgeddon как один из способов аудита уязвимостей WiFi

DARK FORCE

Данная статья скорее всего будет полезна для новичков,но если мне удастся показать что-то новое опытному,то я буду очень рад.

Внимание! Все изложенное в этой статье предназначено только для ознакомления и ни в коем случае не должно быть использовано, если это причинит ущерб каким либо физическим или юридическим лицам, так как это может повлечь за собой административную или уголовную ответственность в соответствии с действующим законодательством.

Данная утилита называется Airgeddon,начнём как всегда с установки.Программа всегда подсказывает и говорит что делать и как сделать лучше.

Устанавливаю на Kali Linux 2017.3:

Код:

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git cd airgeddon bash airgeddon.sh

Так нас приветствует программа:

У программы есть некоторые зависимости,но большенство уже установленны стартовым пакетом Kali Linux 2017.3

Далее наверное начнем с самого приятного,программа имеет русский язык,поэтому давайте сразу выберем в найстройках русский язык.

В главном меню выбираем 11. Options and language menu далее 1. Change language 6. Russian и возвращаемся в меню настроек, где жмём 5 чтоб сделать текущий язык постоянным.

Имеем вот такой вот функционал мы имеем:

Имеется очень широкий функционал,как по мне. Опишу функции которыми пользуюсь чаще всего. Первое что стоит сделать это изпользовать функцию "Меню атак на WPS"

Для начала нам нужно перевести интерфейс в режим монитора,для этого жмём 2. Далее нам нужно выбрать цель для атаки (будет идти поиск по роутерам в которых включён WPS), для этого жмём 4 после примерного окончания сканирования,жмём Сtrl + C.

Выбираем цель,желательно та что поближе (какая ближе,нам говорит столбик PWR в процентах,чем выше,тем ближе).

Самое первое что нужно сделать это атака Pixie Dust. Советую выбирать "reaver" мне кажется что она лучше работает.

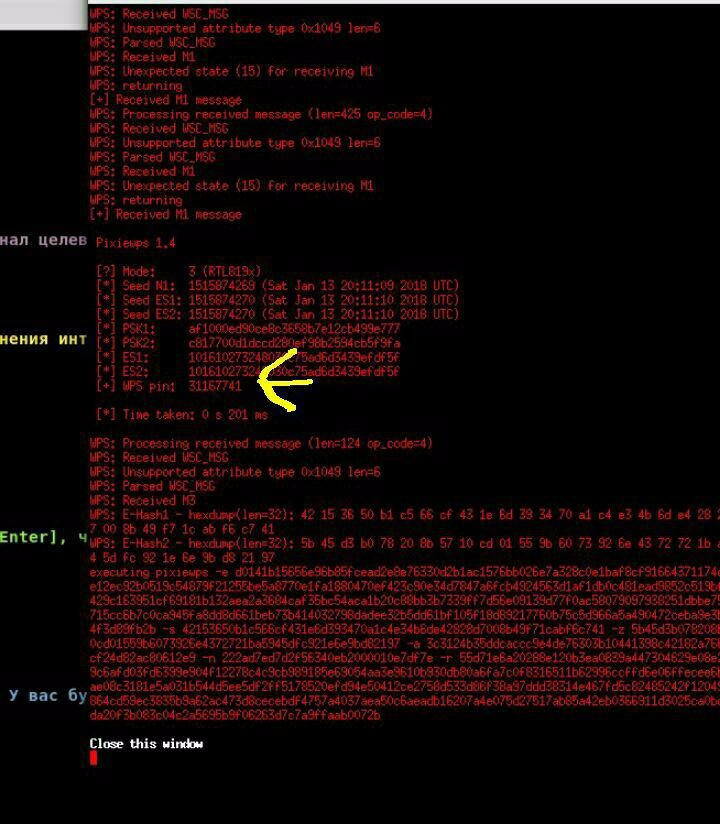

Далее устанавливаем тайм аут и запускаем...В случае удачной атаки,вам будет известен WPS Pin. Атака Pixie Dust занимает считаные секунды!

Имея WPS Pin, мы идём в "6. Пользовательские PIN ассоциации" и вводим туда наш WPS Pin. И получаем пароль от WiFi.

Есть ещё одна атака стоящая нашего внимания, это "10. Атака перебором PIN". В случае если есть подозрения что пароль будет очень сложный (Например: HaPpY00@MaRRy21@CR1stmaSS@) то перебрать PIN быстрее. В случае успешного перебора,снова засунуть подобраный пин в "6. Пользовательские PIN ассоциации" и получить пароль.

Следующее меню это "7. Меню атак Злой Двойник". Очень хорошо подходит,для атаки на таких не разбирающихся пользователей с приминением социальной инженерии.

Имеет много функций,но рассмотрим лишь "9. Атака Злой Двойник ТД с перехватывающим порталом". Опишу функцию, создаётся поддельная точка доступа с таким же названием как у жертвы,в то же время происходит DoS точки доступа,из-за чего к ней не могу подключаться клиент и пытаются решаить проблему подключаясь к вашей фишинговой ТД где их встречает страничка на которой просят пароль под предлогом обновления драйверов роутера.

Для начала нужно выбрать режим монитора и нажать "9", после пройдёт сканирование целей,где вы можете выбрать атакуемого (опять же,советую выбирать роутер,где хороший сигнал).

Выбираем цель,вам предлагают выбор, при помощи чего будет происходить DoS, я выбираю "2. Атака деаутентификации aireplay".

Далее следует ряд вопросов,на которые вы вполне можете ответить сами.

После откроется много терминалов, и это будет выглядить немного эпично.

После вы получите пароль,он будет написан в правом верхнем углу а так же сохранём в .tхt файле в папке root.

Что стоит сделать после получения доступа к сети, чтоб иметь доступ к сети, если вдруг пароль будет меняться?

-Войти в админку роутера (192.168.1.1.) под admin/admin

-Отключить логирование,если есть такая возможность.

-Включить WPS (если он выключен) и записать себе WPS Pin.

-Вывести админку наружу, под каким-то необычным портом.