AVPass — инструмент для обхода антивируса на Android

@webwareПриветствую, в этой статье я хочу показать инструмент, который позволит препятствовать обнаружению вредоносного ПО антивирусом на платформе Android.

AVPass – в первую очередь, это инструмент для определения моделей систем обнаружения вредоносных программ Android (т. е. Антивирусного программного обеспечения) и обхода логики их обнаружения с использованием принятой информации в сочетании с методами обфускации APK. AVPass не ограничивается функциями сканирования, он может определять правила обнаружения, используя их для маскировки любых вредоносных программ Android под обычные приложения, автоматически преобразуя двоичный файл APK. Чтобы предотвратить утечку логики приложения во время преобразования, AVPass предоставляет режим имитации, он отправляет фрагменты фальшивого вредоносного кода для проверки возможностей антивируса и на основе полученных данных модифицирует вредоносное ПО.

AVPass включает три компонента: модуль для изучения возможностей обнаружения антивирусного решения, генератор вредоносного ПО, который генерирует несколько вариантов вредоносного кода и анализатор данных, обрабатывающий информацию и использующий ее для обхода защиты антивируса.

AVPass предлагает несколько полезных функций для преобразования любого вредоносного ПО Android, для обхода AV обеспечения. Ниже перечислены основные возможности AVPASS:

· APK обфускация с более чем 10 модулями

· Функциональный вывод для системы обнаружения с использованием индивидуальной обфускации

· Точное определение AV системы с использованием 2k факториального эксперимента

· Целенаправленная обфускация, для обхода конкретной системы обнаружения

· Поддержка безопасных запросов с использованием режима имитации

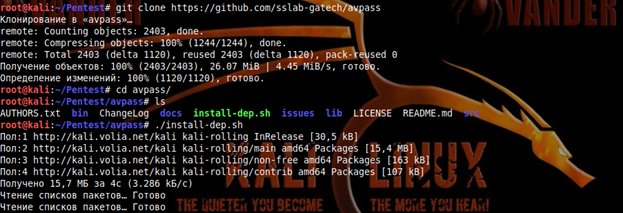

Установка:

> git clone https://github.com/sslab-gatech/avpass

> ./install-dep.sh

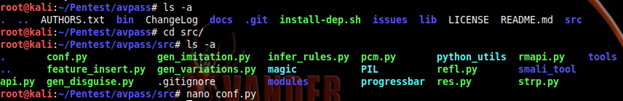

Внесение изменений в настройки, осуществляется путем изменения конфигурационного файла:

> cd src/

> nano conf.py

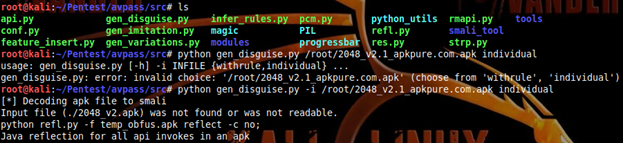

Запуск обфускации определенного приложения:

> python gen_disguise.py -i example.apk individual

Обфускация с использованием предполагаемых правил:

> python gen_disguise -i example.apk withrule -o output_dir

Зависимости:

· apktool: https://ibotpeaches.github.io/Apktool/

· numpy: http://www.numpy.org/

· PIL: http://www.pythonware.com/products/pil/

· magic: https://pypi.python.org/pypi/python-magic

· python-utils: https://pypi.python.org/pypi/python-utils/2.1.0

· vt: https://pypi.python.org/pypi/virustotal-api

Информация:

· Разработчики добавляют новые функции (Java reflection, complicate string encryptor), для повышения результативности. К сожалению, новые модули несовместимы с некоторыми предыдущими модулями. При тестах были выявлены некоторые ошибки. Поскольку Java reflection скрывает все имена методов, модуль pcm (сменщик пакетов / класса / метода) может инициировать ошибку при запуске obfuscation APK. Чтобы решить эту проблему, мы предоставим модуль pc (package / class) только для обфускации пакетов и имен классов, после использования Java reflection.

До релиза разработчики не рекомендуют использовать Java reflection с модулем pcm.

На этом, все. Спасибо за внимание.