À medida que o Coronavírus se espalha, o mesmo ocorre com o malware Covid-19

DARKNET BRASIL

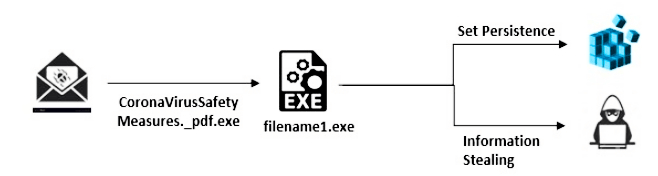

Pesquisadores do Cybaze / Yoroi ZLAb recentemente descobriram um executável malicioso chamado CoronaVirusSafetyMeasures_pdf.exe.

Embora o vetor de infecção usado pelos atacantes ainda não seja conhecido, o método mais provável de disseminação é uma campanha de phishing que o entregaria como um anexo de email.

RAT usado para roubar pressionamentos de teclas

O malware também ganhará persistência no dispositivo infectado, adicionando uma chave do Registro de Inicialização na HKCU\Software\Microsoft\Windows\CurrentVersion\RunOncequal ele será reiniciado após o reinício do computador.

Depois de configurar tudo o que precisa para fins maliciosos, o RAT começará a registrar as teclas digitadas pelo usuário e armazená-lo em um arquivo log.dat na %AppData%\Local\Temp\onedrivpasta.

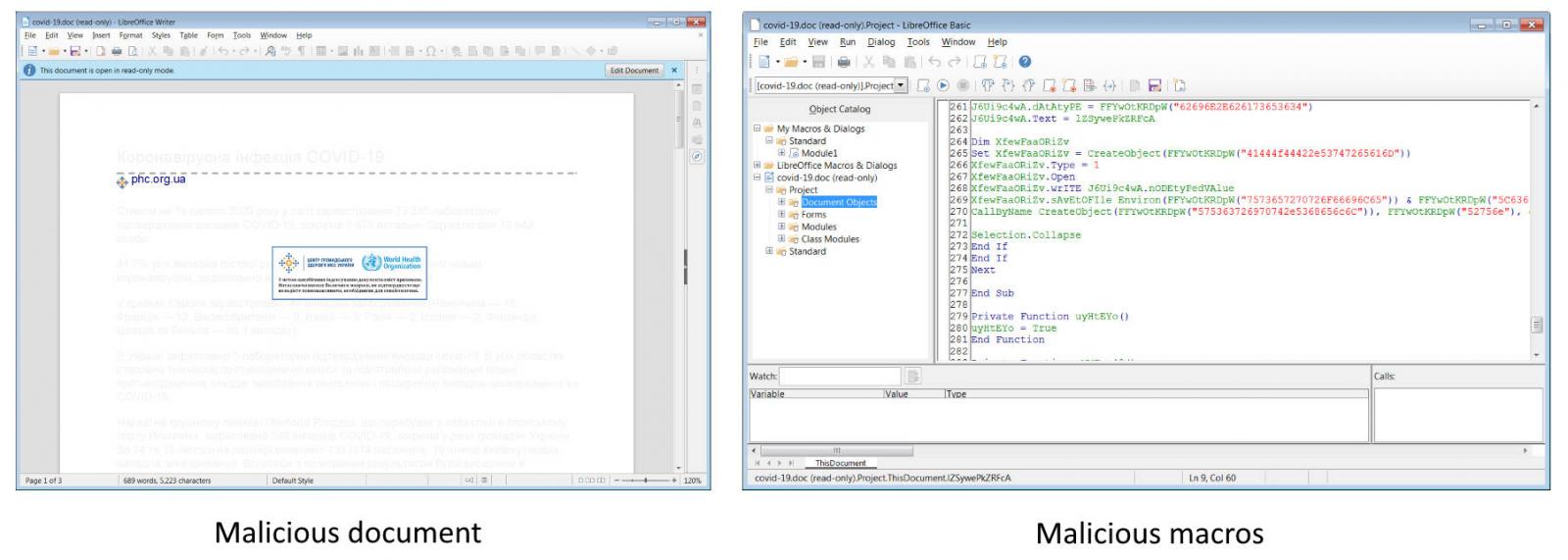

As informações roubadas são então filtradas para o servidor de comando e controle hospedado em 66 [.] 154.98.108.

Há cerca de uma semana, o coletivo de pesquisa de segurança MalwareHunterTeam encontrou um documento do Microsoft Office com três páginas e com tema de coronavírus, contendo macros maliciosas, fingindo pertencer ao Centro de Saúde Pública do Ministério da Saúde da Ucrânia, e projetado para eliminar um malware de backdoor com a área de transferência roubo, keylogging e captura de tela.

Este malware foi detectado logo após a mídia noticiar protestos violentos a partir de Kiev, na Ucrânia, após um e-mail falso do Ministério da Saúde do país que espalhou informações falsas sobre infecções confirmadas pelo COVID-19 após o desembarque de um avião transportando ucranianos evacuados de Hubei, na China. província.

https://blog.yoroi.company/research/new-cyber-attack-campaign-leverages-the-covid-19-infodemic/