WiFi

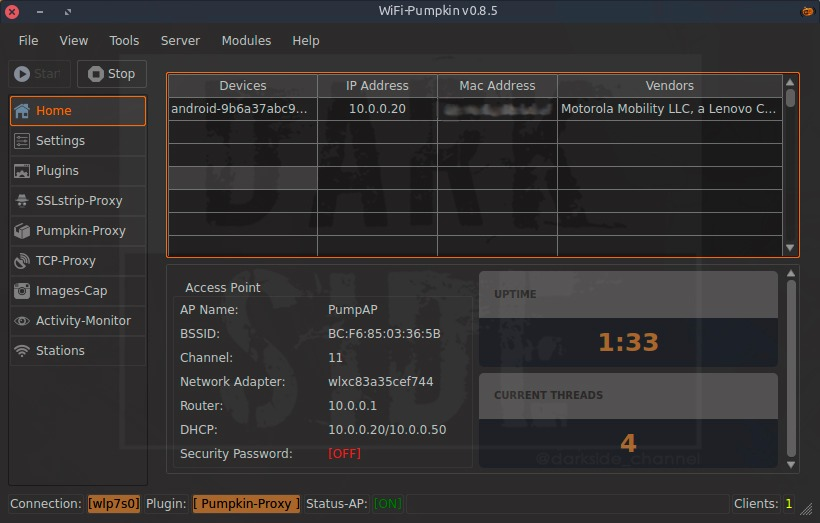

Сегодня рассмотрим интересный софт под названием Wifi-Pumpkin, суть которого заключается в создании мошеннической точки доступа Wi-Fi, которая следит за трафиком клиентов сети.

Домашняя страница – https://github.com/P0cL4bs/WiFi-Pumpkin

Этот инструмент создает мошенническую точку доступа Wi-Fi, якобы для обеспечения беспроводных услуг Интернет, а на самом деле следящую за трафиком.

Зависимости:

- Python 2.7

Установка:

git clone https://github.com/P0cL4bs/WiFi-Pumpkin.git

cd WiFi-Pumpkin

./installer.sh --install

или скачайте .deb файл для установки:

sudo dpkg -i wifi-pumpkin-0.8.5-all.deb

sudo apt-get -f install

Инструкция по установке – https://github.com/P0cL4bs/WiFi-Pumpkin/wiki/Installation

Возможности:

- Мошенническая точка WI-FI

- Отключение клиентов ТД

- Мониторинг трафика

- Атака DHCP Starvation

- Мониторинг учетных данных

- Невидимый Proxy

- Windows Update Attack

- Фишинг

- Частичный обход протокола HSTS

- Поддержка beef hook

- "Отравление" ARP

- DNS спуфинг

- Патч бинарников с помощью MITM

- Karma атаки (поддержка hostapd-mana)

- LLMNR, NBT-NS и MDNS "отравление"

- Pumpkin-Proxy (ProxyServer (mitmproxy API))

- Перехват изображение "на лету"

- TCP-Proxy (с scapy)

linset

Домашняя страница – https://github.com/vk496/linset

linset – это Баш скрипт атаки методом "злой двойник" (Evil Twin Attack).

Установка и запуск linset

У этой программы есть ряд зависимостей. Часть необходимых для нее компонентов уже присутствуют в Kali Linux (либо вы ставили их для других программ). Но часть необходимо предварительно установить. Для Кали это следующие пакеты:

apt-get install isc-dhcp-server lighttpd macchanger php5-cgi macchanger-gtk

На других дистрибутивах может возникнуть необходимость установить дополнительные программы. linset при запуске сама проверит, что установлено, а что нет и выведет соответствующий список.

Далее как обычно:

cd ~/opt

git clone https://github.com/vk496/linset

cd linset

chmod +x linset ./linset

Как работает linset

- Сканирует сети

- Выбирает сеть

- Захватывает рукопожатие (можно использовать без рукопожатия)

- Мы можем выбрать один из нескольких веб-интерфейсов

- Делается фальшивая ТД, подражающая оригиналу

- На фальшивой ТД создается DHCP сервер

- Создаётся DNS сервер для перенаправления всех запросов на Хост

- Запускается веб-сервер с выбранным интерфейсом

- Запускается механизм проверки валидность паролей, которые были введены

- Деаутентификация всех пользователей сети, в надежде, что кто-то подключится к фальшивой ТД

- Атака прекратится, как только проверка выявит правильный пароль

Изменения:

· добавлен новый плагин TCP-Proxy

· добавлен HTTP-запрос захвата изображения (Tab ImageCap)

· добавлены новые виджеты HTTP-запроса для получения информации из запросов Headers

· добавлен новый столбец (url) для HTTP-аутентификации

· разрешен запуск без подключения к интернету

· добавлена опция, исключающая запуск USB-карты при запуске

· добавлена поддержка использования 2-х беспроводных карт # 211

· удален плагин netcreds thks для всех DanMcInerney

· добавлены улучшения сервера DNS Python # 165

· добавлен новый стиль в progressbar

· исправлена ошибка при запуске AP с интерфейсом wlanx

· исправлена ошибка при выходе из USB-адаптера

· снова исправлен Network-ManagerUI

· исправлена ошибка: iptables - Недопустимый аргумент

· добавлена опция проверки подключения к сети Tab-> Settings