Tor

Ебать , я в ахуе , я поспал , а теперь , читаем мою статью , тк я старался , по-тихоньку выхожу на прошлый объём

Наиболее популярной оверлейной сетью, несоменно, является TOR. Часто её связывают с криминалом, „волшебной палочкой“ обеспечения анонимного хождения по сети. Считается, что Tor обеспечивает высокую степень защиты от таких программ шпионажа, как PRISM.

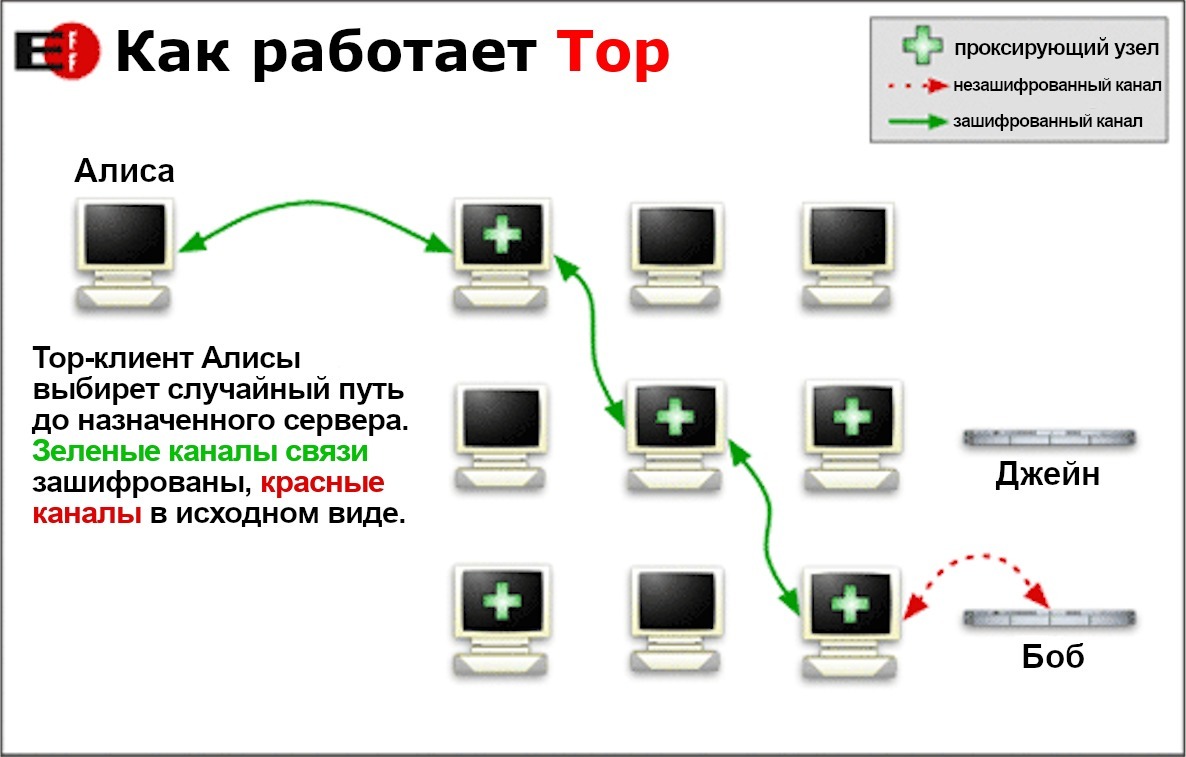

Принцип работы Tor хорошо описан в рунете и на английской вики-статье, также наглядное описание можно увидеть на youtube-канале Computerphile210. Вкратце, до подключения к оконечному серверу в Интернете, мы проходим цепочку из минимум трёх случайно выбранных прокси-серверов, тем самым обеспечивая анонимность пересылаемых данных (см. рис.). Соединения зашифрованы по “луковичному” принципу таким образом, что:

• входной прокси-узел не видит, какому оконечному серверу или выходному прокси предоставлены данные, а лишь знает, какому промежуточному прокси-узлу переслать данные и какому клиенту вернуть данные;

• промежуточный прокси-узел не видит, от какого клиента или какому оконечному серверу предоставлены данные, а лишь видит, какому выходному проксиузлу переслать данные и какому входному узлу вернуть данные;

• выходной прокси-узел не видит, от какого входного прокси-узла и клиента идут данные, а лишь знает, какому оконечному серверу переслать данные и какому промежуточному узлу вернуть данные.

Чтобы осуществить отправку сообщения по вышеописанной цепочке TCP-соединений в сети Tor (подробнее про TCP и запрет использования UDP в Tor будут описаны в cледующих статьях), каждый узел генерирует свою пару открытый/закрытый ключ и знает все открытые ключи остальных узлов в цепи.

Пример последовательности сообщений в такой цепи от пользователя S до сервера R показан на рисунке , где OS — входной узел в сеть Tor, OR — выходной узел, m — сообщение

Предположим, что выбранный путь отправки сообщения — OS; O1; O2; OR, тогда сообщение, отправляемое до O1, зашифровано следующим образом: messagetoO1 = fO1;fO2;fOR;fR;mgpkORgpkO2gpkO1g, т.е. заголовок, идентифицирующий предполагаемого промежуточного получателя O1 и полезную нагрузку зашифрованный открытым ключом O1. Так как мы ожидаем, что только O1 знает свой собственный секретный ключ, то O1 может очистить только внешний слой этого составного сообщения.

Следовательно, O1 получает сообщение messagetoO2 = fO2;fOR;fR;mgpkORgpkO2g и узнает, что это сообщение должно быть передано на маршрутизатор O2.

Аналогично O2 и OR снимают слой с “лука” и, наконец, OR знает, что он должен отправить сообщение m своему пользователю R.

Причина, по которой этот протокол устанавливает конфиденциальность сообщения отправителя и получателя, заключается в том, что сообщения, покидающие узел, не могут быть связаны с сообщением, которые поступили в другой узел.

Эта несвязанность входящих и исходящих сообщений требует, чтобы злоумышленник не смог отследить пользователей S и R, просто подобрав открытые ключи всех маршрутизаторов в цепи. Поэтому нам требуется рандомизированное шифрование, что означает, что одно и то же сообщение зашифрованный одним и тем же ключом каждый раз выдает другое зашифрованное сообщение. Это может быть получено, например, с помощью добавления “соли” в сообщение.

Конкретные алгоритмы шифрования, применяемые для отправки сообщений в Tor, описаны в следующей спецификации:

https://gitweb.torproject.org/torspec.git/tree/tor-spec.txt.

Более подробную информацию об устройстве анонимных оверлейных сетей можно найти на сайте:

https://www.freehaven.net/anonbib/topic.html#Anonymous_20communication

Помимо этого, сеть Tor также обеспечивает анонимность не только клиентов, но и серверов – средствами т.н. “tor hidden services”. “Hidden services” позволяет подключаться к серверам не по их доменным именам в Интернете (следовательно, по IP-адресам), а исключительно через сеть TOR по доменным именам .onion (бывают 16-тизначные и более новые – 56-значные, отличаются возможностями отслеживания адресов), скрывая при этом настоящий адрес сервера.

В основе алгоритма поиска доменных имен .onion являются так называемые рандеву-узлы.

Анонимность клиента при этом не нарушается, а сам сервис зачастую (если того не пожелал администратор) из обычного Интернета недоступен. Проще говоря, сайты в Торе зовутся скрытыми сервисами. Таким образом, условно Tor можно разделить на 2 типа пользования

– это выход в сеть Интернет через Tor и подключение к hidden services внутри сети Tor.

Наиболее простой способ выхода в сеть Tor – использование Tor-browser. Версии

есть под множество ОС – Windows, Linux, Androd. Tor-browser – по сути модернизированный Firefox с плагинами, такими как torbutton, noscript и https-everywhere.

Существуют альтернативные экспериментальные проекты, построенные по аналогии с сетью Tor, один из таких проектов — HORNET. Его отличительная особенность в том, что он позволяет ускорить прохождения трафика через узел до 93 Gbit/s.

Интерфейс Tor-browser.

Достаточно запустить браузер – и вы в сети Tor. Чтобы проверить, что все в порядке и браузер настроен правильно, есть собственный специальный сервис check.torproject.org.

Чтобы еще больше убедиться, можете проверить свой „видимый“ IP по разным другим сервисам проверки адреса: 2ip.ru, Яндекс.Интернетометр, ifconfig.co, whoer.net.

Так же стоит установить максимальные настройки безопасности, отключить javascript или же включать js только на доверенных сайтах, не открывать Tor браузер на полный экран, так как по параметрам открытого окна, уровню заряда аккумулятора в ноутбуке (если работает HTML5) и другим настройкам браузера можно деанонимизировать пользователя с большой вероятностью.

Такая техника деанонимизации известна под названием фингерпринтинг.

Небольшая памятка по сохранению анонимности в сети Tor:

• Не устанавливать в Tor браузер расширения.

• Не отключать дополнение NoScript.

• Часто обновлять цепочку нодов.

• Не открывать браузер Tor на весь экран.

• Не работать с браузером Tor с админ правами.

• Никогда не заходить используя свой логин и пароль на свою главную почту или свои реальные аккаунты социальных сетей, в которых имеется какая-та информация о вас или которые как-то связаны с вашими настоящими аккаунтами.

Исключение только формы авторизации Onion сайтов и форумов. И конечно для таких сайтов желательно использовать отдельный почтовый ящик, который также не связан с вашей настоящей почтой.

Причем почтовый ящик следует поднимать в сети Tor или хотя бы использовать https://protonmail.com/.

• Все скаченные файлы проверяйте на вирусы. Например, для этого можно использовать https://www.virustotal.com/

• Своевременно обновлять браузер Tor

• Не устанавливать протекающую капчу на свой onion-сайт.

Вбив в адресную строку адрес .onion ресурса, вы попадаете на hidden service.

Следует отметить, что использование Tor не обеспечивает абсолютную анонимность. Более подробный гайд можно найти на Хабрахабре, где опубликовали перевод списка

советов о поведении в Торе.

Помимо прочего, в сеть Tor по сути можно выйти не только с помощью специального браузера. Сам браузер обращается к SOCKS5-прокси, «поднятом» на лупбэксокете 127.0.0.1:9150 (иногда может быть 127.0.0.1:9050). Поднимается этот прокси в тот момент, когда запускается браузер, и продолжает работать, пока он открыт.

Этот локальный SOCKS5-прокси — и есть сама входная точка в Tor, за которой уже идет программная прошивка для подключения к сети. На Linux-машинах возможно установить Tor без специализированного браузера отдельно.

Так как поднимается SOCKS5- прокси на локальном сокете 127.0.0.1:9150, а следовательно, можно проксировать на него любые протоколы, клиенты которых поддерживают SOCKS5.

В результате через сеть Tor можно подключаться к внешним или hidden service серверам по ssh, telnet, ftp, gopher и прочим протоколам. Нужно только указать клиентскому приложению SOCKS5-proxy с IP-адресом 127.0.0.1 и портом 9150 при запущенном браузере.

И вы можете подключиться, например, к FTP более-менее анонимно, либо зайти на hidden service не только по HTTP(S).

Пример альтернативного подключения к hidden service — подключение к BBS, размещенным на на нём. Есть также софт, позволяющий запроксировать какие-либо сетевые программы вне зависимости от того, предусмотрено ли это изначально.

Например, некоторые пользователи используют onioncat для подключения к торрентам в клирнете через Tor, однако не следует использовать данный способ с mTorrent, который записывает ваш настоящий ip в пакете, который пересылается через Tor.

Почему использование торрентов через Tor является плохой идеей подробнее описано на этой странице:https://blog.torproject.org/bittorrent-over-tor-isnt-good-idea.

Также на Linux есть специализированный torsocks — им довольно удобно пробрасывать telnet или ssh. Для более общего пользования — proxychains.

1 ая часть статьи на этом закончилась , ждём 2-ую ^^