TOR ip определенной страны

Типичный МошенникВсем прекрасно известно, что TOR скрывает реальный IP-адрес и шифрует трафик. Однако немногие понимают принцип работы «Лукового маршрутизатора». Мы попробуем доступно и понятно рассказать об этом роутере и о важности исключения выходных узлов.

Для справки:

То, что многие называют TOR-ом на самом деле не TOR, а TOR-браузер. TOR-браузер это комплекс для анонимного сёрфинга, который состоит из:

* Браузера Mozilla Firefox;

* TOR (The Onion Router);

* Адд-она HTTPS Everywhere;

* Адд-она NoScript;

* Адд-она TOR Button;

* Адд-она UBlock Origin;

* Конфигуратора.

Принцип работы TOR

Без тора, пакеты от нашей машины до конечного сайта идет на прямую. То есть конечный сайт видит наш IP-адрес:

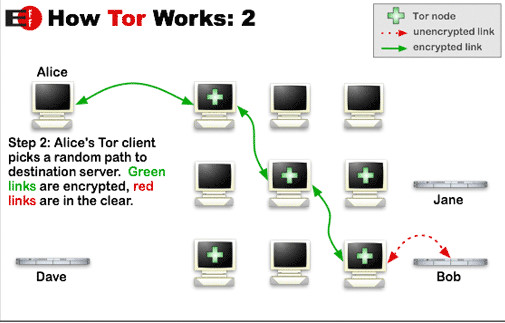

При запуске TOR генерируются несколько цепочек, каждая из которых состоит из трех случайных узлов: входного, среднего и выходного. При том каждый пакет трижды шифруется. После этого пакеты идут от нашей машины на первый узел. Он снимает первый слой шифрования, видит куда направить пакет дальше и передает его на средний узел. Средний узел снимает второй слой шифрования, видит куда направить пакет и шлет его на выходной узел, где с пакета снимается последний слой шифрования, после чего НЕ ШИФРОВАННЫЙ пакет отправляется на конечный сайт:

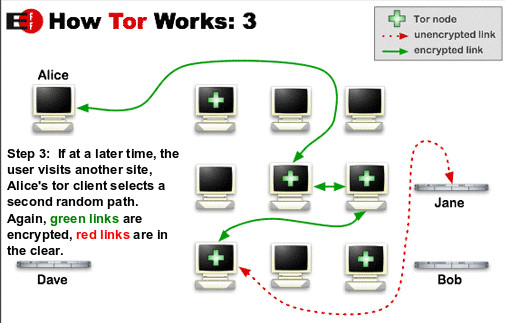

Срок жизни цепочки по умолчанию — 10 минут. Через десять минут все три узла поменяются случайным образом и цепочка станет выглядеть например вот так:

Вроде все отлично, однако лишь на первый взгляд. В отличие от i2p где пакеты передаются по нескольким туннелям с «односторонним движением» в TOR все пакеты идут по одной цепочке как от нас к адресату, так и от адресата обратно к нам. А это значит, что если выходной узел захвачен «вероятным противником» или же вовсе создан им (что чаще всего и происходит) то мы можем поиметь неприятности, одна из которых — анализаторы трафика.

В TOR-браузере для предотвращения этого по умолчанию включен адд-он HTTPS Everywhere. А он так же по умолчанию настроен на запуск SSL шифрования ЕСЛИ ЭТО ПОДДЕРЖИВАЕТСЯ сайтом или сервером. Если же нет — то он пропустит не шифрованный HTTP — трафик — который может «заснифить» даже самый обычный user. В результате можно потерять учетные записи и много другой конфиденциальной информации.

Стратегия защиты

Предотвратить это с помощью двух настроек. Первая — исключению узлов которые могут принадлежать «вероятному противнику». Вторая — перевод адд-она HTTPS Everywhere в режим «Block all unencrypted request» .

Для исключения узлов в TOR нам нужно найти его конфигуратор. Файл конфигурации называется torrc и выглядит как обычный текстовый файл. В низ этого файла необходимо дописать следующую строчку:

ExcludeExitNodes {ru}, {ua}, {by}

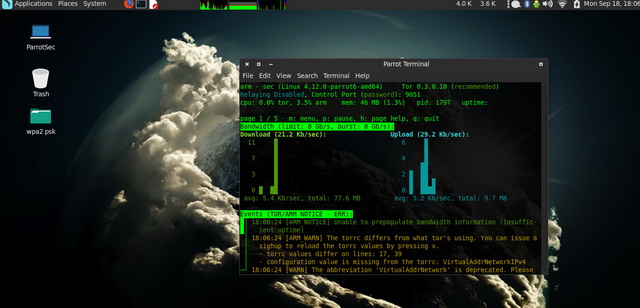

Затем сохраняем файл и перезапускаем TOR-браузер. Отслеживать цепочки можно либо в Tor Button (если у вас Windows) либо с помощью Onion Circuits (Если у вас Linux).Продвинутые пользователи Linux могут вместо этого использовать TOR ARM — который не просто показывает цепочки, но и позволяет конфигурировать роутер. TOR ARM:

Если вы используете TOR на системе Android, то здесь тоже можно сделать похожее.Заходим в настройки приложения TOR, ищем опцию ExcludeNodes и вписываем тот же самый код, о котором мы писали ранее (буквы изменятся на заглавные).