The Hive — бесплатная расширенная платформа реагирования на внезапные неполадки с открытым исходным кодом

Life-Hack

TheHive является расширенным 3-в-1 решением с открытым исходным кодом, разработанным для того, чтобы упростить жизнь SOCs, CSIRTs, CERTs и других деятелей в сфере информационной безопасности, которые постоянно сталкиваются с внезапными неполадками в системе безопасности, требующими немедленного реагирования и разбирательства.

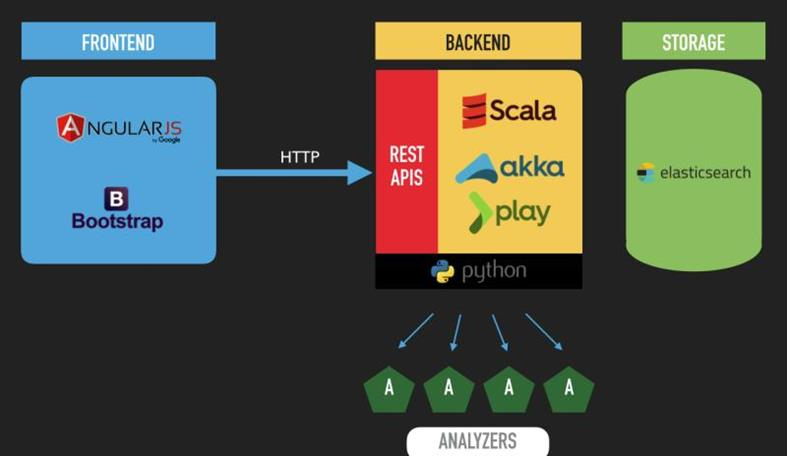

TheHive написан на Scala и использует ElasticSearch 2.x для хранения данных. Его REST API не запоминает состояний, что позволяет ему масштабироваться по горизонтали. Клиентская часть системы использует AngularJS с Bootstrap. Предоставленные анализаторы пишутся на Python. Дополнительные анализаторы могут быть написаны на том же языке или на любом другом, поддерживаемом Linux.

Работайте вместе

Совместная работа является сердцем TheHive. Несколько аналитиков могут одновременно работать над одним и тем же случаем. Например, аналитик может заниматься анализом вредоносного ПО, а другой может работать над отслеживанием активности маяка C2 в журналах прокси, пока они видят IOCs добавленный их коллегой в TheHive, благодаря The Flow (Подобный Twitter поток, который держит всех в курсе того, что происходит в реальном времени).

Занимайтесь тщательной разработкой

В TheHive, каждое расследование соответствует случаю. Случаи могут создаваться с нуля, а задания добавляться и отправляться (или приниматься) в процессе работы доступными аналитиками. Они также могут быть созданы из механизма шаблонов с соответствующими метриками, за которыми ваша команда должна следить по ходу проведения деятельности.

Каждая задача может иметь несколько рабочих журналов, в которых работающие аналитики могут описывать, к чему они пришли, каков был результат, приложить фрагменты данных или заслуживающие внимания файлы и т. д. Markdown поддерживается.

Анализируйте

Вы можете добавить одну или сотни, если не тысячи наблюдаемых составляющих, к каждому созданному вами делу. Вы также можете создать дело из MISP события, поскольку TheHive может быть очень легко связан с вашим экземпляром MISP, если он у вас есть. TheHive автоматически идентифицирует наблюдаемые объекты, которые уже были замечены в предыдущих случаях.

Наблюдаемые также могут быть связаны с TLP и их источником (с помощью тегов). Вы также можете легко отметить наблюдаемые объекты как IOC и изолировать их с помощью поискового запроса и экспортировать их для поиска в вашем SIEM или других хранилищах данных.

TheHive также имеет механизм анализа. Анализаторы могут быть написаны на любом языке программирования, поддерживаемом Linux, например Python или Ruby, для автоматизации наблюдаемого анализа: геолокации, поиска вирусов, поисков pDNS, разбора сообщений Outlook, поиска корня угроз.

Аналитики безопасности, умеющие писать сценарии, могут легко добавлять свои собственные анализаторы (и вносить их обратно в сообщество, поскольку делиться своими достижениями очень полезно) для автоматизации скучных или утомительных действий, которые должны выполняться над наблюдаемыми объектами или IOC. Они также могут решить, как анализаторы ведут себя в соответствии с TLP. Например, файл, добавленный как наблюдаемый, может быть отправлен в VirusTotal, если связанный TLP — БЕЛЫЙ или ЗЕЛЕНЫЙ. Если это ЖЕЛТЫЙ, его хэш вычисляется и передается VT, но не файлу. Если это КРАСНЫЙ, то поиск VT не выполняется.

Анализаторы

Первый официальный выпуск TheHive предоставляет вам 7 анализаторов:

- DNSDB*: использует Farsight’s DNSDB для pDNS.

- DomainTools*: поиск доменных имен, IP-адресов, записей WHOIS и т. д. С использованием популярного DomainTools сервиса API.

- Hippocampe: запрос угроз проходит через Hippocampe, инструмент FOSS, который централизует каналы и позволяет связать доверительный уровень с каждым из них (который может быть изменен с течением времени) и получить оценку, показывающую качество данных.

- MaxMind: геолокация.

- Olevba: анализирует файлы OLE и OpenXML с помощью olevba для обнаружения макросов VBA, извлечения их исходного кода и т. д.

- Outlook MsgParser: этот анализатор позволяет добавлять файлы сообщений Outlook в качестве наблюдаемых и анализировать их автоматически

- VirusTotal*: поиск файлов, URL-адресов и хэшей через VirusTotal.

Звездочка (*) означает, что анализатор требует API ключ для корректной работы. Мы не предоставляем API ключи. Вам нужно использовать свой собственный.

Дополнительные особенности The Hive

TheHive поддерживает 3 метода аутентификации:

- Локальный

- LDAP

- Активная директория (Active Directory)

Кроме того, The Hive содержит статистический модуль, который позволяет создавать показательные информационные панели и управлять ими, чтобы более удобно руководить вашей деятельностью и поддерживать ваши бюджетные запросы.

Опробуйте это

Для использования TheHive, вы можете:

- Запустить его из docker

- Запустить его из двоичных файлов

- Создать его из источника и затем запустить

TheHive использует ElasticSearch для хранения данных. Обе программы используют Java виртуальную машину. Мы рекомендуем использовать виртуальную машину с 8vCPU, 8 GB RAM оперативной памяти и 60 GB свободного места на жестком диске. Вы также можете использовать физическую машину с такими же характеристиками.

Перевод: AnnaDavydova