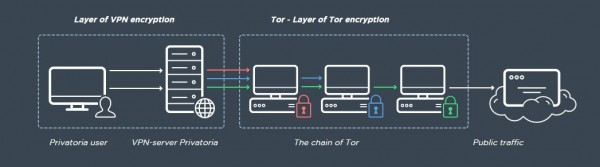

Связка VPN + Tor

DARK HIDEВ этой статье мы рассмотрим варианты комбинирования Tor с VPN/SSH/Proxy.

VPN+Tor

Обезопасить себя в интернете можно используя сначала старое доброе подключение VPN, а затем выход в сеть Tor. Таким образом, вы:

· Шифруете весь трафик

· Скрываете от сети Tor свой реальный IP

· Скрываете сам факт использования Tor

· Защищаете себя в случае взлома сети Tor или попадания на скомпрометированный первый в цепочке узел Tor (entry node). Злоумышленники увидят только IP адрес вашего VPN провайдера

· Получаете все преимущества Tor и VPN

Как подключиться к Tor через VPN?

1) Подключиться к VPN и выходить в даркнет через Tor браузер.

2) Использовать известную после скандала со Сноуденом Tails OS. Там встроен Tor браузер, а VPN можно запустить параллельно на debian

3) Но есть способ также использования Tor без Tor браузера или другого необходимого софта. Это очень удобно, поскольку можно использовать привычный браузер со всеми расширениями, закладками и т.д., но при этом оставаться анонимным (конечно же при условии соблюдения всех остальных мер безопасности в сети). Также в данном случае можно использовать Tor на всех типах устройств.

Для этого вам нужно просто подключиться к Tor интегрированному VPN или установить мобильное приложение Privatoria.

Как это работает?

· При выходе с вашего компьютера трафик шифруется по пути к VPN серверу

· От VPN сервера трафик идет на узлы Tor. При чем Tor видит IP адрес провайдера, а не ваш реальный

· Каждые 10 минут ваш IP адрес автоматически меняется. Сервер VPN провайдера проверяет работоспособность узлов Tor и подключает вас только к заведома рабочим точкам, обеспечивая бесперебойность подключения

Что это дает?

· Вы скрывает сам факт использования Tor от провайдера и других лиц, которые могут мониторить ваш трафик. Они видят, что вы подключены к VPN и больше ничего

· Вы можете использовать любимый браузер и при этом использовать Tor

· Вам вообще не нужно ничего устанавливать. Возможность к VPN подключению встроена абсолютно во всех устройствах (мобильных, планшетах, десктопах)

· Вы защищаете себя в случае потенциальной компрометации пользователей Tor или внедрения в сеть «потенциально опасных» луковиц

Подводя итоги, стоит отметить, что даже, если вы думаете, что вам нечего скрывать и ваш трафик никому не интересен, вы ошибаетесь. Всегда кто-то может заинтересоваться вашими паролями к почте, социальным аккаунтам, интернет банкингом, личной перепиской или историей посещения веб-страниц. И даже если вы не топ-менеджер или другой известный человек, вряд ли вы бы хотели, чтобы ваша личная жизнь стала достоянием общественности.

Мы рассмотрим два варианта подключений:

- сначала VPN, потом Tor;

- сначала Tor, а потом VPN.

Также я расскажу про дистрибутив ОС Whonix, реализующий самые передовые достижения в области сетевой анонимности, ведь в нём, помимо всего прочего, настроены и работают обе анализируемые схемы.

Для начала давайте определимся с некоторыми постулатами:

1. Сеть Tor обеспечивает высокий уровень анонимности клиента при соблюдении всех обязательных правил её использования. Это факт: реальных атак в паблике на саму сеть, ещё не было.

2. Доверенный VPN-(SSH)-сервер обеспечивает конфиденциальность передаваемых данных между собой и клиентом.

Таким образом, для удобства в рамках данной статьи мы подразумеваем, что Tor обеспечивает анонимность клиента, а VPN — конфиденциальность передаваемых данных.

Tor через VPN. Сначала VPN, потом Tor

VPN-сервер при такой схеме является постоянным входным узлом, после него шифрованный траффик отправляется уже в сеть Tor. На практике схема реализуется просто: сначала производится подключение к VPN-серверу, далее запускается Tor-браузер, который автоматически настроит нужную маршрутизацию через VPN-тоннель.

Использование такой схемы позволяет скрыть сам факт использования Tor от нашего Интернет-провайдера. Также мы будем закрыты от входного узла Тора, который будет видеть адрес VPN-сервера. А в случае теоретической компрометации Tor, нас защитит рубеж VPN, который, разумеется, не хранит никаких логов.

Использование вместо VPN прокси-сервера, лишено смысла: без шифрования, обеспечиваемого VPN, мы не получим каких-либо значимых плюсов в такой схеме.

Стоит отметить, что специально для обхода запрета Tor интернет-провайдерами придумали так называемые bridges (мосты).

Мосты – это такие узлы сети Tor, которые не занесены в центральный каталог Tor, то есть не видны, например, здесь или здесь, а, следовательно, труднее обнаруживаются.

Как настроить мосты, подробно написано здесь.

Несколько мостов может дать нам сам сайт Tor по адресу.

Можно также получить адреса мостов по почте, отправив на адрес bridges@torproject.org или bridges@bridges.torproject.org письмо с текстом: «get bridges». Обязательно отправлять это письмо с почты от gmail.com или yahoo.com

В ответ мы получим письмо с их адресами:

«Here are your bridge relays:

bridge 60.16.182.53:9001

bridge 87.237.118.139:444

bridge 60.63.97.221:443»

Эти адреса нужно будет указать в настройках Vidalia – прокси-сервера Tor.

Иногда происходит так, что и мосты блокируются. Для обхода этого в Tor введены так называемые «obfuscated bridges». Не вдаваясь в подробности, их труднее обнаружить. Чтобы к ним подключиться, надо, например, скачать, Pluggable Transports Tor Browser Bundle.

Плюсы схемы:

- мы скроем от Интернет-провайдера сам факт использования Tor (или подключимся к Tor, если его блокирует провайдер). Однако, для этого существуют специальные мосты;

- скроем от входного узла Tor свой ip-адрес, заменив его адресом VPN-сервера, однако это не самое эффективное повышение анонимности;

- в случае теоретической компрометации Tor, останемся за VPN-сервером.

Минусы схемы:

- мы должны доверять VPN-серверу при отсутствии каких-либо значимых плюсов такого подхода.

VPN через Tor. Сначала Tor, потом VPN

В таком случае VPN-сервер является постоянным выходным узлом в сеть Интернет.

Подобная схема подключения может использоваться для обхода блокировки узлов Tor внешними ресурсами, плюс она должна защитить наш траффик от прослушивания на выходном узле Tor.

Существует немало технических сложностей в установлении такого подключения, например, вы же помните, что цепочка Tor обновляется раз в 10 минут или то, что Tor не пропускает UDP? Самый жизнеспособный вариант практической реализации это использование двух виртуальных машин (об этом чуть ниже).

Важно также отметить, что любой выходной узел легко выделит клиента в общем потоке, так как большинство пользователей идут на разные ресурсы, а при использовании подобной схемы клиент идёт всегда на один и тот же VPN-сервер.

Естественно, что использование обычных прокси-серверов после Tor не имеет особого смысла, так как траффик до прокси не шифруется.

Плюсы схемы:

- защита от прослушивания траффика на выходном узле Tor, однако сами разработчики Tor рекомендуют использовать шифрование на прикладном уровне, например, https;

- защита от блокирования адресов Tor внешними ресурсами.

Минусы схемы:

- сложная реализация схемы;

- мы должны доверять выходному VPN-серверу.