Способы и виды блокировки интернета

https://t.me/blokiruyКак и просили, расскажу немного о блокировках с точки зрения технологий.

Итак, какие же способы блокировки интернета существуют, чем отличаются и где применяются. Если где-то ошибусь, то пишите - поправлю.

Начнем с экзотики, самого нижнего уровня - физического.

Тут способы блокировки просты и неизбирательны.

Для Wi-Fi или GSM сигнала есть глушилки, типа таких https://geektimes.ru/post/264028/

Для проводных каналов (бронированной оптики и обычного UTP-5) техника блокирования попроще. Можно обойтись просто физической силой, если ума нет ))

Ну ладно, хватит юмора.

Теперь серьёзно.

Основные методы контент-фильтрации в интернете, следующие:

- HTTP фильтрация (URL, контент)

- DPI (Deep Packet Inspection)

- DNS фильтрация

- Фильтрация по IP

- Экзотика, типа BGP Blackhole (хотя скоро может стать на просторах РФ и не экзотикой)

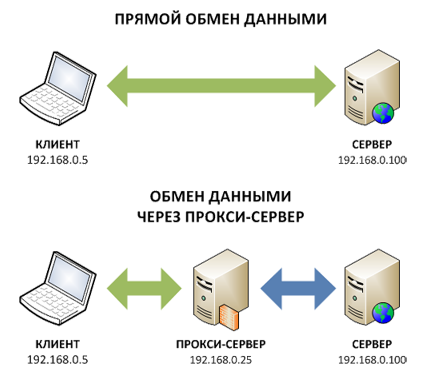

Начнем с HTTP фильтрации. Данный вид фильтрации подразумевает под собой наличие промежуточного сервера - прокси, который пропускает через себя HTTP/S трафик и может производить с этим трафиком определенные манипуляции. Чаще всего манипуляции следующего рода - анализ запрашиваемого URL, анализ передаваемого клиенту контента и реже анализ контента передаваемого клиентом в сторону интернета. Соответственно в ходе этого анализа можно делать что угодно - блокировать передачу части данных или доступ целиком к странице сайта по URL.

С нешифрованным HTTP трафиком в этом случае все просто, в случае же использования шифрованного трафика HTTPS начинается ряд нюансов. Например, можно пропускать шифрованный трафик без расшифровки, изучая только адрес сайта к которому идет обращение. В этом случае блокировка конечно же будет распространяться целиком на сайт.

Если же хочется блокировать отдельные страницы для HTTPS сайтов (которых уже более 60% в интернете), то уже требуется применять технику MitM, то есть производить дешифровку трафика, и последующую шифрацию уже с сертификатом прокси-сервера перед передачей конечного клиента. При этом конечный клиент должен доверять сертификату сервера, чтобы браузеры клиента не поднимали бучу. В общем случае эта проблема решается установкой корневого сертифика (CA) на устройство или в браузер пользователя. В корпоративных сетях это решается просто и незаметно для конечных пользователей.

Однако это является нетривиальной задачей, если пытаться распространить эту технику на глобальные сети, типа всех интернет-пользователей в любой отдельно выбранной стране. В Казахстане попробовали провернуть этот финт, попросив вставить корневой сертификат страны в браузеры по умолчанию, но кроме насмешек ничего не добились. Очевидно, что похожая попытка сделать такое же в России, в рамках известной программы Цифровой экономики, обречена на провал.

Подводя итог под HTTP фильтрацию, скажу, что это есть, это работает и будет работать еще долго, несмотря на противодействие со стороны интернета. Однако основная сфера применения - это сети компаний или большие группы однотипных пользователей, типа школ, где принудительно можно добиться единообразия настроек и установки корневых сертификатов.

Про технику HSTS намеренно умолчу, поскольку все таки как задумалось оно нормально работать не стало.

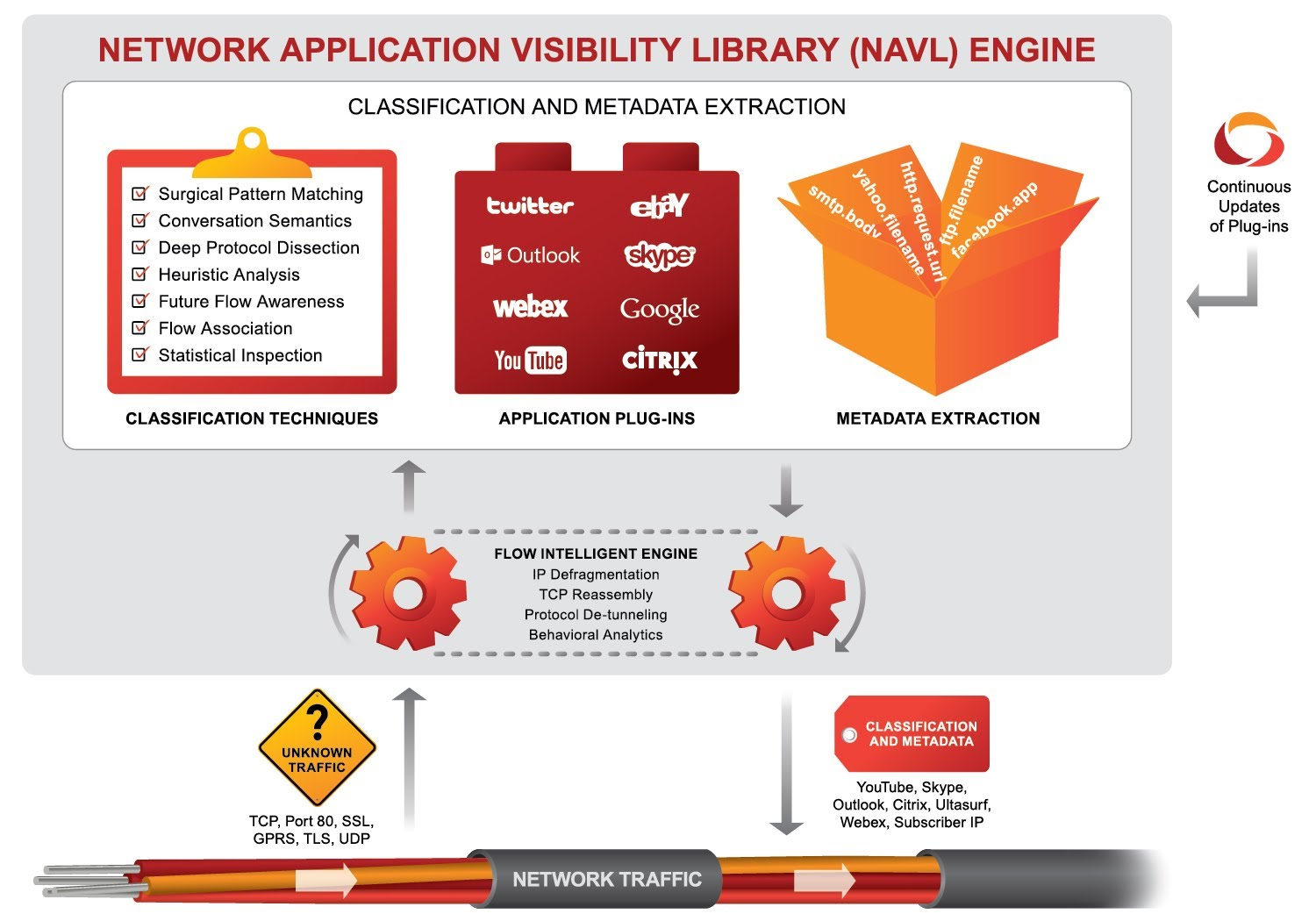

Следующая система фильтрации - это DPI.

Как работает DPI можно посмотреть на следующей схеме.

Соответственно DPI легко справляется с фильтрацией по отдельным протоколам или известным приложениям, но как только пытаемся фильтровать HTTPS трафик немного глубже, чем по названиям сайтов, начинаются фокусы и необходимость параллельно разворачивать уже описанную систему HTTP фильтрации на которую заворачивается весь шифрованный трафик для дешифровки и анализа.

Основная сфера применения DPI - это конечно сети операторов связи, для обычных компаний такие системы избыточны и не нужны.

В свете борьбы отдельных стран с интернетом и интернет-пользователями можно ожидать в будущем появления Next Generation DPI, которые будут давать больше информации о подписчиках, вплоть до того под какими логинами они в социальных сетях регистрируются.

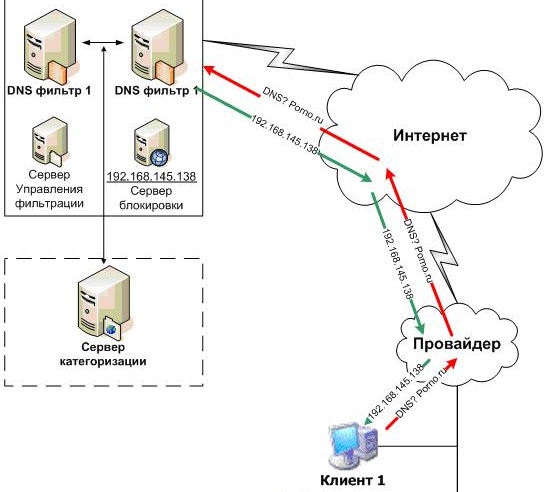

Следующая методика фильтрации - на уровне протокола DNS.

Принцип этой фильтрации не простой, а очень простой. Заворачиваем все DNS запросы пользователя на сервер фильтрации - если DNS запрос идет к запрещенному ресурсу отдаем IP адрес страницы блокировки, а если запрос идет разрешенному сайту, то резолвим нужный сайт и отдаем его штатный IP.

Соответственно основной минус DNS фильтрации это возможность блокировки только с точностью до хоста. Отдельные страницы протокол уже не видит и блокировать не может.

Соответственно, в тех местах, где такая относительно грубая фильтрация подходит, этому методу фильтрации нет равных, ни по скорости работы, ни по стоимости. В основном сейчас эта методика используется в облачных системах фильтрации, например таких как http://www.skydns.ru или http://dns.yandex.ru

Из-за хорошей масштабируемости такие системы можно применять для глобальной фильтрации на уровне всего интернета или отдельных стран.

Следующая техника фильтрации - по IP адресам.

Данная фильтрация осуществляется обычно на уровне операторов связи, когда есть известный ресурс, который требует фильтрации и при этом не применяет активных способов обхода систем фильтрации.

Фильтрация обычно происходит на уровне граничных маршрутизаторов и файрволов. Основным ограничением является, что под блокировку попутно попадают другие ресурсы на этом же IP адресе, если он используется каким-либо хостером или сервисом CDN или Анти-DDoS.

И наконец BGP Blackholing.

Данная методика фильтрации на уровне протокола маршрутизации обычно используется для блокировки целиком сетей провайдеров или стран или отдельных крупных интернет-сервисов. Техника блокировки заключается в том, что провайдерам в стране анонсируется маршрут к определенным ресурсам в интернете, который в итоге заканчивается ничем - запросы принимаются и сразу же сбрасываются. Напоминает астрономическую черную дыру, поэтому и получило такое название. Например, ряд провайдеров на Украине использовало эту методику для блокировки ресурсов Вконтакте, поскольку у Вконтакта есть свои выделенные сети и AS, которые и позволяют легко применять технологию Blackholing.

Как известно РКН с Ростелекомом тоже пытаются поставить эксперименты по внедрению такой же схемы в РФ, но цели этих экспериментов пока непрозрачны и неясны.

Подведем итог

Конечно же перечисленные методы фильтрации и блокировки интернет-ресурсов чаще всего не применяются в чистом виде, а используется их комбинация или объединение с другими системами типа IPS/IDS, на уровне которых принимается решение о блокировке.

Я намеренно обошел вниманием также вопрос баз по которым происходит блокирование - как они организованы и что содержат. Об этом как нибудь в другой раз.

На этом прощаюсь, до новых встреч!

Если понравилось - распространяем и подписываемся на канал Заблокируй это - https://t.me/blokiruy