Shodan и Censys. Поисковые системы уязвимостей.

@Anon_polka

Shodan и Censys. Использование поисковых систем.

Это поисковые системы, которые ищут подключенные устройства к сети и проверяют их на предмет популярных уязвимостей. Движки этих поисковых систем работают круглосуточно и добавляют миллионы разнообразных устройств каждый месяц. Были случаи, когда находили системы управления атомными станциями и системами отопления и нагревания разных объектов. Эта информация может нанести существенный вред. Помните, что несанкционированные вмешательство в работу систем несет уголовную ответственность. Поэтому материалы предоставлены исключительно в ознакомительных целях.

Shodan

Для нормальной работы необходимо пройти регистрацию.

Она проста и не вызывает сложной. Регистрация позволяет делать больше запросов и открывает возможность доступа к API. Не советую проходить регистрацию с помощью социальных сетей.

Давайте рассмотрим, как работать и что можно найти.

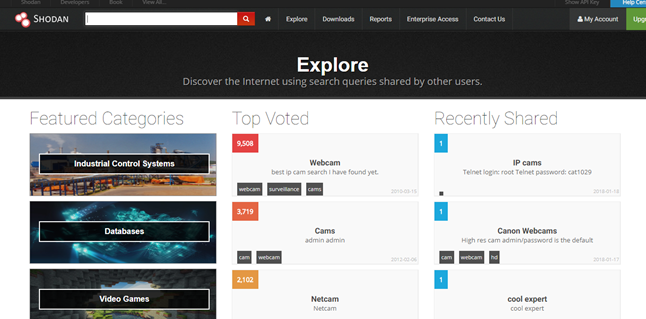

Начнем с того, что после входа в аккаунт вы увидите интерфейс с различным категориями и группами:

Featured Categories — возможность проведения поиска в конкретных категориях.

Top Voted — самые популярные запросы пользователей.

Recently Shared — последние поисковые запросы, которые были обработаны.

По умолчанию поисковая система учитывает точный запрос.

Основной поиск используется сопоставления вашего запроса с баннером сервера.

Баннер – это текст, которые передается хост-сервером. После отправки запроса на него можно получить эту информацию. Ответ может содержать сведения о сервере и программах, портах и версиях и т.д. Первый этап в любом тесте на проникновения начинается с поиска информации. Таким образом, с помощью ответов этих баннеров можно получить информацию о системах и дальнейшей искать уязвимости у них.

Интерфейс Shodan

На примере последних запросов можно рассмотреть структуру.

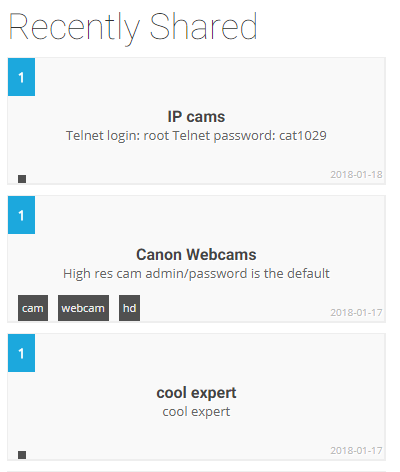

На последнем месте запрос по поиску IP Cams с логином root и пароль cat1029.

Пример последних запросов

Далее можно перейти и посмотреть, какие результаты будут по этому запросу.

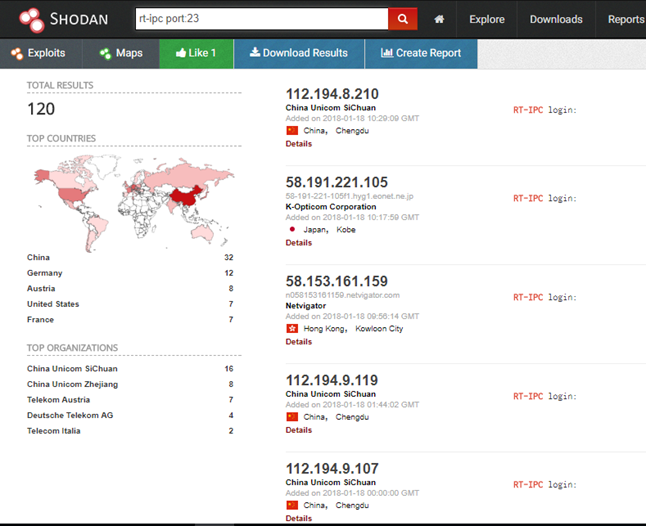

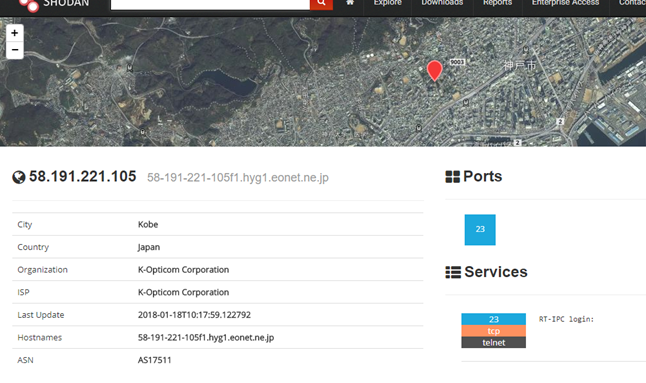

На нашей странице поисковый запрос сформирован как «rt-ipc port:23».

Всего показывает 120 результатов. Можно посмотреть какие организации и страны подвергаются опасности.

Запрос по стандартному паролю для rt-ipc port:23

Можно зайти в конкретный результат и посмотреть, его местоположения и другую информацию.

Можно на скриншоте, таким образом у нас есть информация, городе, стране, организации и конкретном провайдере.

Пример местоположения и детального описания найденного ответа. Я думаю суть понятна. Далее можно практиковать и другие запросы, только помните, что у вас есть ограниченное количество. Поэтому не стоит об этом забывать. Всего доступно около 50 запросов. Есть возможность купить и получить больше запросов.

Фильтры

Очень большую роль играют фильтры.

Они помогают быстро искать нужную информацию по конкретному запросу.

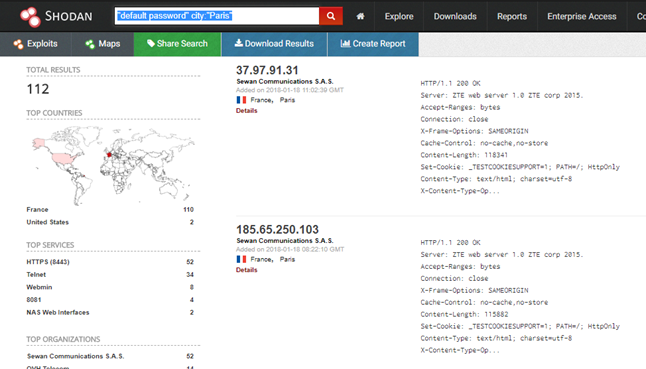

Так можно посмотреть, какие уязвимые устройства есть в городе

и где они находятся, рассмотрим самые популярные из них:

Поиск по городу — City:

default password city:"Paris"

Поиск по стране — Country:

apache сountry:"ru"

Поиск по хосту — Hostname:

nginx hostname: .com

Поиск по координатам — Geo:

apache geo: 24.7396,-45.1312

Поиск по IP — Net:

net: "192.168.64.25"

Поиск по порту — Port:

http port:443

Поиск по определенной операционной системе — Os:

os:"windows xp"

Можно по определенной дате искать — Before/After:

nginx before: 10/11/2017

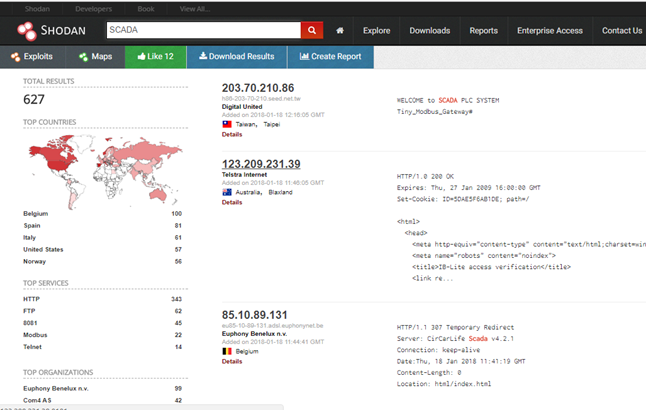

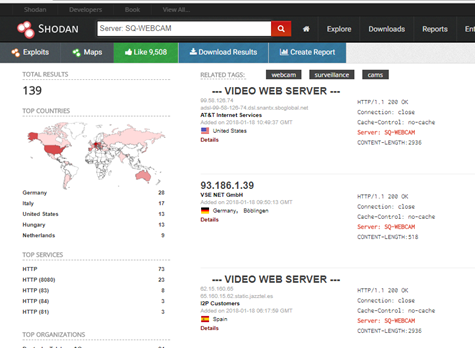

Пример запросов:

Пароли по дефолту в Париже:

Системы автоматического контроля и сбора информации SCADA:

Веб-камеры по всему миру:

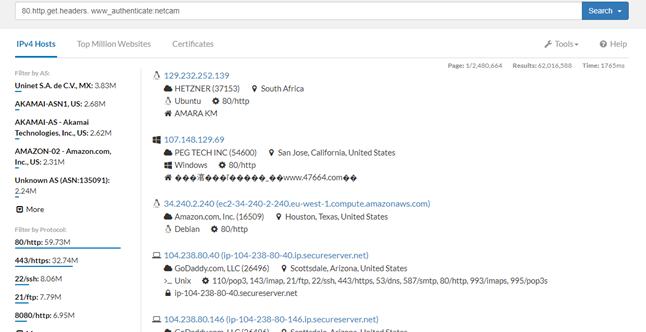

Censys

Это похожий по принципу поисковик, которые работает немного по другому принципу чем Shodan. Для поиска используются другие движки ZMap и ZGrab. В целом этот поисковик отвечает за поиск разных вещей и устройств, которые подключены к интернету.

Censys поддерживает полнотекстовый поиск, логические операторы, условные знаки и фильтры.

В общем случае задается искомое слово и опциональные указатели того, где оно должно встречаться.

Для фильтрации выдачи можно перечислить порт, протокол, метод, диапазон IP-адресов, географическое положение или ограничения по дате. Подробный синтаксис представлен в справке и руководстве на сайте censys.io.

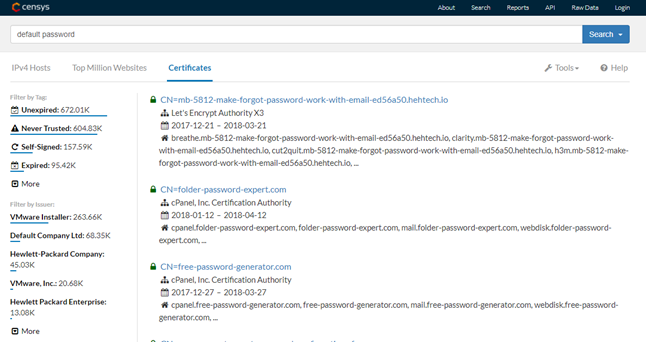

Интерфейс Сensys

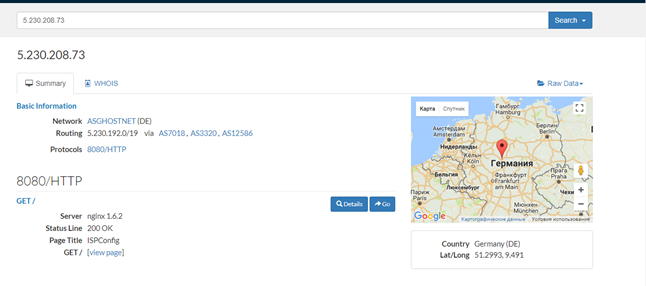

Пример найденного устройства с паролем по умолчанию и детали.

Описание конкретного объекта Сensys

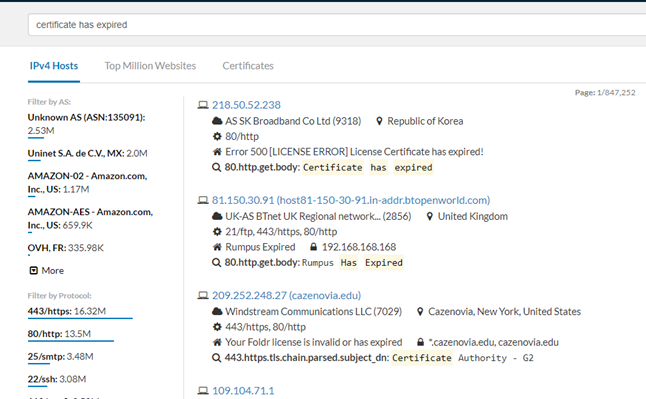

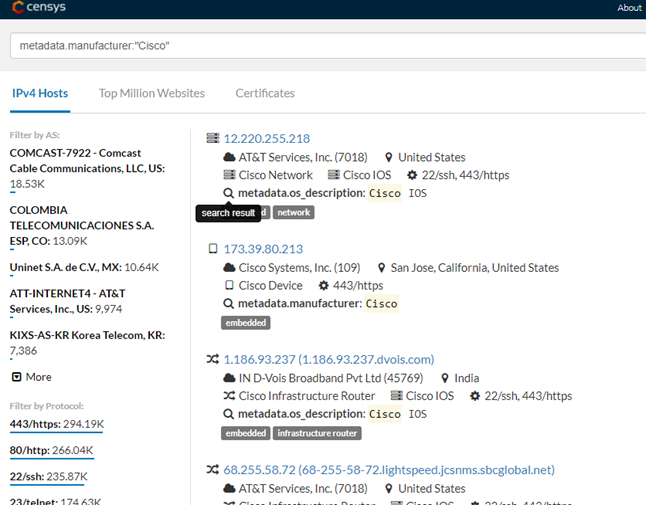

Примеры запросов:

Устаревшие сертификаты:

Работающие устройства Cisco:

Веб-камеры с открытым 80 портом:

Заключение

Если хорошо поискать, то можно найти очень много интересной информации. Это могут доступы, информация и т.д. Также я хочу, чтобы вы уловили мысль, что если компания покупает устройство, то мало кто задумывается о его настройке. Таким образом, Internet of things имеет проблему стандартных паролей и большого количества уязвимостей. Помните, что получив доступ к ним, можно получить доступ ко всей локальной сети, роутеру и т.д.