Редактор локальной групповой политики Windows для начинающих

@it_guide

В этой статье поговорим о еще одном инструменте администрирования Windows - редакторе локальной групповой политики. С его помощью вы можете настроить и определить значительное количество параметров своего компьютера, установить ограничения пользователей, запретить запускать или устанавливать программы, включить или отключить функции ОС и многое другое.

Редактор локальной групповой политики недоступен в Windows 7 Домашняя и Windows8 (8.1) SL, которые предустановлены на многие компьютеры и ноутбуки. Вам потребуется версия начиная с Профессиональной.

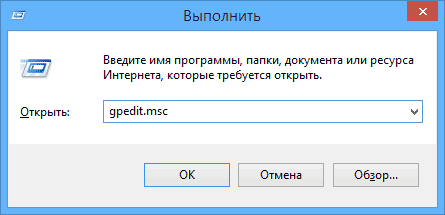

Как запустить редактор локальной групповой политики

Первый и один из самых быстрых способов запуска редактора локальной групповой политики - нажать клавиши Win + R на клавиатуре и ввести gpedit.msc - этот способ будет работать в Windows 8.1 и в Windows 7.

Также можно воспользоваться поиском - на начальном экране Windows 8 или в меню пуск, если вы используете предыдущую версию ОС.

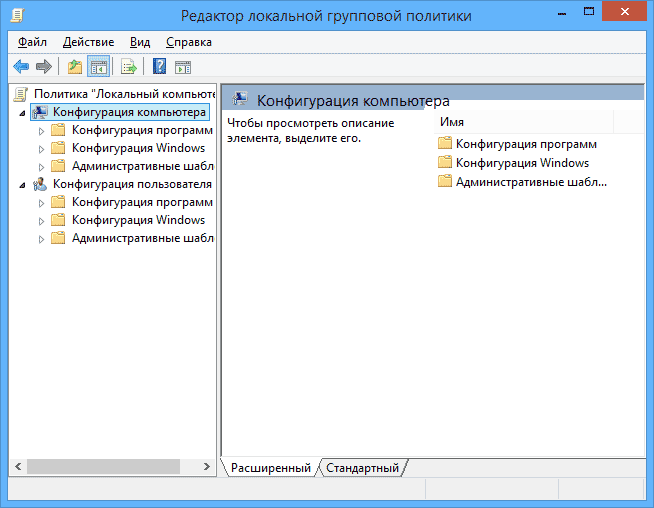

Где и что находится в редакторе

Интерфейс редактора локальной групповой политики напоминает другие инструменты администрирования - та же структура папок в левой панели и основная часть программы, в которой можно получить информацию по выбранному разделу.

Слева настройки разделены на две части:

Конфигурация компьютера - это те параметры, которые задаются для системы в целом, вне зависимости от того, под каким пользователем был совершен вход;

Конфигурация пользователя - настройки, относящиеся к конкретным пользователям ОС.

Каждая из этих частей содержит следующие три раздела:

- Конфигурация программ - параметры, касающиеся приложений на компьютере.

- Конфигурация Windows - настройки системы и безопасности, другие параметры Windows.

- Административные шаблоны - содержит конфигурацию из реестра Windows, то есть эти же параметры вы можете изменить с помощью редактора реестра, но использование редактора локальной групповой политики может быть более удобным.

Примеры использования

Перейдем к использованию редактора локальной групповой политики. Я покажу несколько примеров, которые позволят увидеть, как именно производятся настройки.

Разрешение и запрет запуска программ

Если вы пройдете в раздел Конфигурация пользователя - Административные шаблоны - Система, то там вы обнаружите следующие интересные пункты:

- Запретить доступ к средствам редактирования реестра

- Запретить использование командной строки

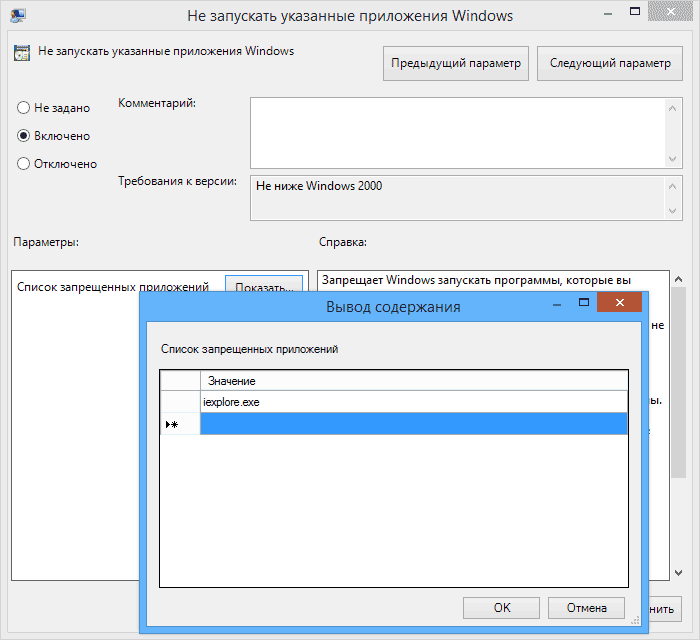

- Не запускать указанные приложения Windows

- Выполнять только указанные приложения Windows

Два последних параметра могут быть полезными даже обычному пользователю, далекому от системного администрирования. Кликните дважды по одному из них.

В появившемся окне установите «Включено» и нажмите по кнопке «Показать» около надписи «Список запрещенных приложений» или «Список разрешенных приложений», в зависимости от того, какой из параметров меняется.

Укажите в строчках имена исполняемых файлов программ, запуск которых нужно разрешить или запретить и примените настройки. Теперь, при запуске программы, которая не разрешена, пользователь будет видеть следующее сообщение об ошибке:

«Операция отменена из-за ограничений, действующих на этом компьютере».

Изменение параметров контроля учетных записей UAC

В разделе Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - Локальные политики - Параметры безопасности имеется несколько полезных настроек, одну из которых можно и рассмотреть.

Выберите параметр «Контроль учетных записей: поведение запроса на повышение прав для администратора» и дважды кликните по нему. Откроется окно с параметрами этой опции, где по умолчанию стоит «Запрос согласия для исполняемых файлов не из Windows» (Как раз поэтому, всякий раз, при запуске программы, которая хочет изменить что-то на компьютере, у вас запрашивают согласие).

Вы можете вообще убрать подобные запросы, выбрав параметр «Повышение без запроса» (только этого лучше не делать, это опасно) или же, напротив, установить параметр «Запрос учетных данных на безопасном рабочем столе». В этом случае, при запуске программы, которая может внести изменения в системе (а также для установки программ) каждый раз потребуется вводить пароль учетной записи.

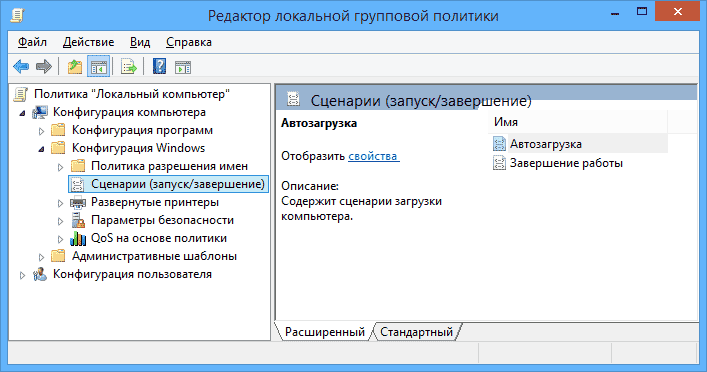

Сценарии загрузки, входа в систему и завершения работы

Еще одна вещь, которая может оказать полезной - скрипты загрузки и выключения, которые вы можете заставить выполняться с помощью редактора локальной групповой политики.

Это может пригодиться, например, для запуска раздачи Wi-Fi с ноутбука при включении компьютера (если вы реализовывали ее без сторонних программ, а создав Wi-Fi сеть Ad-Hoc) или выполнения операций резервного копирования при выключении компьютера.

В качестве скриптов можно использовать командные файлы .bat или же файлы сценариев PowerShell.

Сценарии загрузки и выключения находятся в Конфигурация компьютера - Конфигурация Windows - Сценарии.

Сценарии входа в систему и выхода - в аналогичном разделе в папке «Конфигурация пользователя».

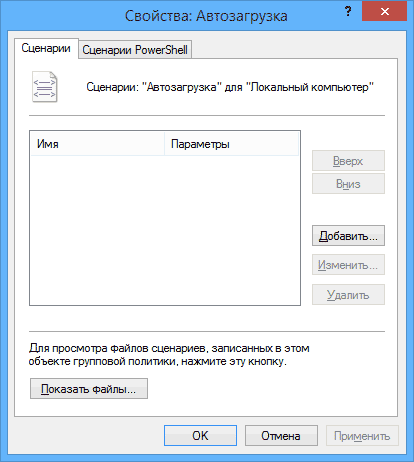

Например, мне нужно создать сценарий, выполняемый при загрузке: я дважды кликаю по «Автозагрузка» в сценариях конфигурации компьютера, нажимаю «Добавить» и указываю имя файла .bat, который следует выполнить. Сам файл должен находится в папке: C:\WINDOWS\System32\GroupPolicy\Machine\Scripts\Startup (этот путь можно увидеть по нажатию кнопки «Показать файлы»).

В случае, если сценарий требует ввода каких-то данных пользователем, то на время его исполнения дальнейшая загрузка Windows будет приостановлена, до завершения работы скрипта.

Управление Ctrl + Alt + Del

Перед прочтение раздела, крайне не рекомендуется выполнять НЕОПЫТНЫМ пользователям!!!

Допустим мы хотим отключить Диспетчер задач для пользователя. Когда пользователь нажимает Ctrl + Alt + Del, выводится меню, позволяющее запустить окно Диспетчера задач.

Зачем нужно запрещать Диспетчер задач?

Пользователь может закрыть процесс, что приведет к потере данных (особенно когда человек не понимает, что делает). А потом будет надоедать с просьбой восстановить эти данные, что, далеко не всегда возможно. Поэтому проще запретить возможность завершать процессы, чем разбираться с потерями данных и их восстановлением.

Для отключения Диспетчера задач запустите редактор политик и выберите Конфигурация пользователя - Административные шаблоны - Система - Варианты действий после нажатия CTRL+ALT+DEL. На правой панели вы увидите варианты действий после нажатия Ctrl + Alt + Del. Дважды щелкните на политике Удалить диспетчер задач.

По умолчанию политика не задана. Для отключения Диспетчера задач выберите значение Включить и нажмите кнопку OK.

После этого запуск Диспетчера задач будет невозможен.

Вы также не сможете запустить Диспетчер задач нажимая сочетание клавиш Ctrl + Shift + Esc, а также путем ввода команды taskmgr в окне Выполнить, в этом случае вы получите сообщение о том что:

«Диспетчер задач отключен администратором.»

При желании отключить Диспетчер задач можно и через реестр. По сути, политики - это надстройки реестра. Чем различается настройка системы через политики и через реестр? Да ничем, по большому счету. Политики созданы для более удобного редактирования реестра. Так, при отключении Диспетчера задач через редактор политик будет создан раздел реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\ System, а в него добавлен параметр DisableTaskMgr типа DWORD со значением 1

Для включения Диспетчера задач нужно в разделе реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\ System для параметра DisableTaskMgr установить значение 0 или использовать редактор политик для установки значения Отключить.

Чтобы отключить Диспетчер задач не для конкретного пользователя, а в масштабах всей системы, нужно создать DWORD-параметр DisableTaskMgr со значением 1 в разделе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ Policies\System

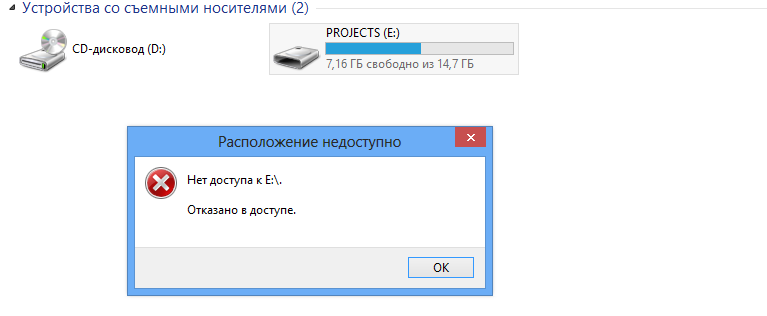

Ограничение доступа к съёмным носителям

Добавление специальной оснастки для множественных групповых политик

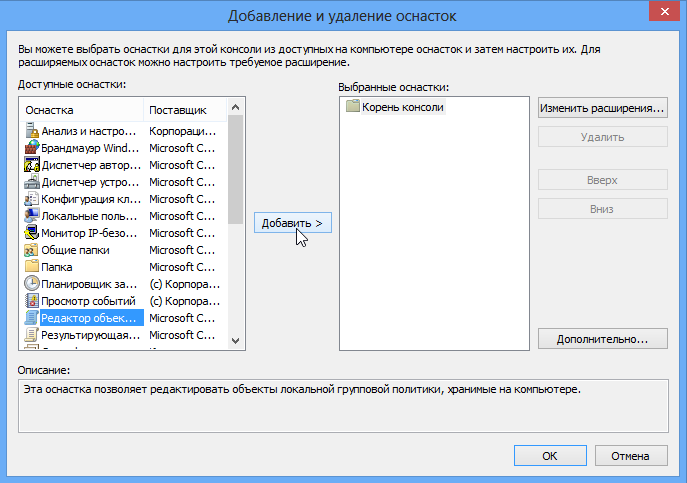

Для тех, у кого нет специальной оснастки для множественных групповых политик, могут воспользоваться этим функционалом проделав некоторые действия. Сначала нажимаем Win+R и вводим команду mmc. Затем в открывшейся консоли открываем пункт меню Файл - Добавить или удалить оснастку.

У кого с этим всё хорошо, переходим к пункту Ограничение доступа к съёмным носителям через редактор групповой политики, которых находится ниже.

Из списка оснасток слева выбираем «Редактор объектов групповой политики» и жмем на кнопку Добавить.

В окне мастера групповой политики надо указать объект, на который будут воздействовать политики. По умолчанию выбран объект Локальный компьютер, соответственно политики будут воздействовать на всех пользователей этого компьютера. Для изменения объекта жмем кнопку Обзор.

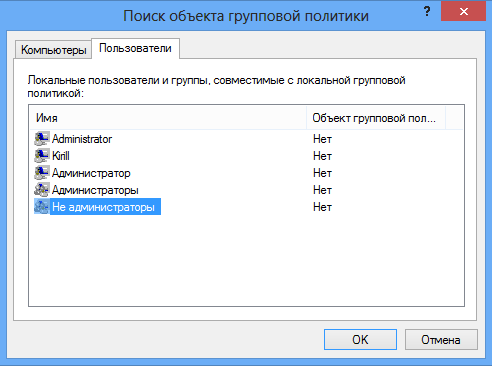

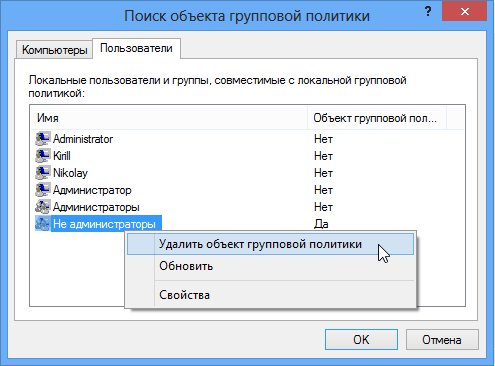

Переходим на вкладку Пользователи и выбираем из списка группу Не администраторы. Таким образом политики будут воздействовать только на пользователей, не входящих в группу локальных администраторов. Это самый простой способ разделить действие политик, впрочем при желании можно создать отдельную политику для каждого пользователя.

Завершив выбор объекта групповой политики жмем кнопку Готово.

Ограничение доступа к съёмным носителям через редактор групповой политики

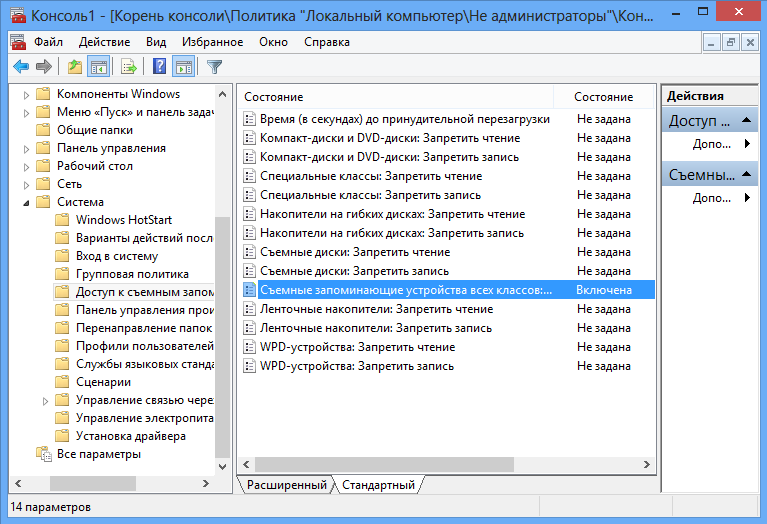

Открывается оснастка редактора групповой политики. Обратите внимание, что поскольку объектом являются пользователи, то для редактирования необходим только узел Конфигурация пользователя. Открываем пункт Административные шаблоны\Система\Доступ к съемным запоминающим устройствам и включаем параметр «Съемные запоминающие устройства любых классов: Запретить любой доступ».

Теперь если зайти на компьютер с обычной учетной записью пользователя (не входящей в группу Администраторы), то при попытке доступа к любому съемному устройству хранения будет выдана ошибка. При этом администраторы компьютера спокойно могут продолжать пользоваться своими любимыми флешками.

Для удаления созданную политики надо в консоли MMC пройти до выбора объекта, кликнуть на нем правой клавишей и выбрать пункт Удалить объект групповой политики.

С помощью множественных локальных групповых политик можно довольно гибко настраивать пользовательское окружение для каждого конкретного пользователя компьютера. Однако у локальных политик остался еще один важный недостаток, а именно невозможность централизованного управления. Поэтому, по возможности, все же лучше использовать доменные групповые политики, они гораздо удобнее в использовании.

Группы пользователей Windows и их права

Права доступа к файлам это одно, а вот как настроить права доступа к определенным компонентам и возможностям операционной системы Windows? Как одному пользователю разрешить пользоваться удаленным рабочим столом, а второму запретить изменять настройки сети или времени? Тут уже обычными правами доступа NTFS не обойтись.

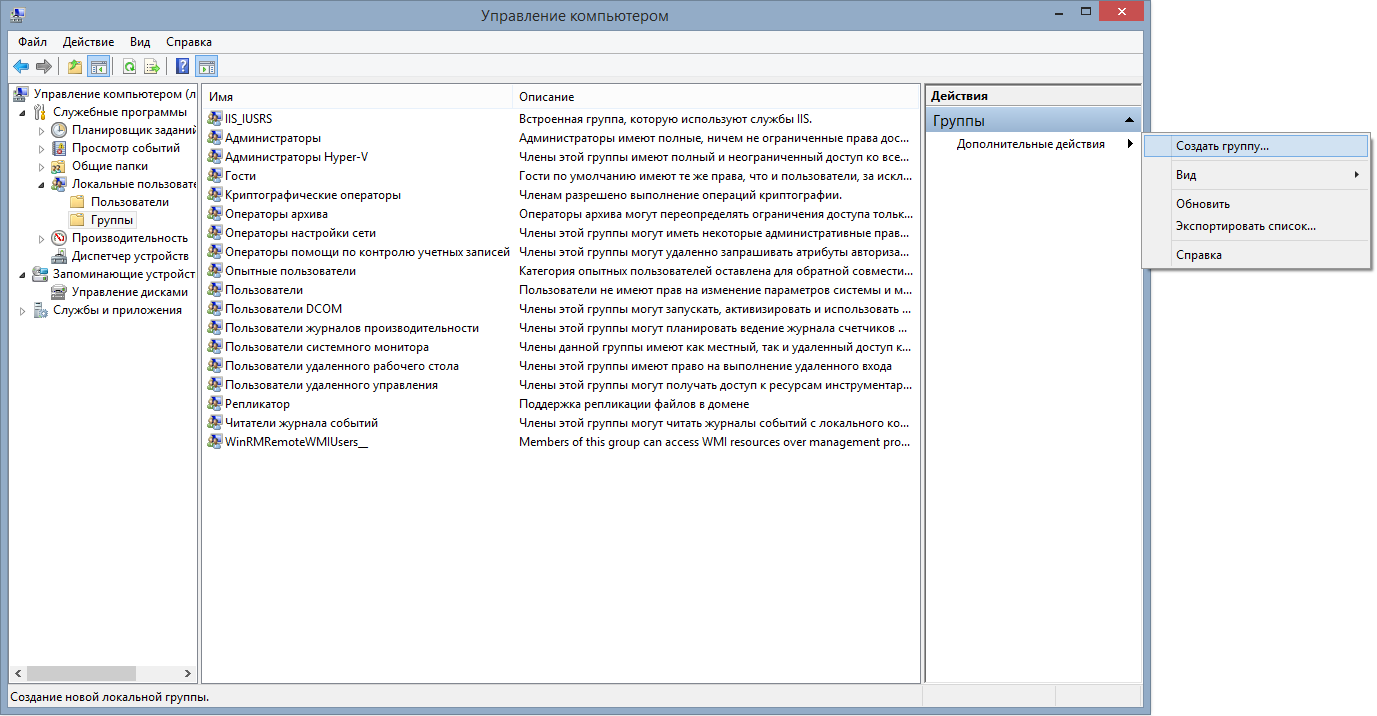

Для решения данной проблемы в Windows есть специальные группы пользователей с определенными правами доступа. Самые известные и наиболее используемые группы пользователей Windows - это группы Администраторы, Пользователи и Гости. Права пользователей входящих в данные группы приблизительно понятны. Кроме этого не стоит забывать, что количество групп пользователей колеблется от 10 до 20-25, поэтому Вам будет интересно узнать про основные из них, а так же добавить свою по желанию (дополнительные действия - Создать группу).

Как изменить права доступа пользователя?

В Windows имеется два инструмента, которые позволяют манипулировать содержимым групп пользователей операционной системы Windows. Другими словами, добавить пользователя в определенную группу или, наоборот, выкинуть его оттуда под силу сразу двум инструментам Windows:

- Консоль Управление компьютером.

- Редактор локальной групповой политики.

Рассмотрим оба варианта.

Настройка групп пользователей Windows через консоль Управление компьютером

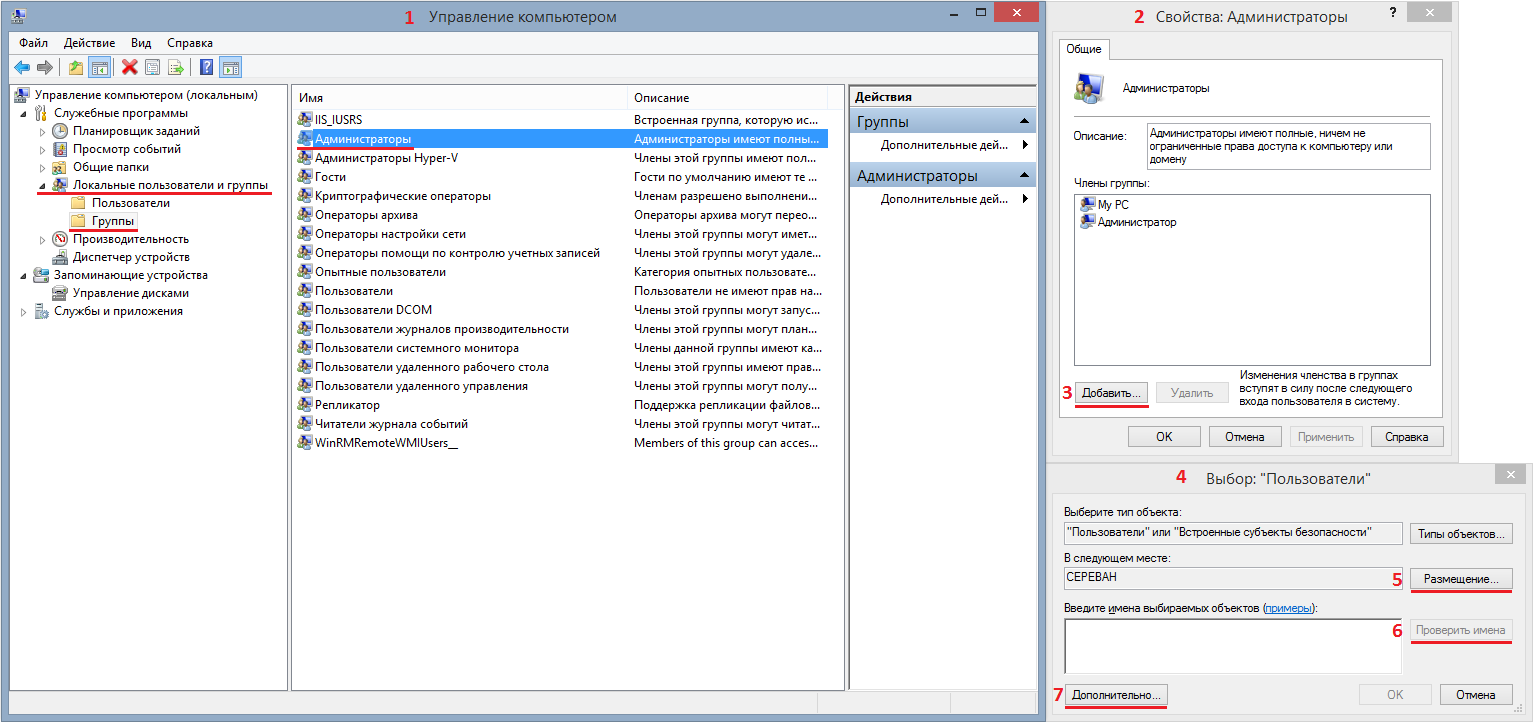

Как добавить пользователя в группу пользователей Windows:

- Выполните клик правой кнопкой компьютерной мышки по пункту Мой компьютер.

- В контекстном меню выберите пункт Управление (пункт 1 на рисунке).

- В открывшемся окне раскройте узел Локальные пользователи и группы.

- Выберите узел Группы.

- В центральном окне выберите необходимую группу и откройте ее (группа Администраторы - пункт 2 на рисунке).

- В открывшемся окне выберите пункт Добавить (пункт 3 на рисунке).

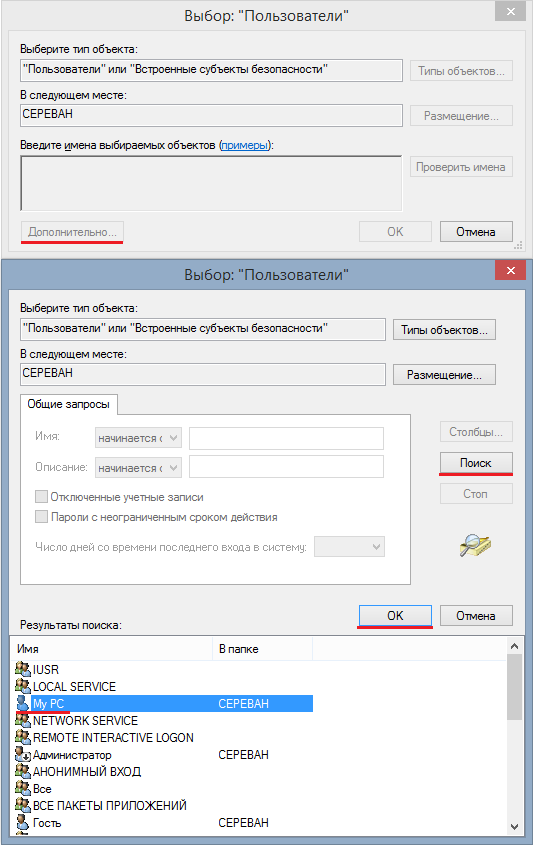

- В пункте Размещение выберите компьютер в сети (пункт 5 на рисунке).

- В следующем окне введите имя пользователя Windows, которого вы хотите добавить в данную группу или найдите его в списке Дополнительно - Поиск, в появившемся списке выбираете нужного нам пользователя и нажимаете ОК. При необходимости воспользуйтесь кнопкой Проверить имена (пункт 6 на рисунке).

- После выбора пользователя или сразу нескольких пользователей, жмите кнопку ОК.

Как удалить пользователя из группы:

- Проделайте первые 5 пунктов описанные выше.

- В открывшемся окне выберите нужного пользователя и нажмите кнопку Удалить.

- Нажмите ОК.

Работа с группами пользователей Windows в Редакторе локальной групповой политики

Как добавить/удалить пользователя в/из группу/группы пользователей WIndows:

- Через меню Выполнить откройте Редактор локальной групповой политики. Вызываемый файл носит имя gpedit.msc.

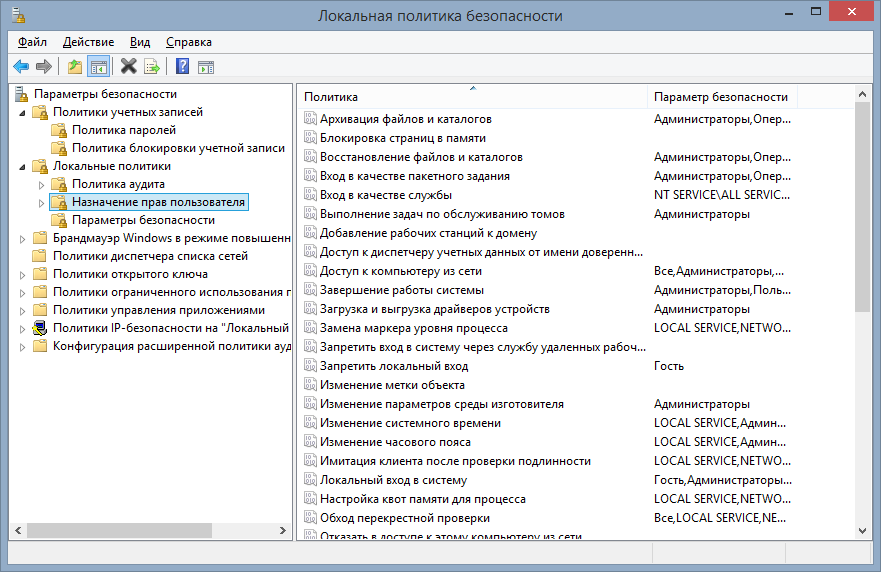

- Перейдите в узел Конфигурация компьютера - Конфигурация Windows - Параметры безопасности - Локальные политики - Назначение прав пользователей (или через меню Выполнить secpol.msc).

- Выберите необходимую политику (каждая политика подразумевает в себе определенные права доступа).

Далее необходимо действовать по аналогии - для добавления пользователя проделайте пункты 6-8, а для удаления 2-3 из соответствующих пунктов настройки через консоль Управление компьютером.

Разница политик от консоли Управление компьютера в том, что они позволяют настроить права доступа по винтикам. Если группы пользователей Windows в Управлении компьютером имеют довольно обширные права и запреты, то политики позволяют настроить права пользователей Windows до такой мелочи, как возможность изменения времени или часового пояса.

Группы пользователей в Windows и их права доступа

А вот и долгожданный список основных групп пользователей Windows:

- Администраторы. Неограниченный доступ.

- Операторы архива. Члены данной группы имеют права создания резервной копии даже тех объектов, к которым не имеют доступа.

- Опытные пользователи. Толку от них немного, так как группа включена только для совместимости с предыдущими версиями

- Пользователи системного монитора. Есть чудесная вещь под названием Системный монитор(perfmon.msc), с помощью которого можно отследить использование различных ресурсов компьютером. А группа дает доступ к данному инструменту.

- Операторы настройки сети. Члены группы могут изменять параметры TCP/IP.

- Пользователи удаленного рабочего стола. Пользователи этой группы смогут входить в систему через удаленный рабочий стол.

- Пользователи журналов производительности. 4-ая группа дает только поверхностный доступ к Системному монитору. Данная группа дает более полные права.

- Пользователи DCOM. Пользователи группы могут манипулировать объектами распределенной модели DCOM.

- Криптографические операторы. Члены данной группы могут выполнять криптографические операции.

- Читатели журнала событий. Думаю объяснять нету смысла, все предельно ясно.

Данный список может быть намного шире. Тут приведены только основные группы пользователей Windows, которые встречаются практически на всех машинах под управлением операционной системы от Microsoft.