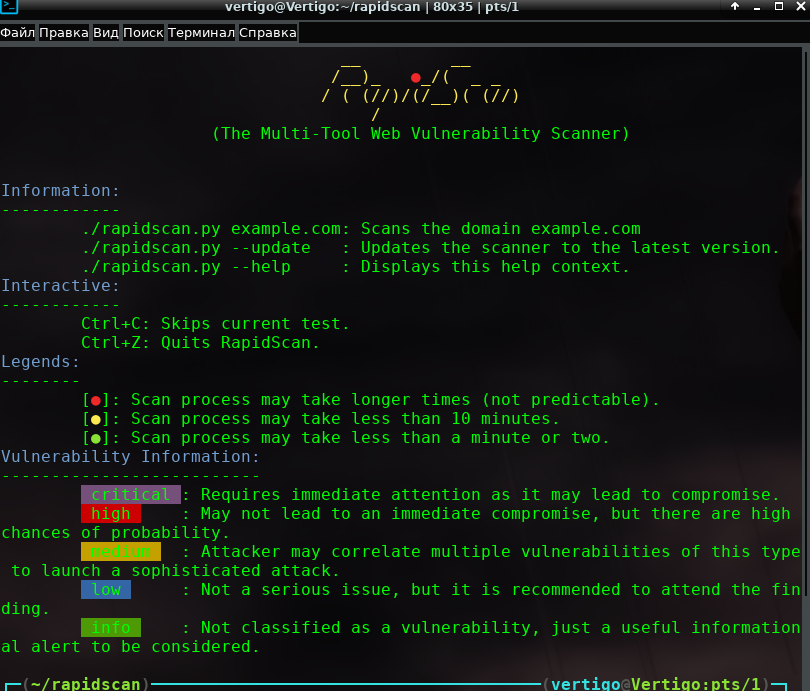

RapidScan - The Multi-Tool Web Vulnerability Scanner

@webware

Приветствую Друзей,Уважаемых Форумчан и тех ,кому небезразличен пульс ИБ.

Сегодня мы будем открывать для себя замечательный framework по поиску уязвимостей.

Два месяца , автор skavngr , явил миру свой замечательный труд.

О себе он говорит скромно,что с его размышлениями можно познакомиться на infо-sec.

Что в общем-то , говорит о многом.

Не стал я менять название темы , всё хорошо звучит и соответствует действительности,как это описано автором.

Прежде всего,RapidScan ставит перед собой задачу тестирования целевого ресурса , выявление уязвимостей и отчёт .

На данный момент , он работает по таким уязвимостям , как:

heavy_check_mark DNS/HTTP Load Balancers & Web Application Firewalls.

heavy_check_mark Checks for Joomla, WordPress and Drupal

heavy_check_mark SSL related Vulnerabilities (HEARTBLEED, FREAK, POODLE, CCS Injection, LOGJAM, OCSP Stapling).

heavy_check_mark Commonly Opened Ports.

heavy_check_mark DNS Zone Transfers using multiple tools (Fierce, DNSWalk, DNSRecon, DNSEnum).

heavy_check_mark Sub-Domains Brute Forcing.

heavy_check_mark Open Directory/File Brute Forcing.

heavy_check_mark Shallow XSS, SQLi and BSQLi Banners.

heavy_check_mark Slow-Loris DoS Attack, LFI (Local File Inclusion), RFI (Remote File Inclusion) & RCE (Remote Code Execution).

& more coming up...

Да , из крайней строки ясно , что это благое дело будет дополняться различными модулями.

Так ,что , не забывайте использовать опцию обновления :

# python rapidscan.py --update

От этого станет со временем обновляться мощь инструмента , а сам он только будет расти в ваших глазах.

В нём сочетаются не только пентест , но и сбор информации о тестируемом ресурсе.

Инструментарий , который входит в его арсенал достаточно обширен.

Автор на своей странице не стал его перечислять ,это объясняется тем , что RapidScan создан для работы на ОС Kali LInux.

Отлично синхронизирован , под уже имеющиеся утилиты в ней , поэтому ,Kali акцентирована ,как наиболее предпочитаемая ОС.

А я вас немного с ним познакомлю :

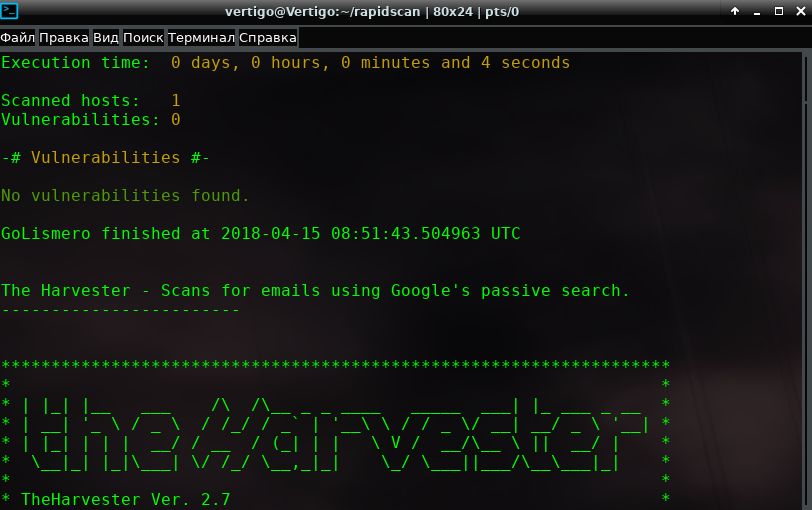

nmap,xsser,uniscan,dnsmap,dirb,nikto,fierce,dmitry,golismero,dnsrecon,dnswalk,sslyzy,drupal checker,joomla checker,wordpress checker,

host-cheks,wafwoof,webdaw и некоторые другие.

Автор обзора и Администрация ресурса напоминают о запрете применения рассматриваемого инструмента в незаконных целях.

Вся информация предоставлена исключительно в рамках ознакомления и изучения проблем ИБ.

Установка :

# git clone https://github.com/skavngr/rapidscan.git # cd rapidscan/ # chmod +x rapidscan.py # python rapidscan.py -h команда запуска c выведением опций.

Что является изюминкой данного инструмента:

1) Высокая результативность

2) Полная автоматизация

3) Удобство считывания информации

Ребята,если честно ,то это - машина.Не стоит далеко отходить от терминала во время тестирования.

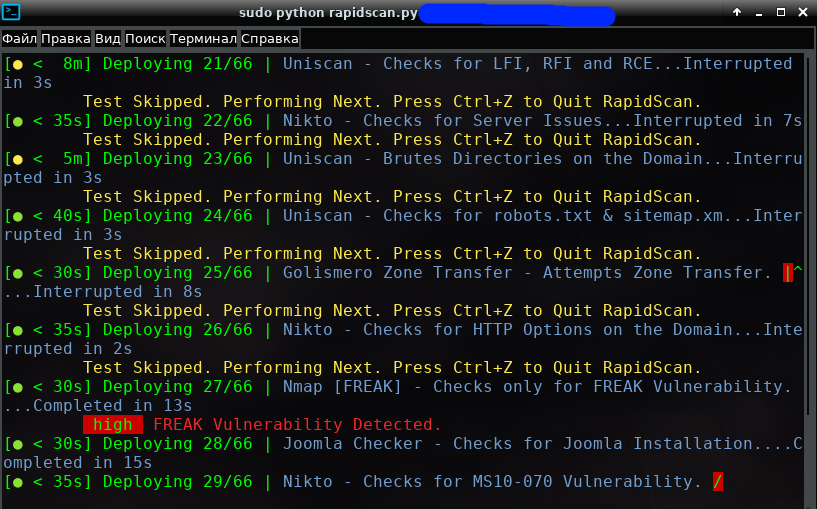

У инструмента 66 тестов , которые он буквально обрушивает на тестируемый ресурс поэтапно.

Слева , можно видеть приблизительное время , которое оценивает при тесте каждый инструмент и тратит его.

Если вы не желаете долго ждать , то внимание :сочетанием клавиш Ctrl+C вы не остановите работу RapidScan.

Таким действием , происходит переключение к следующему этапу тестирования с другим инструментом.

Сама остановка требует сочетания Ctrl+Z

Также , прошу обратить внимание , что стресс-тестовые инструменты здесь также присутствуют.

Они разумно включаются в работу в финале тестирования (ещё один голос разума в пользу RapidScan).

Если в вашу задачу не входит "уронить" ресурс , то лучше переключите такие вещи сразу на следующую ступень и отчёт.

В моём случае ,была выбрана произвольная цель , с задачей показать вам работу RapidScan , который , скорее всего войдёт в 10-ку лучших.

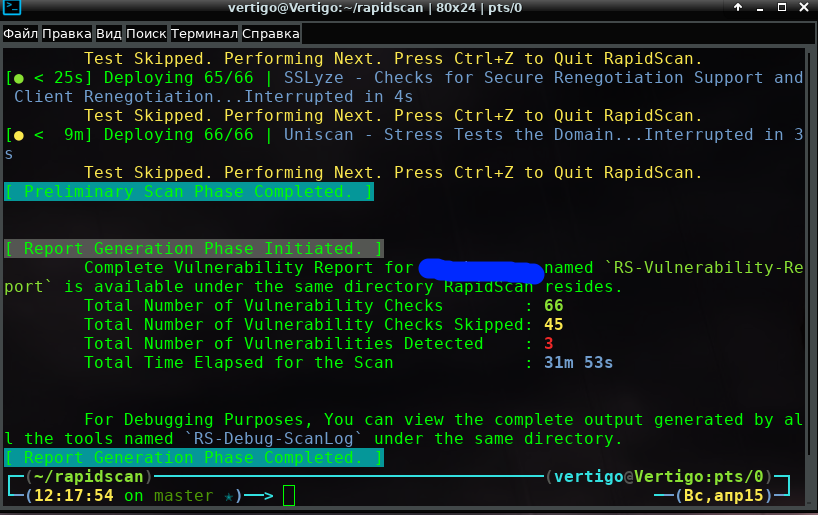

Видим , что не пожелал долго ждать окончания работы некоторых модулей , всё равно были найдены уязвимости.

Чтобы увидеть и прочитать отчёт , инструмент нас отправляет в свою директорию и предлагает взглянуть на файл RS-Debug-Scunlog.

Давайте посмотрим на него. Всё конечно ожидаемо , информации здесь много , по каждому модулю.

Ссылки , различная информация о ресурсе и т.д.

Я бы вам после тестирования и изучения рекомендовал удалять такие файлы.

Есть ещё один , о котором ничего не говорится. Это файл RS-Vulnerability

В нём также будет много информации о целевом ресурсе и эти файлы идентичны по содержанию.

При следующем тестировании насчёт последнего не знаю ,(но чистить его надо),а первый точно , заново конфигурируется.

У меня пока на этом всё.

Благодарю вас за внимание , спасибо что вы с нами , только с лучшими пожеланиями и до новых встреч.