Применение анализа биткоин транзакций для деанонимизации пользователей скрытых сервисов Tor

https://t.me/nashUspeh

Анонимность во всемирной паутине никогда не была более важной проблемой, чем сейчас. Для достижения пуленепробиваемой анонимности, несколько решений в настоящее время реализуются пользователями интернета по всему миру (прим.Pavluu - речь о VPN, SOCKS, I2P и т.д.) Наиболее популярным из которых является сеть Tor, которая представляет собой оживленную анонимную сеть, исчисляемую миллионами пользователей на сегодняшний день.

Биткоин по-прежнему является наиболее предпочтительным способом оплаты в сети Tor и других даркнетах, хотя его функции обеспечения анонимности и конфиденциальности довольно далеки от совершенства. Сегодня зависимость от биткоина, как основного способа оплаты, сильно подрывает анонимность как пользователей Tor, так и хозяев скрытых сервисов. (Tor Hidden Services)

Но ведь биткоин анонимен?

Несмотря на то, что несколько исследований доказали, что транзакции по сети биткоинов не являются анонимными, биткоин является наиболее широко используемой валютой в глубокой сети. Исследователи недавно доказали, что даже если биткойн используется в децентрализованных сетях, таких как Tor, пользователи по-прежнему подвержены атакам деанонимизации и атакам "человек в середине", а именно на сетевом уровне.

Пользователи скрытых сервисов Tor представляют особую категорию пользователей биткоина, которые сильно обеспокоены своей анонимностью, просто потому, что пользователи и хозяева скрытых сервисов полагаются на Tor, чтобы скрыть характер преступной деятельности.Тем не менее, они оба уязвимы для деанонимизации, как только их биткойн-адреса были выявлены. Анализируя транзакции, отправленные и полученные по этим адресам, можно получить и использовать большое количество информации для заключения конфиденциальной информации о скрытых услугах Tor и их пользователях, что приводит к успешной привязке пользователя к определенной скрытой службе.

В недавно опубликованном научном исследовании, подчеркнуто, как сочетание публично доступных данных из различных социальных сетей, таких как Twitter, Bitcointalk.org, Facebook...и т. д., и биткоин сети, а так же данных из скрытой службы Tor может привести к утечке конфиденциальной информации, что может привести к деанонимизации пользователей сети Tor.

Как это возможно?

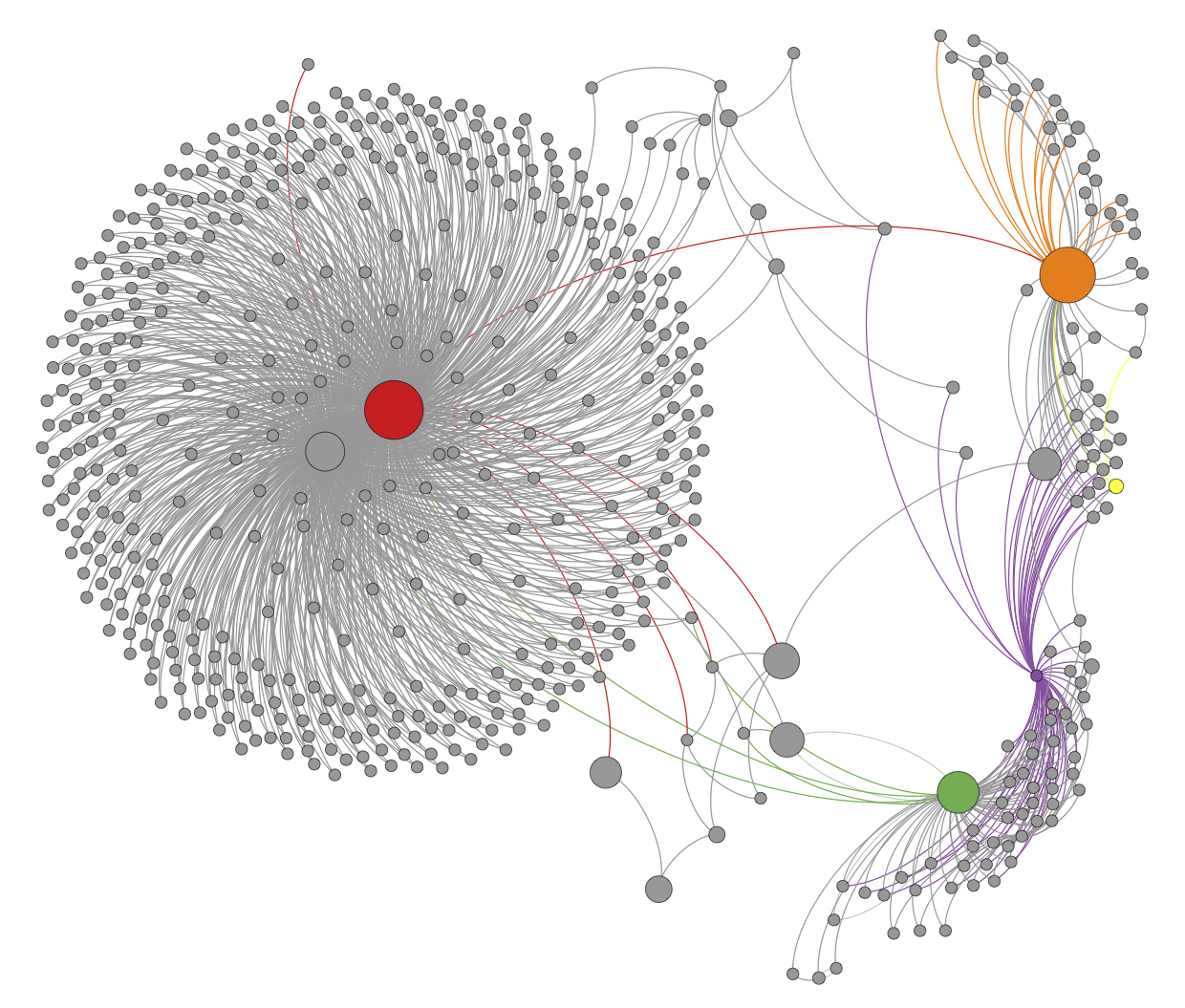

Изучая "посадочные страницы" (landing pages) различных скрытых сервисов Tor, исследователи обнаружили, что относительно легко получить биткойн-адрес каждого из этих сервисов. Следовательно, они использовали специально написанный софт для анализа 1500 страниц различных скрытых сервисов Tor и составления списка, включающего в себя 105 биткойн-адресов, которые контролировались этими сервисами, в дополнение к нескольким адресам, связанными с покупателями. Исследователи так же брали биткоин адреса из Твиттера и Биткоинтолка, которые там опубликованы публично. Примерно 5 миллиардов твитов и 1 миллион страниц форума были подвергнуты анализу, что позволило выявить 4200 и 41 000 он-лайн идентичностей соответственно.

Транзакции полученных биткойн-адресов были проанализированы для того, чтобы связать биткойн-пользователей, чьи идентичности были идентифицированы их профилями социальных сетей, со скрытыми службами в Tor.

Это привело к успешному связыванию идентичностей с некоторыми скрытыми сервисами Tor и доступу к их полной истории транзакций, т.к. они находятся в "открытой книге" (прим.Pavluu - здесь речь о блокчейне, в котором, как мы знаем, все транзакции прозрачны).

С помощью простого эвристического подхода исследователи дополнили анализ транзакций специальной технологией "закрытия кошелька", чтобы расширить полученные биткойн-адреса на пользователя. Таким образом, для каждого биткойн-адреса в составленном списке исследования исследователи смогли обнаружить другие адреса, контролируемые тем же пользователем, владеющим этим адресом. Следовательно, им удалось увеличить количество обнаруженных связей между пользователями и различными скрытыми сервисами Tor; таким образом, увеличилось число пользователей, которые были успешно деанонимизированы.

В ходе исследований выявлено 81 пользователей скрытых сервисов (таких как Wikileaks и The Pirate Bay).Анализ "закрытия кошелька" увеличил число успешно деанонимизированных пользователей до 125. В случае с Pirate Bay исследователям даже удалось узнать точный возраст и геолокацию пользователей.

Еще одно тематическое исследование выявило пользователей разных возрастов, из разных уголков мира, которые имели ссылки на биткоин-адреса Шелкового пути (Silk Road Р.Ульбрихта). Интересно, что одному из этих пользователей было 13 лет, который использовал несколько учетных записей в социальных сетях, которые показали его реальную личность!

Так же, в ходе исследования выявлены тысячи кошельков, которые обслуживают Wikileaks, Pirate Bay и различные "осколки" Silk Road. Как правило, они являются транзитными - на них средства не хранятся, а только проходят через них, распределяясь далее уже по другим кошелькам.

Источник:https://www.deepdotweb.com/2018/01/02/using-bitcoin-transaction-analysis-deanonymizing-users-tor-hidden-services/

Еще больше информации на моем канале https://t.me/nashUspeh