Практическая часть № 2

GrayHat

В интернете куча мануалов по тому, как установить Kali Linux. На флешку, виртульную машину, основную машину, куда угодно и как угодно. Я надеюсь вы найдете подходящий для вас способ. Я рекомендую ставить на виртуалку, качаем Virtual Box, свежий образ Kali 2017.1 и следуем инструкциям по установке. Обговорю пару моментов: 1 - Не выбрать 64 разрядную систему - включите виртуализацию в биос. 2 - На этапе распаковки системных файлов, выдает ошибку - расширьте память виртуального жесткого диска, 20 Гб вполне хватает. 3 - После установки нет интернета - зайдите в настройки виртульной машины, Device -> Network и выбирите вместо NAT, Bridged adapter, а затем выбирите имя своего адаптера и Allow WMs. После этих манипуляций не факт, что интернет заработает, поэтому пишем: cd /etc/NetworkManager/ => nano NetworkManager.conf => и меняем значение managed на true => managed=true затем нажимаем Ctrl+o для сохранения, Ctrl+x для выхода. Затем пишем service network-manager restart, чтобы перезапустить сетевую службу. Пингуем любой адрес и сеть работает. Данная ошибка с сетью чаще возникает при проводном соединении.

Теперь систему нужно обновить. Пишем apt-get update, ждем и затем apt-get upgrade нажимаем "y" и снова ждем. Когда система получит последние обновления, мы будем готовы к дальнейшим действиям.

На данном этапе не пугайтесь, если не понимаете некоторые команды. Сейчас мы готовим систему для дальнейших работ. А перед этим я обязательно напишу статью о командах в Linux, которыми будем пользоваться.

А сейчас я немного коснусь темы анонимности, которая нам потребуется для работы. Будем использовать TOR в связке с proxychains чтобы прогнать трафик приложений через них. А это значит, что nmap, mozila, hydra и все остальное будет анонимно.

Установим TOR => пишем команду, apt-get install tor -y. Это служба, которую будем использовать. Браузер ТОР тоже установим, но для этого создадим отдельного пользователя. Потому что лазить по даркнету с правами рута такая себе затея... Пишем adduser toruser, вводим пароль для него и все, больше никаких данных не вводим. Заходим на оффициальный сайт ТОР www.torproject.org и качаем тор для линукс, 32 или 64 разрядный, какой вам подходит. После загрузки, распаковываем его в удобную для вас дирректорию, заходим в нее и запускаем файл, который лижит рядом с папкой с файлами. Это и есть наш ТОР браузер. Хочу поделиться с вами очень интересным ресурсом, который постоянно "кочует" по даркнету. Это HiddenWiki. Не старайтесь запомнить его url, он часто меняется. В Даркнете не все так стабильно =) Здесь будет ваше первое знакомство с темной стороной. Опубликованны ссылки на форумы, ресурсы и очень многие сервисы. Не советую впадать в крайности и сразу идти во все тяжкие. Лишь советую посещать ресурсы, связанные с ИБ, последними веениями в информационном мире, и с тестами на проникновение. Таких ресурсов много и HiddenWiki на начальном этапе вам поможет.

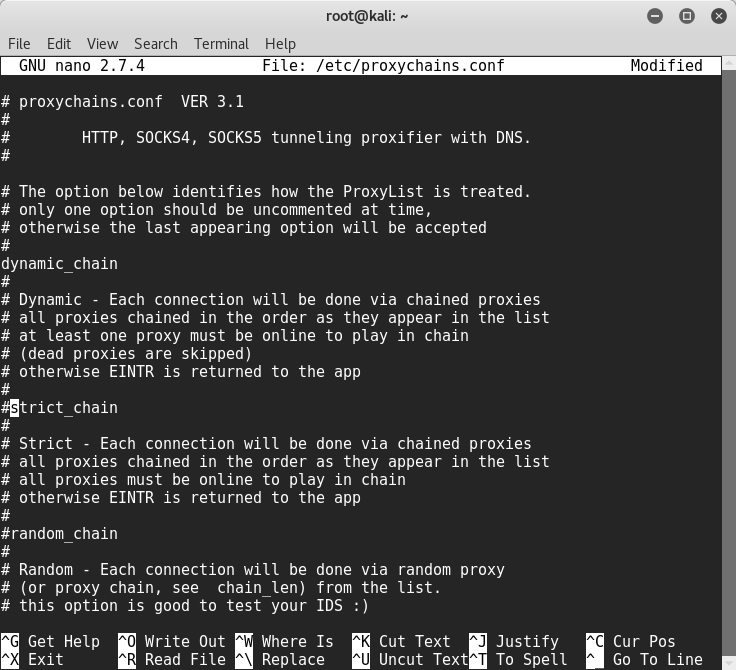

Теперь поговорим о Proxychains. Сама программа в Кали уже установлена. Поэтому лишних телодвижений делать не придется. Рассмотрим конфигурационный файл этой программы. nano /etc/proxychains.conf

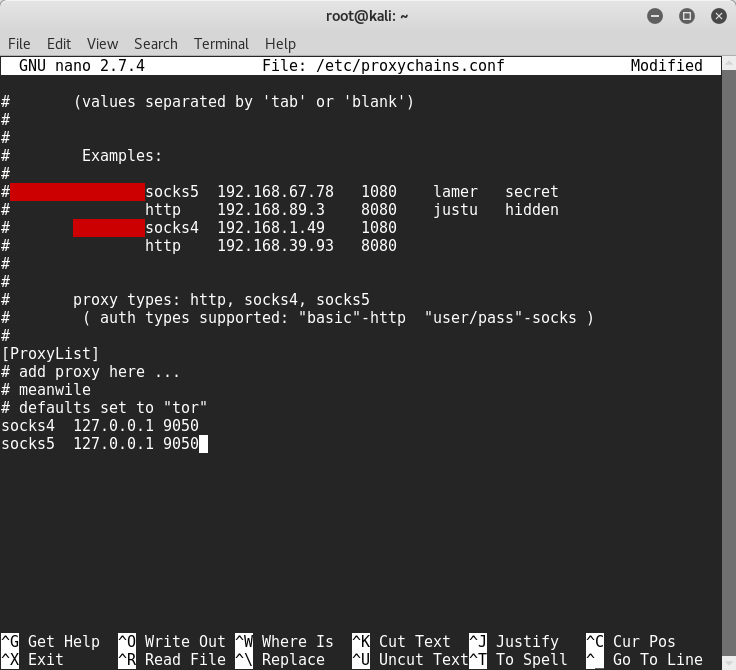

Предположим у нас есть прокси, купленные или бесплатные, не важно. Назовем их 1,2,3,4,5. Опция strict_chain для доступа к ресурсам будет всегда использовать одну и ту же последовательность этих прокси, т.е. 1-2-3-4-5. И если хоть один сервер упадет, то наше соединение не состоится. Опция dynamic_chain исключает такую вероятность и если хоть один из серверов упадет, например 3, то соединение пройдет через 1-2-4-5. Поэтому коментируем #strict_chain и удаляем коментрий с dynamic_chain. К тому же, чтобы использовать ТОР службу эта опция предпочтительнее. Random_chain это как перезапуск сервисов, т.е. если перезапустить тор, то у нас будет новый IP адрес. ТОР и так дает новый адрес каждые 10 минут, но это для примера. Эта опция позволяет настроить IP адреса, чтобы при отправке нового пакета использовался другой адрес. Дальше в настройках идет длина цепи прокси и очень полезная опция proxy_dns, что-бы не было утечек ДНС. Если будете искать бесплатные или покупать прокси, то используете только socks5.

В этом примере я пропущу весь трафик приложений через тор, для этого в конце конфига пропишем следующее socks5 TAB 127.0.0.1 space 9050. Надеюсь ясно написала, что между сокс5 и 127 стоит таб, а после .1 стоит пробел.

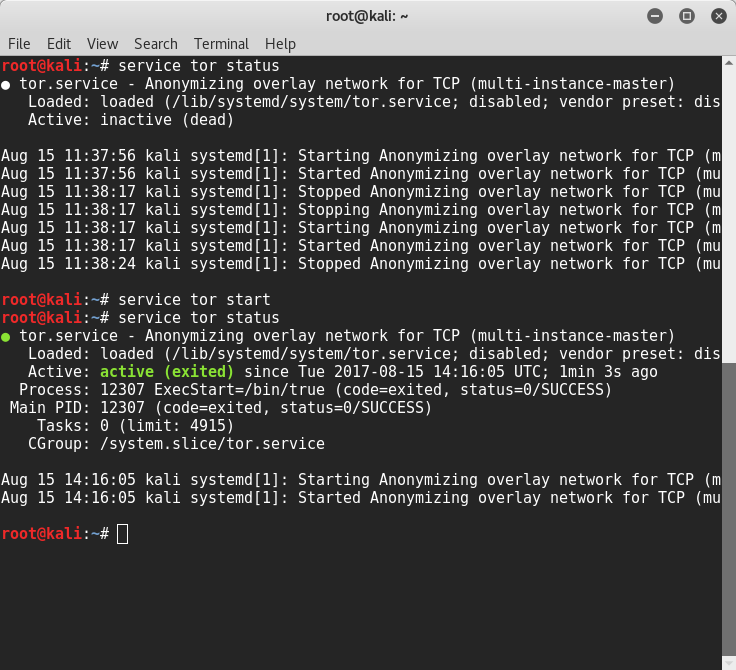

После этого сохраняем и выходим из файла. Проверяем запущена ли служба тор и если нет, то запускаем ее

Теперь запустим proxychains: proxychains firefox www.ya.ru